E-posta kimlik avının sinir bozucu bir yönü, dolandırıcıların bu günlerde gerçekten işe yaramayan denenmiş ve doğru yöntemlere başvurma sıklığıdır. Geleneksel, temiz bir e-posta mesajına kimlik avı e-postası eklemek veya bağlantı yönlendirmelerinden yararlanmak gibi. LinkedInveya bubi tuzağını gizlemeyi kolaylaştıran bir kodlama yöntemini kötüye kullanma Microsoft Windows nispeten zararsız belgeler olarak dosyalar.

KrebsOnSecurity kısa bir süre önce, kendisine sağlanan bir W-9 vergi formunu inceleyip doldurması gerektiğini söyleyen bir e-posta aldığında kafası karışan bir okuyucudan haber aldı. Mektup, bir posta kutusu teslimat raporunun parçasıymış gibi gösterildi. Microsoft 365 Teslim edilemeyen iletiler hakkında.

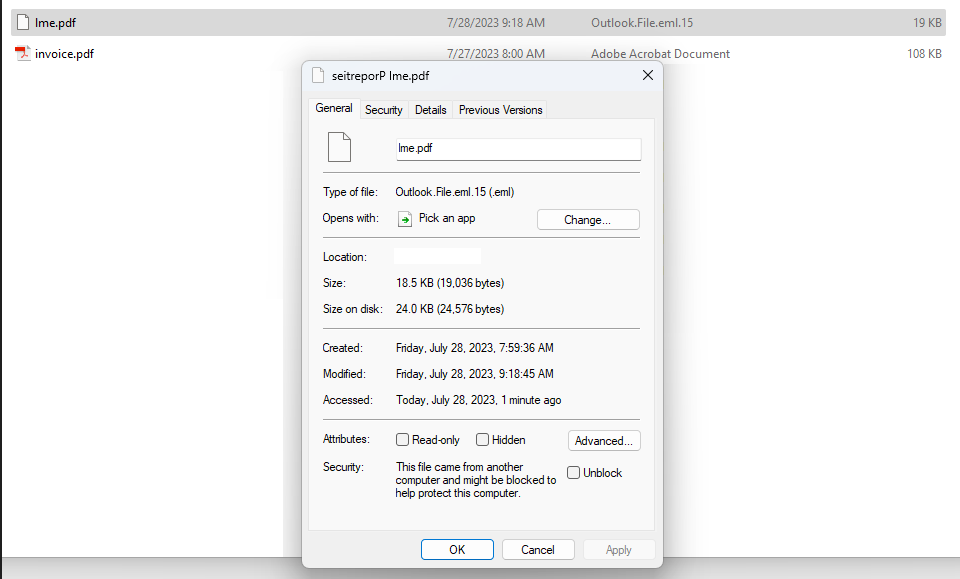

Anonim kalmak isteyen okuyucu, kimlik avı iletisinin “.pdf” dosya uzantısına sahip gibi görünen bir ek içerdiğini, ancak bununla ilgili bir şeylerin yanlış göründüğünü söyledi. Örneğin, dosyayı indirip yeniden adlandırmaya çalıştığında, klavyedeki sağ ok tuşu imlecini sola ve tersi yönde hareket ettirdi.

Bu kimlik avı dolandırıcılığına dahil edilen dosya, “sağdan sola geçersiz kılma” veya RLO karakteri olarak bilinen şeyi kullanır. RLO, Arapça ve İbranice gibi sağdan sola yazılan dilleri destekleyen, kullanılan dilden bağımsız olarak bilgisayarların bilgi alışverişinde bulunmasına olanak tanıyan bir kodlama sistemi olan unicode içindeki özel bir karakterdir.

Aşağıdaki ekran görüntüsüne dikkatlice bakın ve Microsoft Windows, kimlik avı iletisine eklenen dosyanın adının “lme.pdf” olduğunu söylese de, tam dosya adının tersten yazılmış “pdf.eml Özellikleri” olduğunu fark edeceksiniz. Özünde, bu bir .eml dosyasıdır – düz metin olarak kaydedilmiş bir elektronik posta biçimi veya e-postadır – .PDF dosyası gibi görünür.

Okuyucu, “E-posta, tüm algılamalar açık olarak Microsoft Office 365 aracılığıyla geldi ve yakalanmadı,” diye devam etti okuyucu. “Aynı e-posta Mimecast aracılığıyla gönderildiğinde, Mimecast kodlamayı algılayacak kadar akıllıdır ve eki ‘___fdp.eml’ olarak yeniden adlandırır. Microsoft’un bu konuyu ele almak için şimdiye kadar bolca zamanı olduğu düşünülebilir.”

Gerçekten de KrebsOnSecurity, RLO tabanlı kimlik avı saldırılarını ilk olarak 2011’de ele aldı ve o zaman bile bu yeni bir numara değildi.

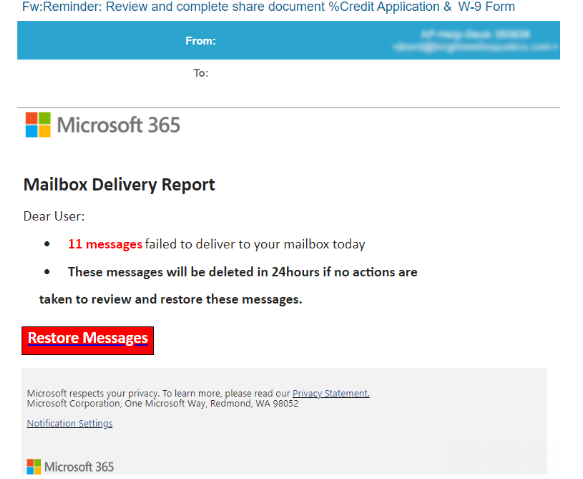

.eml dosyasının açılması, Microsoft’tan gelen kutunuza geri yüklenmeyi bekleyen asi iletiler hakkında bir uyarıyı taklit eden bir web sayfasının işlenmesini oluşturur. Oradaki “Mesajları Geri Yükle” bağlantısını tıkladığınızda, sizi açık bir yönlendirme yoluyla geri döndürür. LinkedIn kimlik avı web sayfasına yönlendirmeden önce.

Geçen yıl burada belirtildiği gibi, dolandırıcılar, iş ağı sitesindeki, tarayıcınızı diğer web sitelerine, örneğin en iyi çevrimiçi markaları taklit eden kimlik avı sayfaları gibi diğer web sitelerine yönlendiren bir LinkedIn.com bağlantısı oluşturmalarına olanak tanıyan bir pazarlama özelliğinden uzun süredir yararlanmaktadır (ama esas olarak Linkedin ana firma Microsoft).

LinkedIn yönlendirmesinden sonraki açılış sayfası, doğal olarak resmi bir Microsoft Office mülkü gibi görünmek için yapılmış bir kimlik avı web sitesi olan Office 365 oturum açma sayfası gibi görünen bir sayfa görüntüler.

Özetle, bu kimlik avı dolandırıcılığı, Microsoft Windows’u ekli dosyanın başka bir şey olduğuna inandırmak için eski bir RLO hilesi kullanır ve bağlantı tıklandığında, insanları bir kimlik avı sayfasına göndermek için Microsoft’a ait bir web sitesinde (LinkedIn) açık bir yönlendirme kullanır. Microsoft’u taklit eder ve müşteri e-posta kimlik bilgilerini çalmaya çalışır.

dan alınan son rakamlara göre Kontrol Noktası YazılımıMicrosoft, 2023’ün ikinci çeyreğinde kimlik avı dolandırıcılığı için açık ara en çok taklit edilen marka oldu ve tüm marka kimlik avı girişimlerinin yaklaşık yüzde 30’unu oluşturdu.

Bu .eml dosyalarından biriyle ek olarak gelen istenmeyen bir iletinin bir kimlik avı tuzağı olma olasılığı çok daha yüksektir. Kimlik avı dolandırıcılıklarından kaçınmak için en iyi tavsiye, e-postalarda, metin mesajlarında ve diğer ortamlarda teklifsiz olarak gelen bağlantılara tıklamaktan kaçınmaktır. Kimlik avı dolandırıcılıklarının çoğu, hızlı bir şekilde yanıt vermemeniz veya harekete geçmemeniz durumunda korkunç sonuçlarla ilgili uyarıda bulunan geçici bir öğeye başvurur.

Bir mesajın meşru olup olmadığından emin değilseniz, derin bir nefes alın ve söz konusu siteyi veya hizmeti manuel olarak ziyaret edin – ideal olarak, potansiyel yazım hatası yapan sitelerden kaçınmak için bir tarayıcı yer imi kullanarak.