VulnCheck’in yeni bir raporuna göre, binlerce Openfire XMPP sunucusu yakın zamanda açıklanan yüksek önemdeki bir kusura karşı yamasız durumda ve yeni bir istismara açık durumda.

Şu şekilde izlendi: CVE-2023-32315 (CVSS puanı: 7,5), güvenlik açığı, Openfire’ın yönetim konsolunda, kimliği doğrulanmamış bir saldırganın ayrıcalıklı kullanıcılar için ayrılmış, normalde kısıtlanmış sayfalara erişmesine izin verebilecek bir yol geçiş güvenlik açığıyla ilgilidir.

Bu durum, yazılımın 3.10.0 sürümünden başlayarak Nisan 2015’ten bu yana yayımlanan tüm sürümlerini etkilemektedir. Bu sorun, geliştiricisi Ignite Realtime tarafından bu Mayıs ayının başlarında 4.6.8, 4.7.5 ve 4.8.0 sürümlerinin yayınlanmasıyla düzeltildi.

“Tam olarak bu tür saldırılara karşı koruma sağlamak için yol geçiş korumaları zaten mevcuttu, ancak o sırada kullanımda olan yerleşik web sunucusu tarafından desteklenmeyen UTF-16 karakterleri için standart olmayan bazı URL kodlamalarına karşı koruma sağlayamadı.” ,” bakımcılar ayrıntılı bir danışma belgesinde söyledi.

“Gömülü web sunucusunun daha sonraki bir yükseltmesi, UTF-16 karakterlerinin standart dışı URL kodlaması için destek içeriyordu. Openfire’da uygulanan yol geçiş korumaları, bu yeni kodlamaya karşı korumayı içerecek şekilde güncellenmedi.”

Sonuç olarak, bir tehdit aktörü bu zayıflığı kötüye kullanarak yönetici konsolu sayfalarına yönelik kimlik doğrulama gereksinimlerini atlayabilir. Güvenlik açığı o zamandan beri, Kinsing (diğer adıyla Money Libra) kripto botnet kötü amaçlı yazılımıyla ilişkili saldırganlar da dahil olmak üzere, vahşi doğada aktif olarak istismar ediliyor.

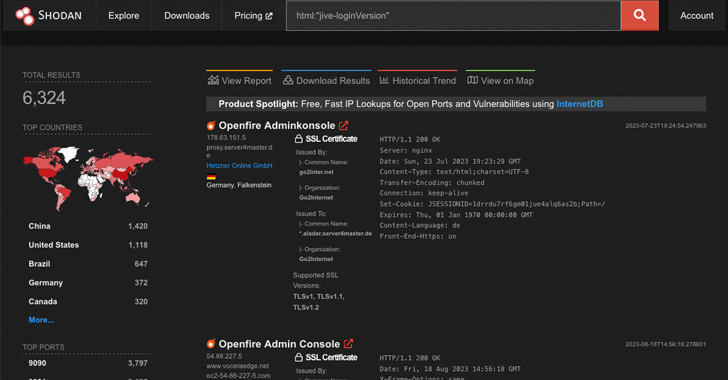

Siber güvenlik firması tarafından gerçekleştirilen Shodan taraması, internet üzerinden erişilebilen 6.300’den fazla Openfire sunucusunun yaklaşık %50’sinin açık kaynaklı XMPP çözümünün etkilenen sürümlerini çalıştırdığını ortaya koyuyor.

Herkese açık istismarlar, yönetici kullanıcı oluşturmak, oturum açmak ve ardından kod yürütmeyi gerçekleştirmek için bir eklenti yüklemek için güvenlik açığından yararlanırken, VulnCheck bunu bir yönetici hesabı oluşturmaya gerek kalmadan yapmanın mümkün olduğunu, bunun da onu daha gizli ve tehdit aktörleri için daha çekici hale getirdiğini söyledi. .

Güvenlik araştırmacısı Jacob Baines, mevcut açıkların işleyiş biçimini detaylandırarak bunların “Openfire Eklentileri arayüzüne erişim kazanmak için bir yönetici kullanıcı oluşturmayı” içerdiğini söyledi.

“Eklenti sistemi, yöneticilerin, yüklenen Java JAR’lar aracılığıyla Openfire’a az çok isteğe bağlı işlevsellik eklemesine olanak tanır. Bu, çok açık bir şekilde, kimlik doğrulama atlamasından uzaktan kod yürütmeye geçiş için bir yerdir.”

Öte yandan, VulnCheck tarafından geliştirilen geliştirilmiş, daha az gürültülü yöntem, ‘plugin-admin.jsp’ adlı bir sayfaya erişerek ve ardından bir POST isteği aracılığıyla JAR eklentisini yükleyerek JSESSIONID ve CSRF belirtecini çıkaran kullanıcısız bir yaklaşım kullanır. .

Baines, “Kimlik doğrulama olmadan eklenti kabul edilir ve yüklenir” dedi. “Daha sonra web kabuğuna kimlik doğrulaması olmadan geçiş kullanılarak erişilebilir.”

“Bu yaklaşım, oturum açma denemelerini güvenlik denetim günlüğünün dışında tutuyor ve ‘yüklenen eklenti’ bildiriminin kaydedilmesini engelliyor. Bu oldukça önemli çünkü güvenlik denetim günlüğünde hiçbir kanıt bırakmıyor.”

Şirket, kötü amaçlı bir şeyin yaklaştığını gösteren tek işaretin, bir saldırganın CVE-2023-32315’i kullanarak silebileceği openfire.log dosyasında yakalanan günlükler olduğunu söyledi.

Bu güvenlik açığının gerçek dünya saldırılarında halihazırda istismar edildiği göz önüne alındığında, kullanıcıların potansiyel tehditlere karşı güvenlik sağlamak için en son sürümlere hızla güncelleme yapmaları önerilir.