Tahminen 12.000 Juniper SRX güvenlik duvarı ve EX anahtarı, saldırganların kimlik doğrulama olmadan yararlanabileceği dosyasız uzaktan kod yürütme kusuruna karşı savunmasızdır.

Ağustos ayında Juniper, çok sayıda ‘PHP ortam değişkeni manipülasyonu’ (CVE-2023-36844/CVE-2023-36845) ve ‘Kritik İşlev için Eksik Kimlik Doğrulaması’ (CVE-2023-36846/CVE-2023-36847) güvenlik açıklarını açıkladı. yalnızca 5,3’lük ‘orta’ şiddet derecesine sahipti.

Ancak bu güvenlik açıkları bir araya getirildiğinde 9,8 puanla kritik bir uzaktan kod yürütme hatası haline geldi.

Daha sonraki bir teknik raporda watchTowr Labs, CVE-2023-36845 ve CVE-2023-36846 kusurlarını zincirleyen ve araştırmacıların savunmasız bir cihaza iki dosya yükleyerek uzaktan kod yürütmesine olanak tanıyan bir PoC yayınladı.

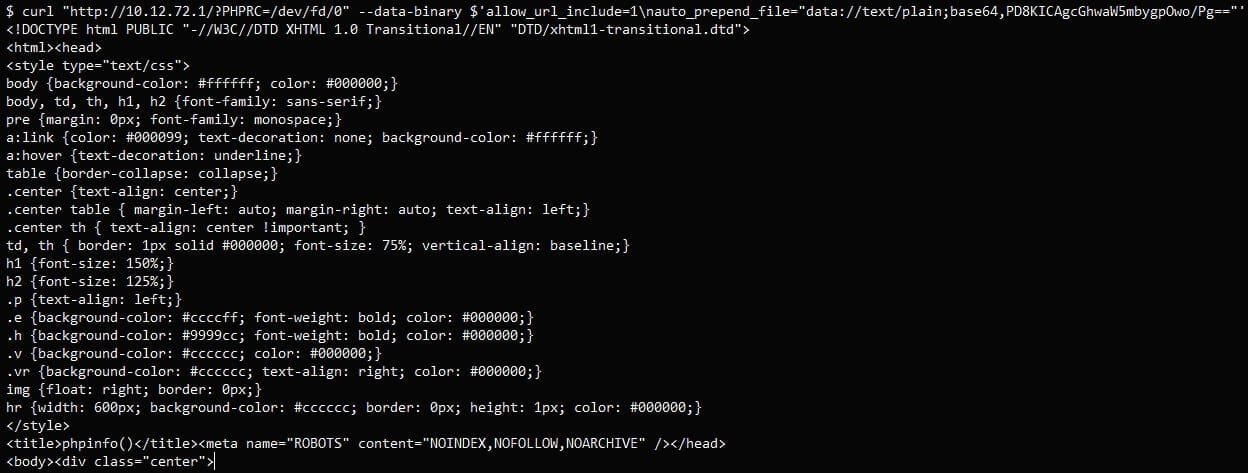

Bugün, VulnCheck güvenlik açığı araştırmacısı Jacob Baines, yalnızca CVE-2023-36845’i kullanan ve uzaktan kod yürütmeyi başarırken dosya yükleme ihtiyacını ortadan kaldıran başka bir PoC istismarını yayınladı.

Baines’in raporunun bir parçası olarak araştırmacı, savunmasız dağıtımların belirlenmesine yardımcı olmak için GitHub’da ücretsiz bir tarayıcı paylaştı ve internette açığa çıkan binlerce savunmasız cihazı gösterdi.

VulnCheck’in raporu şöyle açıklıyor: “Bu blogda, Juniper tarafından “Orta” önem derecesi olarak işaretlenen bir güvenlik açığı olan CVE-2023-36845’in, kimlik doğrulama olmadan uzaktan rastgele kod yürütmek için nasıl kullanılabileceğini gösterdik.”

“Çok adımlı (ama çok iyi) bir istismarı, tek bir curl komutu kullanılarak yazılabilen ve daha fazla (eski) sistemi etkiliyor gibi görünen bir istismara dönüştürdük.”

Tanımlanan güvenlik sorununun etkisi, “orta” CVSS derecesinin gösterdiğinden çok daha kapsamlı ve çok daha şiddetli olup, yöneticilerin durumu düzeltmek için derhal harekete geçmesi gerekmektedir.

Yeni istismar

Baines, istismarı test etmek için eski bir Juniper SRX210 güvenlik duvarı satın aldığını ancak cihazında, cihaza dosya yüklemek için gereken do_fileUpload() işlevselliğinin bulunmadığını tespit ettiğini söyledi.

Bu, watchTowr’un istismar zincirini etkili bir şekilde kırdı ve araştırmacının uzaktan kod yürütmeyi başarmanın başka bir yolu olup olmadığını görmesine neden oldu.

Baines, ortam değişkenlerini değiştirerek hedef sunuculara iki dosya yükleme ihtiyacını ortadan kaldırabileceğinizi buldu.

Juniper güvenlik duvarının Appweb web sunucusu, bir CGI betiği çalıştırıldığında kullanıcının HTTP isteklerini stdin aracılığıyla işler.

Saldırganlar bundan yararlanarak sistemi sahte bir “dosya”/dev/fd/0’ı tanıması için kandırabilir ve PHPRC ortam değişkenini ve HTTP isteğini ayarlayarak hassas verileri görüntüleyebilirler.

Daha sonra VulnCheck, PHP’nin ‘auto_prepend_file’ ve ‘allow_url_include’ özelliklerini kullanarak herhangi bir dosya yüklemeden data:// protokolü aracılığıyla isteğe bağlı PHP kodu çalıştırdı.

Bununla birlikte, CVE-2023-36845’in önem derecesi olan 5,4’ün, başka hiçbir kusur olmadan uzaktan kod yürütme becerisi nedeniyle artık çok daha yüksek bir kritik puanla yeniden değerlendirilmesi gerekiyor.

Etki ve risk

CVE-2023-36845 güvenlik açığı, Junos OS’nin EX Serisi ve SRX Serisindeki aşağıdaki sürümlerini etkiler:

- 20.4R3-S8’den önceki tüm sürümler

- 21.1 sürümü 21.1R1 ve sonraki sürümler

- 21.2R3-S6’dan önceki 21.2 sürümleri

- 21.3R3-S5’ten önceki 21.3 sürümleri

- 21.4R3-S5’ten önceki 21.4 sürümleri

- 22.1R3-S3’ten önceki 22.1 sürümleri

- 22.2R3-S2’den önceki 22.2 sürümleri

- 22.3R2-S2, 22.3R3’ten önceki 22.3 sürümleri

- 22.4R2-S1, 22.4R3’ten önceki 22.4 sürümleri

Satıcı, 17 Ağustos 2023’te güvenlik açığını gideren güvenlik güncellemeleri yayınladı. Ancak kusurun aldığı düşük önem derecesi, etkilenen kullanıcılarda alarma yol açmadı; bu kullanıcıların çoğu uygulamayı ertelemeyi seçmiş olabilir.

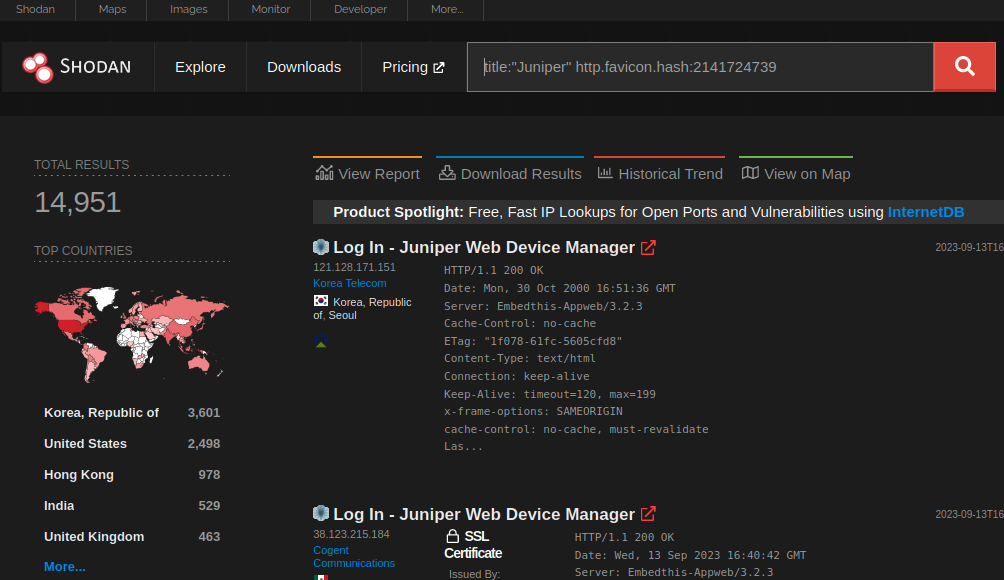

VulnCheck’in ağ taramaları internete açık web arayüzlerine sahip 14.951 Juniper’ı gösterdi. Baines, 3.000 cihazlık örneklem büyüklüğünün %79’unun bu RCE kusuruna karşı savunmasız olduğunu buldu.

Bu yüzde, maruz kalan tüm cihazlara uygulanırsa, internetteki 11.800 savunmasız cihaza bakıyor olabiliriz.

Son olarak rapor, Shadowserver ve GreyNoise’un saldırganların Junos OS uç noktalarını araştırdığını gördüklerinden bahsediyor, bu nedenle bilgisayar korsanları saldırılarda CVE-2023-36845’ten yararlanma fırsatını zaten araştırıyor.

Bu nedenle Juniper yöneticilerinin bu güncellemeleri mümkün olan en kısa sürede uygulaması gerekir çünkü bunlar kurumsal ağlara ilk erişim elde etmek için kullanılabilir.