Binlerce Citrix ADC ve Ağ Geçidi dağıtımı, satıcının son aylarda çözdüğü kritik önemdeki iki güvenlik sorununa karşı savunmasız olmaya devam ediyor.

İlk kusur, 8 Kasım’da düzeltilen CVE-2022-27510’dur. Bu, her iki Citrix ürününü de etkileyen bir kimlik doğrulama baypasıdır. Saldırgan, cihaza yetkisiz erişim elde etmek, uzak masaüstünü ele geçirmek veya oturum açma kaba kuvvet korumasını atlamak için bundan yararlanabilir.

CVE-2022-27518 olarak izlenen ikinci hata, 13 Aralık’ta açıklandı ve yamalandı. Kimliği doğrulanmamış saldırganların savunmasız cihazlarda uzaktan komut yürütmesine ve kontrollerini ele geçirmesine izin veriyor.

Citrix düzeltmek için bir güvenlik güncellemesi yayınladığında, tehdit aktörleri zaten CVE-2022-27518’den yararlanıyordu.

Bugün, NCC Group’un Fox BT ekibindeki araştırmacılar, halka açık Citrix uç noktalarının çoğunun güvenli bir sürüme güncellendiğini, ancak binlerce kişinin saldırılara karşı savunmasız kaldığını bildirdi.

Güvenlik açığı bulunan sürümleri bulma

Fox BT analistleri 11 Kasım 2022’de web’i taradı ve çevrimiçi olarak toplam 28.000 Citrix sunucusu buldu.

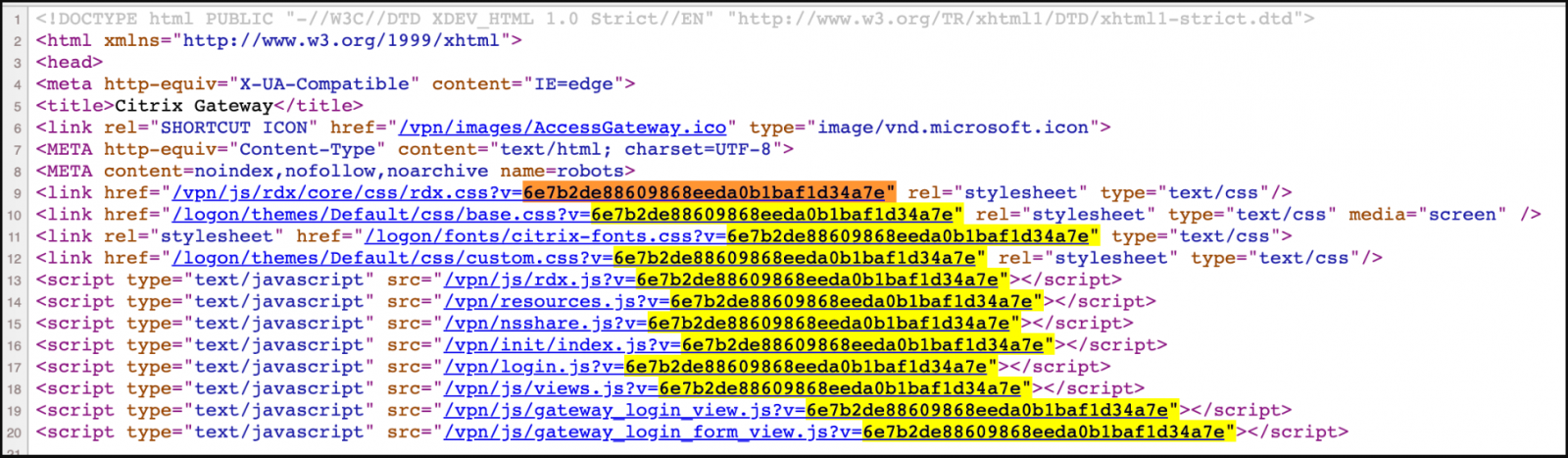

Açığa çıkanlardan kaç tanesinin iki kusura karşı savunmasız olduğunu belirlemek için araştırmacıların, sunuculardan gelen HTTP yanıtında yer almayan sürüm numaralarını öğrenmeleri gerekiyordu.

Yine de yanıtlar, onları Citrix ADC ve Gateway ürün sürümleriyle eşleştirmek için kullanılabilecek MD5 hash benzeri parametreler taşıyordu.

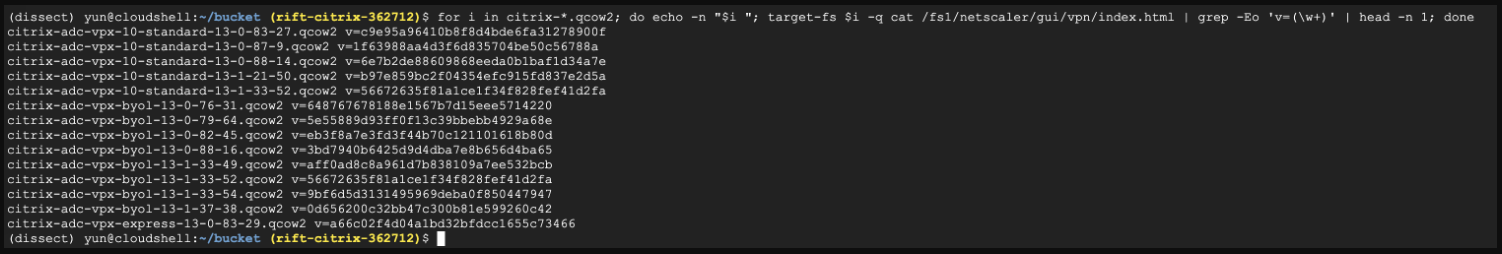

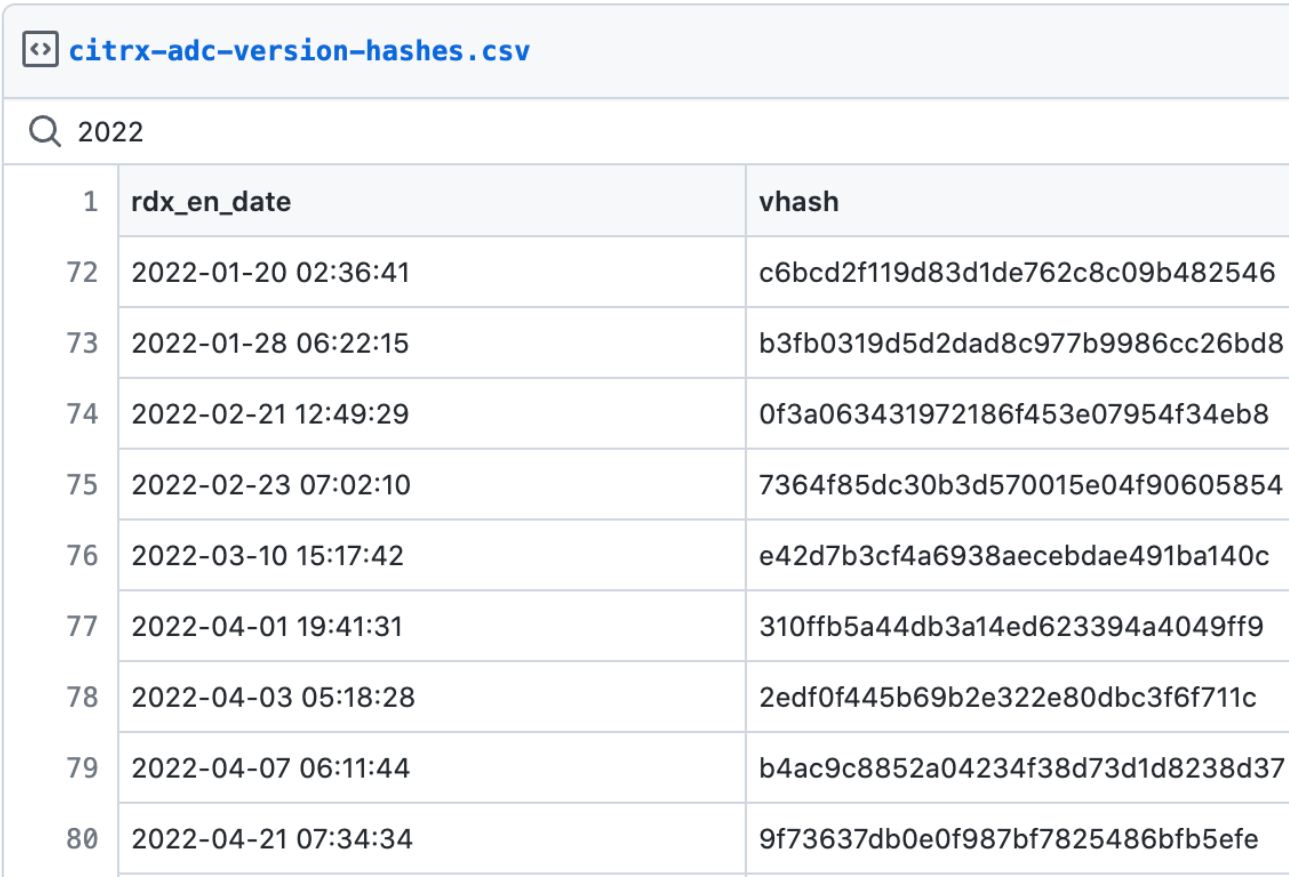

Bu nedenle ekip, Citrix, Google Cloud Marketplace, AWS ve Azure’dan temin edebildikleri tüm Citrix ADC sürümlerini VM’lere indirip dağıttı ve karmaları sürümlerle eşleştirdi.

Kaynaklanan sürümlerle eşleştirilemeyen karmalar için, araştırmacılar derleme tarihini bulmaya ve buna göre sürüm numaralarını çıkarmaya başvurdu.

Bu, bilinmeyen sürümlerin (artık hash’ler) sayısını daha da azalttı, ancak genel olarak çoğu hash, belirli ürün sürümleriyle birleştirildi.

Binlerce savunmasız Citrix sunucusu

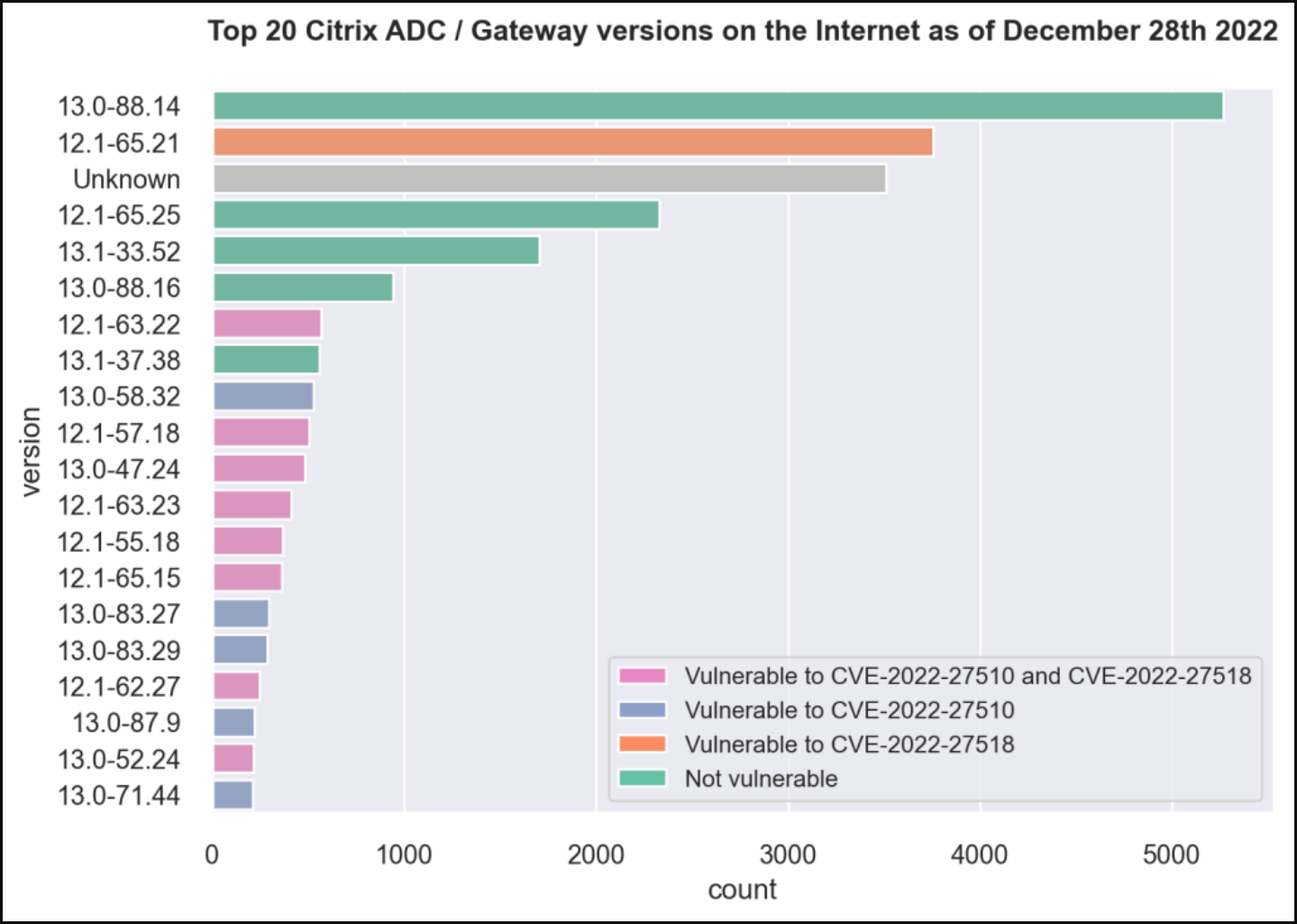

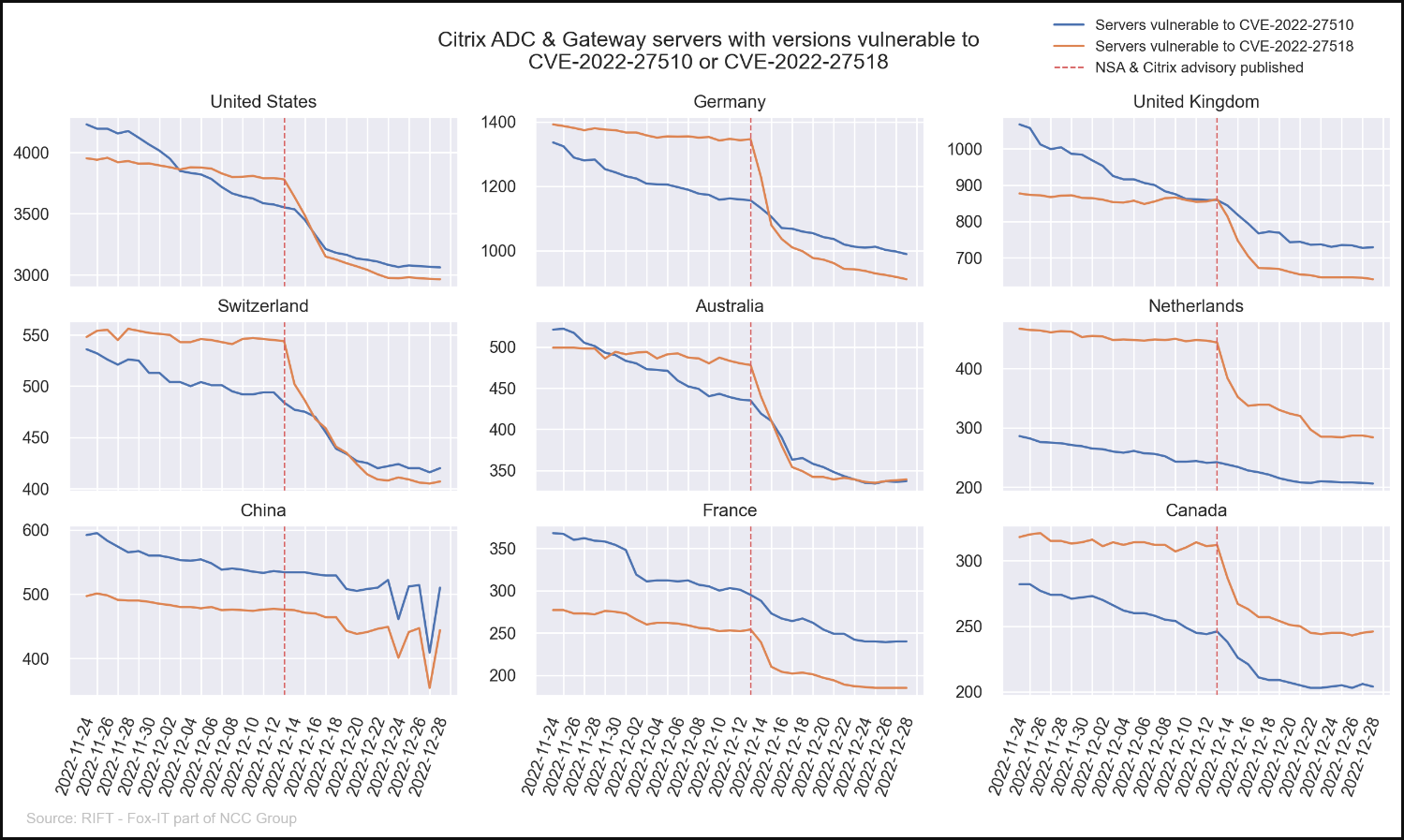

Nihai sonuçlar aşağıdaki grafikte özetlenmiştir ve 28 Aralık 2022 itibarıyla çoğunluğun, iki güvenlik sorunundan etkilenmeyen 13.0-88.14 sürümünde olduğunu göstermektedir.

En popüler ikinci sürüm 12.1-65.21 idi ve belirli koşullar karşılanırsa CVE-2022-27518’e karşı savunmasızdı ve 3.500 uç noktada çalışıyordu.

Bu makinelerin kötüye kullanılabilir olması gereksinimleri, SAML SP veya IdP yapılandırmalarının kullanılmasını gerektirir; bu, 3.500 sistemin tamamının CVE-2022-27518’e karşı savunmasız olmadığı anlamına gelir.

Ayrıca, CVE-2022-27510’a karşı savunmasız 1.000’den fazla sunucu ve her iki kritik hataya karşı potansiyel olarak savunmasız yaklaşık 3.000 uç nokta vardır.

Bilinmeyen Citrix sürüm numaralarına sahip hash’ler döndüren tespitler, her iki kusura karşı savunmasız olabilecek veya olmayabilecek 3.500’den fazla sunucu sayılarak üçüncü sırada yer alıyor.

Yama hızıyla ilgili olarak, Amerika Birleşik Devletleri, Almanya, Kanada, Avustralya ve İsviçre, ilgili güvenlik tavsiyelerinin yayınlanmasına hızlı bir şekilde yanıt verdi.

Fox BT ekibi, blogunun son kritik kusurlar için güvenlik güncellemelerini henüz uygulamayan Citrix yöneticileri hakkında farkındalık yaratmaya yardımcı olacağını umuyor ve istatistikler, tüm güvenlik açıklarını kapatmak için yapılması gereken daha çok iş olduğunu vurguluyor.