Binlerce Citrix Application Delivery Controller (ADC) ve Gateway uç noktası, şirket tarafından son birkaç ayda açıklanan iki kritik güvenlik açığına karşı savunmasız durumda.

Söz konusu sorunlar, sırasıyla 8 Kasım ve 13 Aralık 2022 tarihlerinde sanallaştırma hizmetleri sağlayıcısı tarafından ele alınan CVE-2022-27510 ve CVE-2022-27518’dir (CVSS puanları: 9.8).

CVE-2022-27510, Ağ Geçidi kullanıcı yeteneklerine yetkisiz erişim elde etmek için istismar edilebilecek bir kimlik doğrulama atlaması ile ilgiliyken, CVE-2022-27518, etkilenen sistemlerin ele geçirilmesini sağlayabilecek bir uzaktan kod yürütme hatasıyla ilgilidir.

Citrix ve ABD Ulusal Güvenlik Teşkilatı (NSA), bu ayın başlarında, CVE-2022-27518’in Çin bağlantılı APT5 devlet destekli grup da dahil olmak üzere tehdit aktörleri tarafından vahşi ortamda aktif olarak kullanıldığı konusunda uyardı.

Şimdi, NCC Group’un Fox-IT araştırma ekibinin yeni bir analizine göre, internete bakan binlerce Citrix sunucusuna hala yama uygulanmadı ve bu da onları bilgisayar korsanlığı ekipleri için çekici bir hedef haline getiriyor.

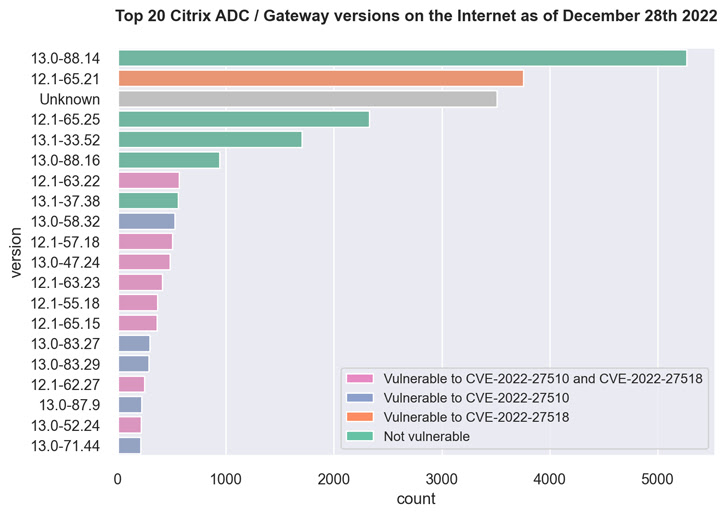

Bu, CVE-2022-27518’den etkilenen 12.1-65.21 sürümünü çalıştıran 3.500’den fazla Citrix ADC ve Ağ Geçidi sunucusunu ve her iki açıktan da etkilenen 12.1-63.22 sürümünü çalıştıran 500’den fazla sunucuyu içerir.

En az 5.000 olan sunucuların çoğu, CVE-2022-27510 ve CVE-2022-27518’den etkilenmeyen bir sürüm olan 13.0-88.14 sürümünü çalıştırıyor.

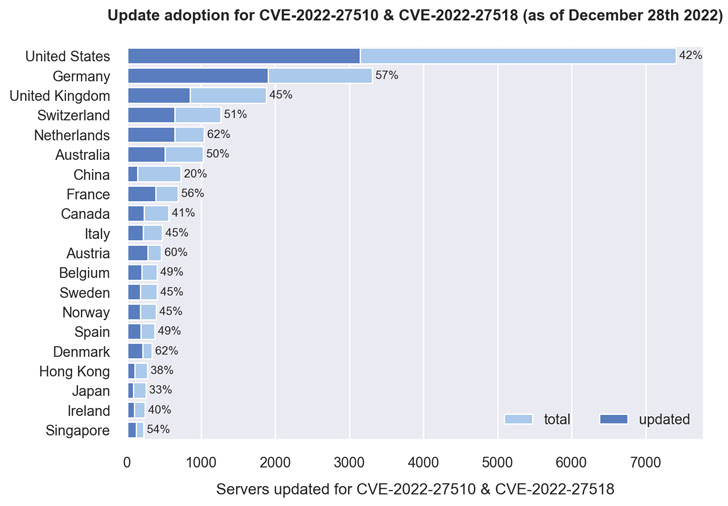

Ülke bazında bir dağılım, Danimarka, Hollanda, Avusturya, Almanya, Fransa, Singapur, Avustralya, Birleşik Krallık ve ABD’de bulunan sunucuların %40’ından fazlasının güncellendiğini ve Çin’in en kötü durumda olduğunu ve yalnızca %20’sinin olduğunu gösteriyor. yaklaşık 550 sunucuya yama uygulandı.

Fox-IT, oturum açma URL’sinin HTTP yanıtında bulunan MD5 benzeri bir hash değerinden (ör. “ns_gui/vpn/index.html”) sürüm bilgisini çıkarabildiğini ve bunu ilgili sürümlerle eşleyebildiğini söyledi.