Apache Superset, varsayılan yapılandırmalarda kimlik doğrulama atlamasına ve uzaktan kod yürütmeye karşı savunmasızdır ve saldırganların potansiyel olarak verilere erişmesine ve bunları değiştirmesine, kimlik bilgilerini toplamasına ve komutları yürütmesine olanak tanır.

Apache Superset, 2021’de Apache Software Foundation’da üst düzey bir proje haline gelmeden önce ilk olarak Airbnb için geliştirilmiş açık kaynaklı bir veri görselleştirme ve keşif aracıdır.

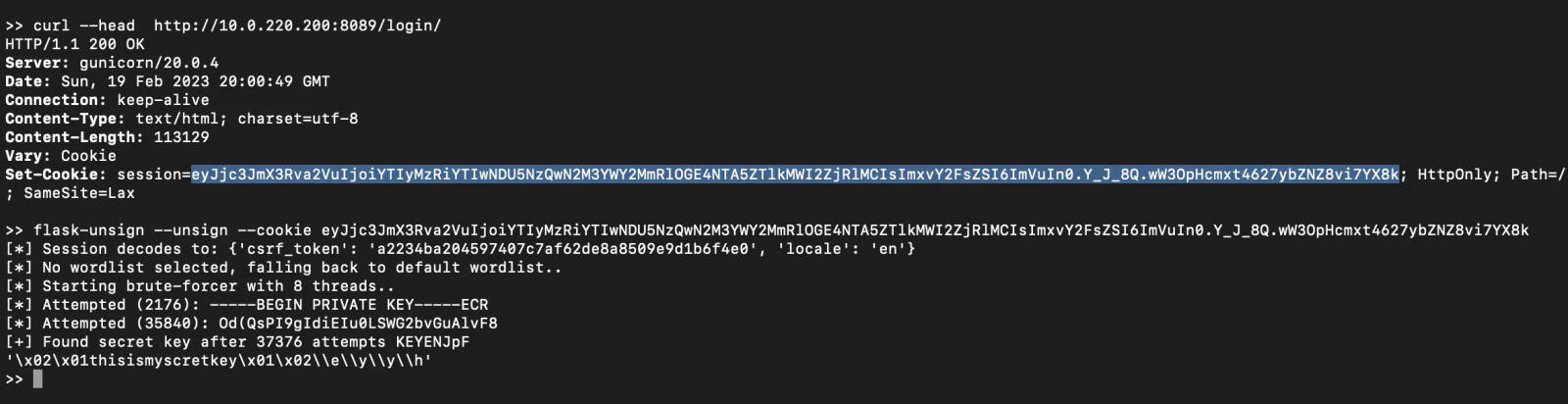

Horizon3 tarafından hazırlanan yeni bir rapora göre, Apache Superset kimlik doğrulama oturum çerezlerini imzalamak için varsayılan bir Flask Gizli Anahtarı kullandı. Sonuç olarak, saldırganlar, anahtarı değiştirmeyen sunucularda yönetici ayrıcalıklarıyla oturum açmalarına izin veren oturum tanımlama bilgileri oluşturmak için bu varsayılan anahtarı kullanabilir.

Apache belgeleri yöneticilere gizli anahtarları değiştirmelerini söylerken, Horizon3 bu tehlikeli varsayılan yapılandırmanın şu anda üniversitelere, farklı büyüklükteki şirketlere, devlet kuruluşlarına ve daha fazlasına ait yaklaşık 2.000 internete açık sunucuda tespit edilebildiğini söylüyor.

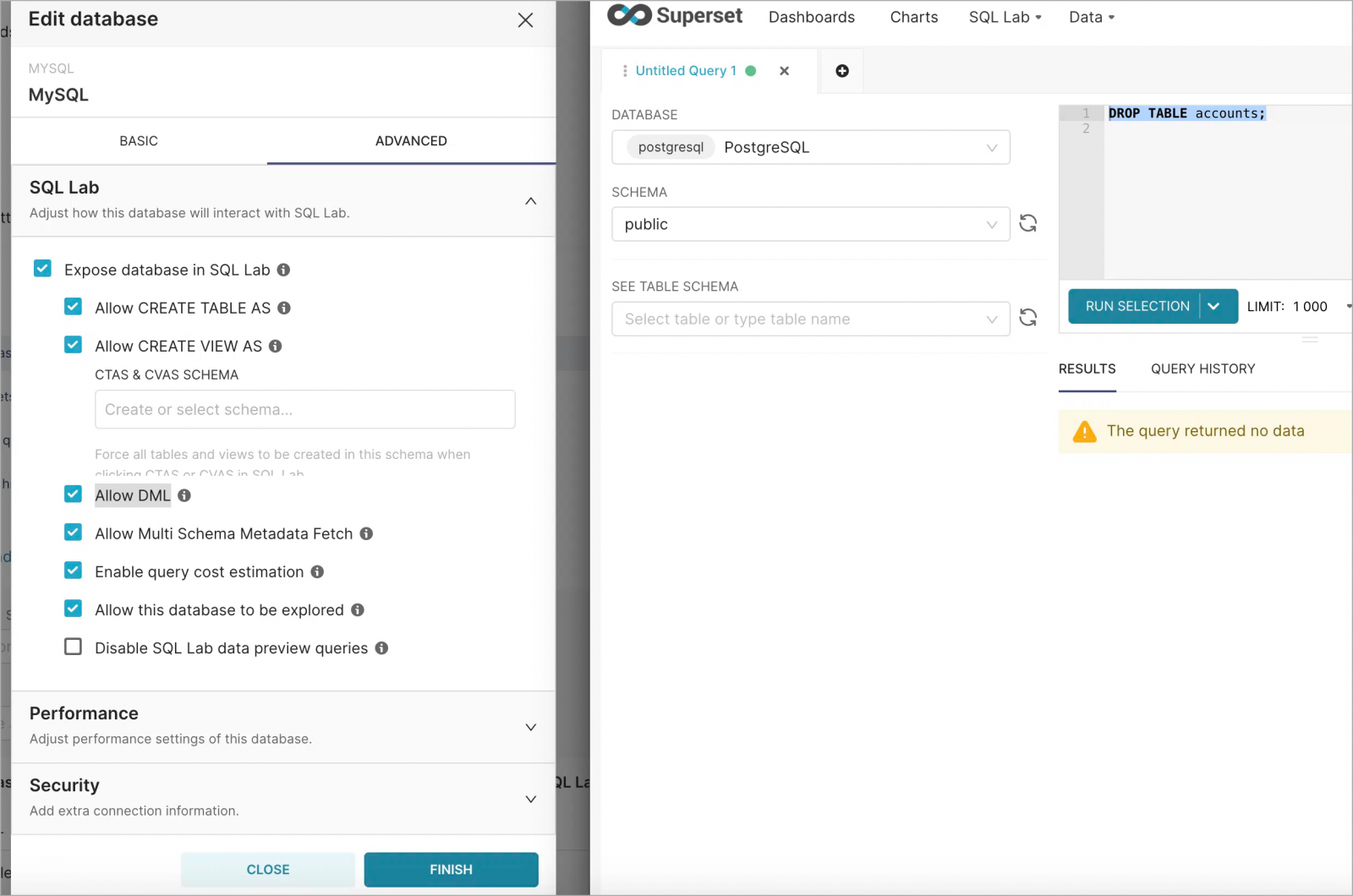

Bu yaygın olarak kullanılan varsayılan Flask gizli anahtarı, hedefte yönetici erişimi elde etmek, bağlı veritabanlarına erişmek veya uygulama sunucusunda rastgele SQL ifadeleri yürütmek için flask-unsign kullanabilen ve kendi çerezlerini taklit edebilen saldırganlar tarafından bilinir.

Horizon3, “Şu anda herhangi bir istismar yöntemini açıklamıyoruz, ancak ilgilenen saldırganların bunu çözmesinin kolay olacağını düşünüyoruz” diye uyarıyor Horizon3.

Yöneticiler, varsayılan anahtarı saldırganlar tarafından bilinmeyen bir anahtarla değiştirmişlerse, kurulumlarının bu saldırıya karşı savunmasız olmadığını unutmamak önemlidir.

Keşif ve Etki

Açık, Horizon3 ekibi tarafından 11 Ekim 2021’de keşfedildi ve Apache Güvenlik ekibine bildirildi.

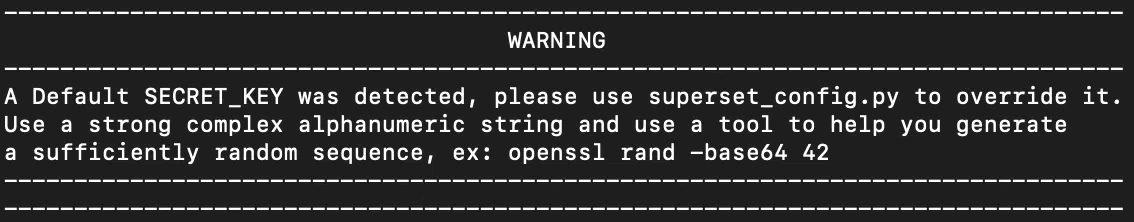

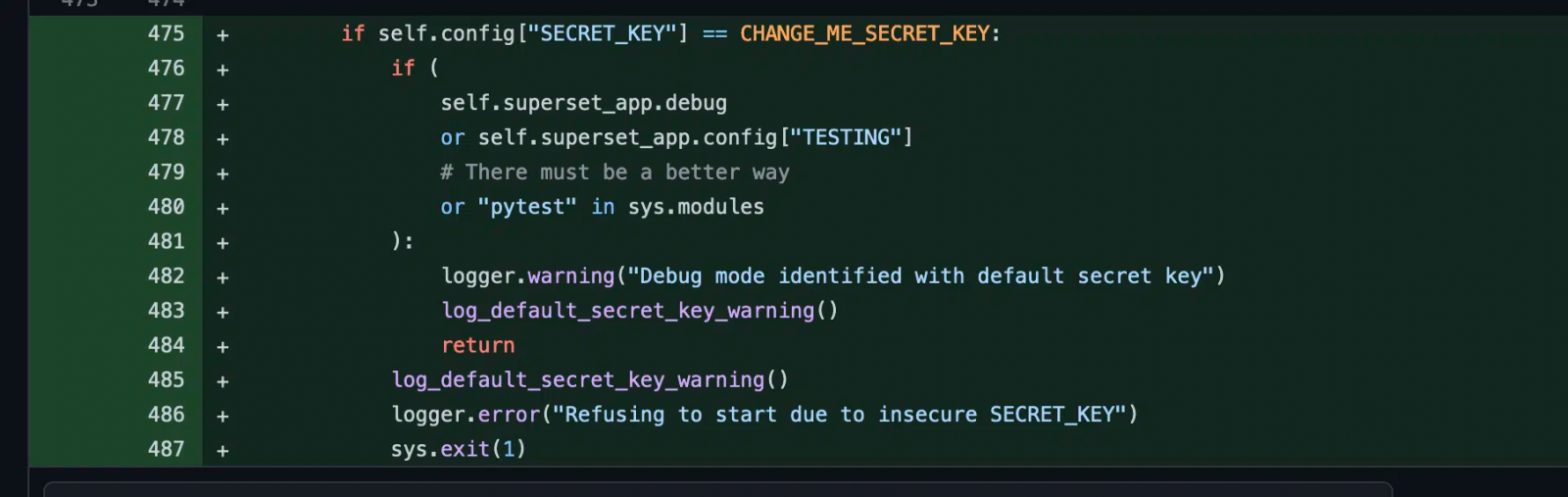

11 Ocak 2022’de yazılım geliştiricileri, varsayılan ‘SECRET_KEY’i yeni bir dizeye değiştiren 1.4.1 sürümünü yayınladı ve başlangıçta varsayılan dize algılandığında günlüklere bir uyarı eklendi.

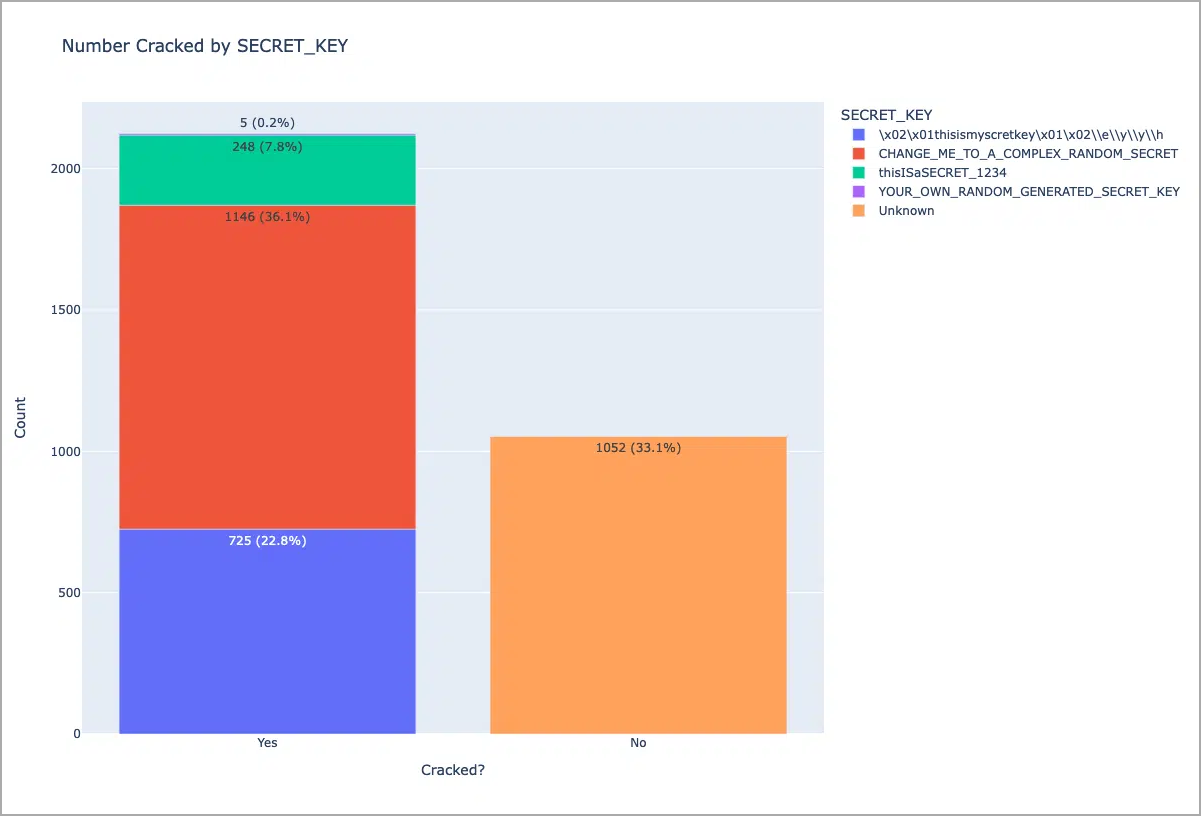

Horizon3 ayrıca belgelerde ve şablonlarda kullanılan iki varsayılan anahtar daha buldu ve bu dört anahtarı kullanarak örnekleri aramak için Shodan’ı kullandı.

O sırada Horizon3, kabaca 2.124’ün (toplamın %67’si) yanlış yapılandırıldığını tespit etti.

Horizon3, Apache ile tekrar iletişime geçti ve sorunları gündeme getirdi ve Şubat 2023’te araştırmacılar, kuruluşlara yapılandırmalarını değiştirmeleri gerektiğine dair uyarılar göndermeye başladı.

Sonunda, 5 Nisan 2023’te Superset ekibi, varsayılan bir ‘SECRET_KEY’ kullanıyorsa sunucunun başlatılmasına izin vermeyen 2.1 sürümünü yayınladı.

Bu köklü çözüm, yeni riskli dağıtımları engellese de, Horizon3’e göre 2.000’den fazla durumda hala mevcut olan mevcut yanlış yapılandırmaları düzeltmez.

Güvenlik şirketi, Apache Superset yöneticilerinin örneklerinin saldırılara karşı savunmasız olup olmadığını belirlemek için kullanabileceği bir komut dosyasını GitHub’da paylaştı.