Horizon3’teki siber güvenlik analistleri, binlerce Apache Superset sunucusunun varsayılan yapılandırmalarda RCE saldırılarına maruz kaldığını tespit etti.

Bu, tehdit aktörlerinin aşağıdaki yasa dışı faaliyetleri gerçekleştirmesine izin verebilir:-

- Verilere erişim

- Verileri değiştir

- Hasat kimlik bilgileri

- Yürütme komutları

Apache Superset, aşağıdakiler için kullanılan açık kaynaklı bir araçtır: –

- Veri goruntuleme

- Veri keşfi

Başlangıçta bu araç Airbnb için geliştirildi, ancak 2021’de Apache Software Foundation’da üst düzey bir proje haline geldi.

Teknik Analiz

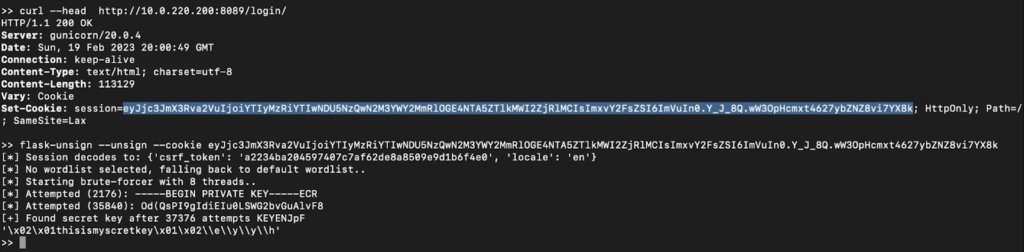

Saldırganlar, sahte oturum tanımlama bilgileri oluşturmak üzere kimlik doğrulama oturumu tanımlama bilgilerini imzalamak için Apache Superset tarafından kullanılan varsayılan Flask Gizli Anahtarından yararlanabilir.

Sonuç olarak, anahtarı değiştirmemiş sunucular, yükseltilmiş ayrıcalıklarla yetkisiz erişime açık olabilir.

Horizon3, bu savunmasız varsayılan yapılandırmayı internete açık 2.000 sunucuda belirlediklerini doğruladı. Bu açığa çıkan sunucuların çoğu birkaç kuruluşa aittir: –

- üniversiteler

- Farklı büyüklükteki şirketler

- Devlet kurumları

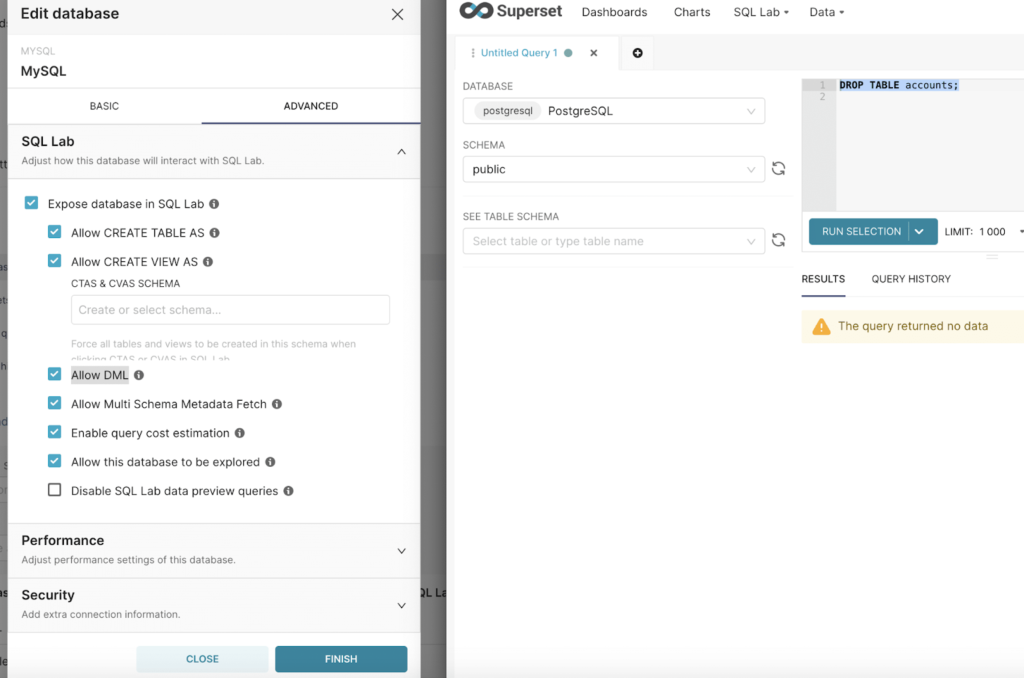

Superset, birden çok veri tabanıyla entegrasyonları destekleyerek verilerin keşfedilmesini ve görselleştirmelerin oluşturulmasını kolaylaştırır.

Saldırganlar, güçlü SQL Lab arabirimini kullanarak bağlantılı veritabanlarına karşı rastgele SQL ifadeleri yürütebilir.

Bunun dışında yöneticiler, varsayılan anahtarı saldırganların aşina olmadığı bilinmeyen bir değere değiştirerek bu saldırıyı önleyebilir.

Darbe

11 Ekim 2021’de Horizon3, açığı keşfetti ve Apache Güvenlik ekibine bildirdi.

Geliştiriciler, 11 Ocak 2022’de yazılımın varsayılan ‘SECRET_KEY’ yerine yeni bir dize koyan 1.4.1 sürümünü yayınladı.

Ayrıca, başlatma sırasında varsayılan dizenin algılandığını belirtmek için günlüklere bir uyarı eklendi.

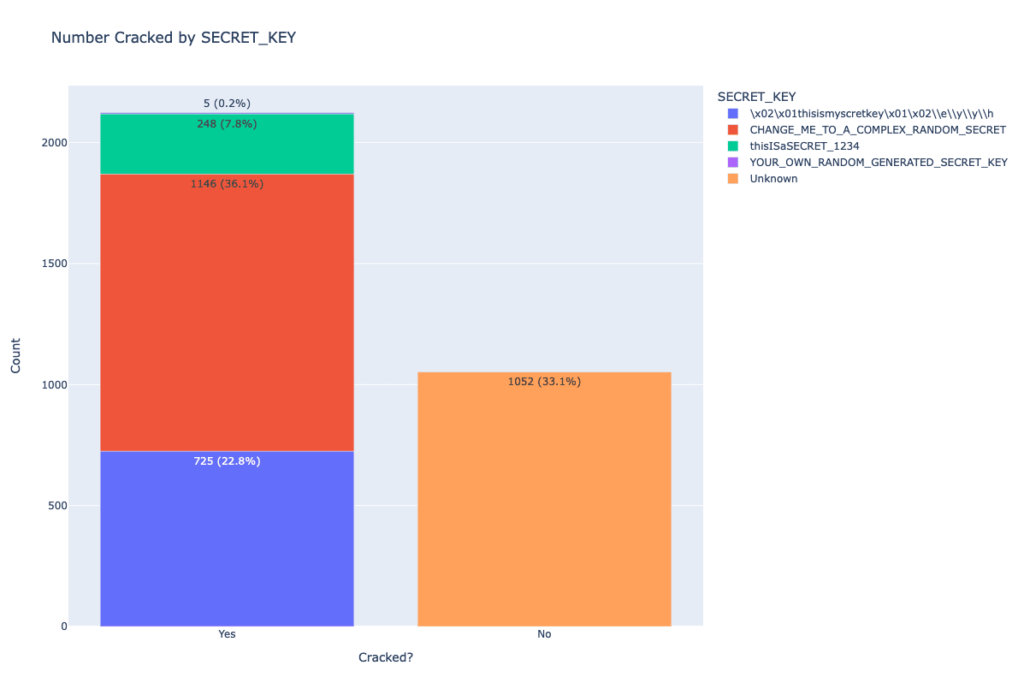

Horizon3, 2 varsayılan anahtar buldu, bunları kullanan örnekleri aramak için Shodan’ı kullandı ve %67’sinin yanlış yapılandırıldığını buldu, bu da toplamda yaklaşık 2.124’e ulaştı.

Horizon3, Apache ile tekrar iletişime geçti ve kuruluşları Şubat 2023’te yapılandırmalarını değiştirmeleri konusunda uyardı.

5 Nisan 2023’te Superset ekibi, sunucu başlangıcında varsayılan ‘SECRET_KEY’i engelleyen 2.1 sürümünü yayınladı.

Superset’in 2.1 sürümü, yeni riskli dağıtımları engeller, ancak 2.000’den fazla mevcut hatalı yapılandırmayı düzeltmez.

Zaman çizelgesi

Aşağıda, tam zaman çizelgesinden bahsettik: –

- 11 Ekim 2021: Apache Güvenlik ekibiyle ilk iletişim

- 12 Ekim 2021: Süperset ekibi sorunu inceleyeceklerini söylüyor

- 11 Ocak 2022: Üst küme ekibi, varsayılan SECRET_KEY’i değiştirir ve bu Git taahhüdü ile günlüklere uyarı ekler

- 9 Şubat 2023: Güvenli olmayan varsayılan yapılandırmayla ilgili yeni veriler hakkında Apache Güvenlik ekibine e-posta. Belirli kuruluşları bilgilendirmeye başladı.

- 24 Şubat 2023: Süper küme ekibi, kod değişikliğinin varsayılan SECRET_KEY adresine yapılacağını onayladı

- 1 Mart 2023: Çekme isteği, varsayılan SECRET_KEY adresine yönelik bir kod değişikliğiyle birleştirildi

- 5 Nisan 2023: Superset 2.1 sürümü

- 24 Nisan 2023: CVE açıklandı

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin