Wiz Research’e göre Azure Active Directory (AAD), Microsoft’un Bing.com’unu etkileyen yeni bir saldırı vektörüne sahip. Yaygın bir AAD yanlış yapılandırması, yanlış yapılandırılmış uygulamaları izinsiz girişlere karşı savunmasız hale getiren saldırı vektörüdür.

Bulut tabanlı bir kimlik ve erişim yönetimi (IAM) hizmeti olan Microsoft’un AAD’si, Azure Uygulama Hizmetleri ve Azure İşlevleri uygulamaları için standart kimlik doğrulama yöntemidir.

Wiz araştırmacıları, “Araştırmacılar, biri Bing.com’a güç veren bir İçerik Yönetim Sistemi (CMS) olan birkaç Microsoft uygulamasını bu saldırıya karşı savunmasız buldu” diyor.

“Bu, Bing.com işlevlerini devralmalarına, arama sonuçlarını değiştirmelerine ve potansiyel olarak milyonlarca Bing kullanıcısının Office 365 kimlik bilgilerinin çalınmasına olanak sağladı. Bu kimlik bilgileri, karşılığında, kullanıcıların özel e-postalarına ve belgelerine erişim sağladı”.

AAD’de Güvenli Olmayan Yapılandırma Bulundu

Genel olarak, tek kiracılı, çok kiracılı, kişisel hesaplar veya son ikisinin birleşimi, AAD’nin sunduğu çeşitli hesap erişim seçenekleridir.

Herhangi bir Azure kiracısından herhangi bir kullanıcı, çok kiracılı bir uygulamada oturum açabilir. Geliştirici, çok kiracılı bir uygulamada kullanıcının orijinal kiracısını doğrulamalı ve uygun şekilde erişim vermelidir. Dünyanın herhangi bir yerinden bir Azure hesabına sahip olan herkes, bu bilgileri doğru şekilde doğrulayamazsa uygulamaya erişebilir.

Araştırmacılar, geliştiricilerin bu Paylaşılan Sorumluluk mimarisini her zaman anlayamayabileceğini, bu nedenle kurulum ve doğrulama hatalarının sıklıkla yapıldığını söylüyor.

Araştırma sırasında analiz edilen çok kiracılı uygulama araştırmacılarının neredeyse %25’i bariz zayıflıklardı. Listede Microsoft tarafından üretilen bir uygulama olan Bing Trivia da vardı.

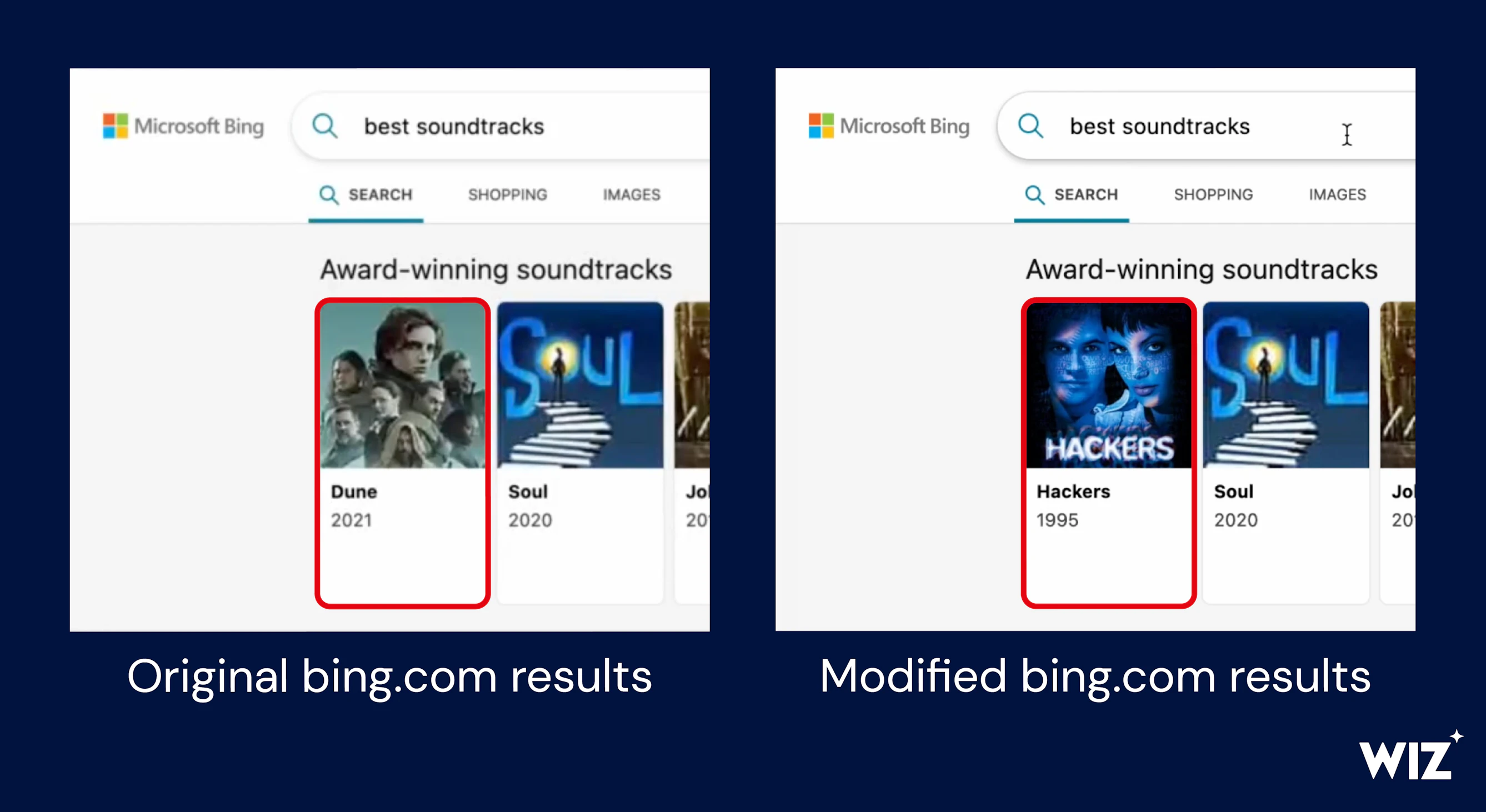

Araştırmacılar, yanlış yapılandırıldığı için bu uygulamaya Azure kullanıcılarıyla erişebildi. Daha sonra Bing.com’a bağlı bir İçerik Yönetim Sistemi (CMS) keşfettiler.

Wiz araştırmacıları, “Bing Trivia uygulama sayfasına giren kötü niyetli bir aktör, bu nedenle, herhangi bir arama terimini kurcalamış ve yanlış bilgi kampanyaları başlatmış, ayrıca diğer web sitelerini kimlik avı yapmış ve taklit etmiş olabilir” diye açıklıyor.

Araştırmacılar, Bing ve Office 365’in bağlantılı olduğunu ve Bing.com’a siteler arası komut dosyası çalıştırma (XSS) yükü ekleyebileceğini ve bu sayede herhangi bir kullanıcının Office 365 belirtecini tehlikeye atabileceklerini öğrendi.

Araştırmacılar, “Çalıntı bir belirteçle potansiyel bir saldırgan, Bing kullanıcılarının Outlook e-postaları, takvimleri, Teams mesajları, SharePoint belgeleri ve OneDrive dosyaları dahil olmak üzere Office 365 verilerine erişebilir” dedi.

Bu nedenle, aynı erişime sahip kötü bir oyuncu, en popüler arama sonuçlarını aynı yük ile ele geçirmek ve milyonlarca kullanıcının hassas bilgilerini sızdırmak için kullanmış olabilir.

Öneri

Mag News, Centralized Notification Service (CNS) API, Contact Center, PoliCheck, Power Automate Blog ve dosya yönetim sistemi COSMOS da hatalı yapılandırmadan zarar gören dahili Microsoft uygulamaları arasındaydı.

Yöneticilerin, çok kiracılı erişimin doğru ayarlandığından emin olmak için uygulamalarının yapılandırmalarını iki kez kontrol etmeleri veya çok kiracılılık gereksizse tek kiracılı kimlik doğrulamasına geçmeleri önerilir.

Ayrıca, duyarlı uygulamalar için önceki etkinlik günlüklerine bakılması önerilir (ancak AAD günlükleri bunun için yetersizdir).

Microsoft, hassas uygulamalarını hızlı bir şekilde yamaladı ve müşterilerin maruziyetini en aza indirmek için çeşitli AAD özelliklerinin işleyişini değiştirdi. Whiz, ilk Bing hatasını 31 Ocak’ta bildirdi ve Microsoft o gün hatayı düzeltti. Teknoloji devi, 40.000 dolarlık bir böcek ödülü verdi.

Pentester mısınız? – Ücretsiz Otomatik API Sızma Testini Deneyin

İlgili Okuma: