RomCom RAT adlı uzaktan erişim truva atının arkasındaki tehdit aktörünün, 21 Ekim 2022’de başlayan yeni bir zıpkınla kimlik avı kampanyasının bir parçası olarak Ukrayna askeri kurumlarını hedef aldığı gözlemlendi.

Geliştirme, saldırganın daha önce Advanced IP Scanner ve pdfFiller gibi meşru uygulamaları sahtecilikle ele geçirilmiş sistemlere arka kapılar bırakmak için atfedilen çalışma tarzı değişikliğine işaret ediyor.

BlackBerry araştırma ve istihbarat ekibi, “İlk ‘Gelişmiş IP Tarayıcı’ kampanyası 23 Temmuz 2022’de gerçekleşti.” Dedi. “Kurban, Truva atlı bir paket yüklediğinde, RomCom RAT’ı sisteme bırakır.”

Kampanyanın önceki yinelemeleri, truva atına dönüştürülmüş Gelişmiş IP Tarayıcı kullanımını içeriyor olsa da, kimliği belirsiz düşman topluluğu, 20 Ekim itibariyle pdfFiller’a geçti ve bu, düşmanın taktikleri iyileştirme ve algılamayı engellemeye yönelik aktif bir girişimi olduğunu gösteriyor.

Bu benzer web siteleri, tümü uzak bir sunucuya aktarılan, bilgi toplama ve ekran görüntüleri yakalama yeteneğine sahip RomCom RAT’ın konuşlandırılmasıyla sonuçlanan sahte bir yükleyici paketi barındırır.

Düşmanın Ukrayna ordusuna yönelik son faaliyeti, ilk enfeksiyon vektörü olarak gömülü bir bağlantıya sahip bir kimlik avı e-postası kullanması ve bir sonraki aşama indiriciyi bırakan sahte bir web sitesine yol açmasıdır.

Fazladan bir kaçınma katmanı için “Blythe Consulting sp. z oo” tarafından sağlanan geçerli bir dijital sertifika kullanılarak imzalanan bu indirici, daha sonra RomCom RAT kötü amaçlı yazılımını çıkarmak ve çalıştırmak için kullanılır. BlackBerry, aynı imza sahibinin pdfFiller’ın yasal sürümü tarafından kullanıldığını söyledi.

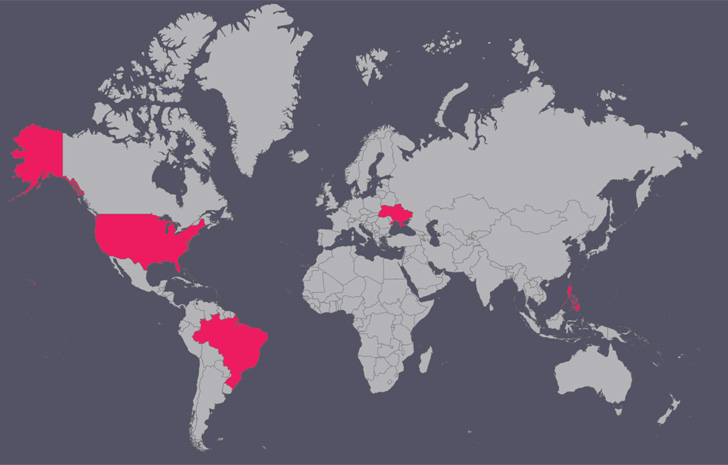

Ukrayna ordusunun yanı sıra, kampanyanın diğer hedefleri arasında ABD, Brezilya ve Filipinler’deki bilişim şirketleri, gıda komisyoncuları ve gıda üretim kuruluşları yer alıyor.

BlackBerry’de tehdit araştırmacısı Dmitry Bestuzhev, The Hacker News’e verdiği demeçte, “Bu kampanya, siber suç güdümlü tehdit aktörleri ile hedefli saldırı tehdidi aktörleri arasındaki bulanık çizginin iyi bir örneğidir.”

“Geçmişte, her iki grup da farklı araçlara dayanarak bağımsız hareket ediyordu. Bugün, hedefli saldırı tehdidi aktörleri geleneksel araçlara daha fazla güveniyor ve bu da ilişkilendirmeyi zorlaştırıyor.”