Dolandırıcılık Yönetimi ve Siber Suçlar, Fidye Yazılımı

Muazzam Kâr Potansiyeli ve Güçlü İlk Erişim Pazarı Ekosistemi Güçlendirmeye Devam Ediyor

Mathew J. Schwartz (euroinfosec) •

18 Ocak 2023

Fidye yazılımı, suç örgütlerinin masrafları kurbanlara ait olmak üzere büyük karlar elde etmesine yardımcı olmaya devam ediyor.

Ayrıca bakınız: İsteğe Bağlı | Kimlik Avı 101: Bir Kimlik Avı Saldırısına Nasıl Düşülmez?

Tehdit istihbarat firması Kela’nın bildirdiğine göre, 2022’de fidye yazılımı gruplarının kurbanları kendi özel veri sızıntısı sitelerinde listelemeleri de dahil olmak üzere, kamuya açık bir şekilde ortaya çıkan başarılı saldırılara dayalı olarak bilinen yaklaşık 2.800 yeni fidye yazılımı kurbanı vardı.

Bilinen kurbanların sayısı, şirketin 2021’de saydığı 2.860 kurbandan neredeyse hiç değişmedi.

“Fidye yazılımı ve şantaj aktörlerine yönelik kolluk kuvvetleri eylemleriyle ilgili ilk endişelere rağmen, 2022’de kamuya açıklanan saldırıların sayısı azalmadı ve bu, tehdit aktörlerinin potansiyel risklere rağmen bu tür saldırıları hala karlı olarak gördüklerini gösteriyor.” O raporlar.

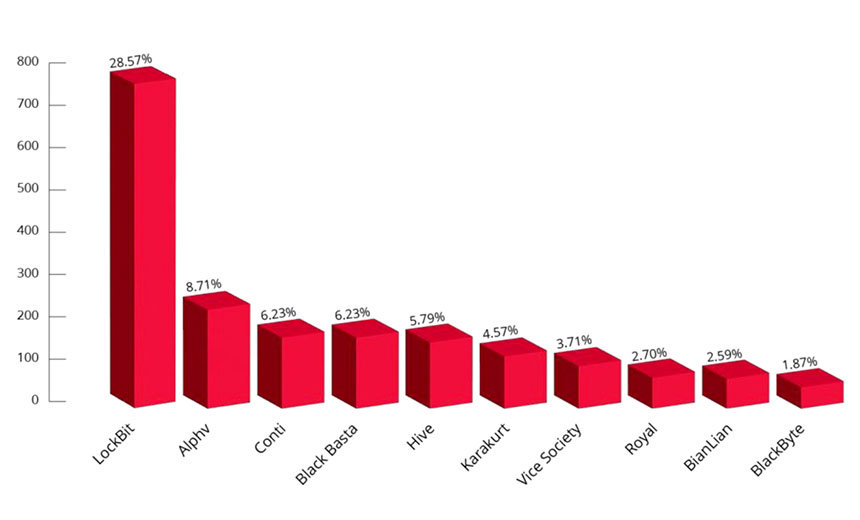

Kela, bu beş grubun en bilinen kurbanları toplamaktan sorumlu olduğunu bildirdi: LockBit, Alphv – namı diğer BlackCat, Conti, Black Basta ve Hive. Toplu olarak, bu gruplar bilinen tüm saldırıların yarısından fazlasını oluşturuyordu. En çok etkilenen ülkeler, bilinen saldırıların %40’ından sorumlu olan ABD oldu ve onu, her biri bilinen saldırıların %4 ila %6’sından sorumlu olan Birleşik Krallık, Almanya, Kanada ve Fransa izledi.

2022’nin En İyi Fidye Yazılımları ve Gasp Grupları

Güvenlik şirketi Emsisoft’a göre, yalnızca ABD’ye bakıldığında, eyalet ve yerel yönetimlere, eğitim sektörüne ve hastanelere yönelik bilinen saldırıların sayısı 2019’dan bu yana “şaşırtıcı derecede tutarlı” kaldı.

Yukarıdaki bulgular büyük uyarılar taşıyor. Kela’nın bildirdiğine göre, geçen yıl fidye yazılımı grupları kurbanları 60 farklı sızıntı sitesinde listeledi. Ancak tüm gruplar bu tür siteleri kullanmaz ve kullananlar ödeme yapmayan kurbanlarının yalnızca bir kısmını listeler.

Emsisoft, “Özel sektör şirketlerine yönelik fidye yazılımı saldırılarının yalnızca küçük bir kısmı kamuya ifşa ediliyor veya kolluk kuvvetlerine bildiriliyor, bu da istatistiksel bilgilerin kıtlığına neden oluyor” diyor. “Gerçek şu ki, hiç kimse saldırı sayısının sabit mi yoksa yukarı mı aşağı mı trend olduğunu kesin olarak bilmiyor.

Bilinen saldırıların hacmi, fidye yazılımı operasyonları için işlerin her zaman sorunsuz gitmemesine rağmen sabit kalıyor. Geçen yıl, birden fazla grubun operasyonları, sürekli dağıtılmış hizmet reddi saldırıları nedeniyle kesintiye uğradı, ancak sonuç olarak hiçbiri kalıcı olarak karartılmadı.

Yine geçen yıl, Conti, Yanluowang ve LockBit için aylarca süren dahili iletişimler ve bazı durumlarda kaynak kodları sızdırılmıştı.

Bu da operasyonlarının hiçbirini aksatmadı. Büyük bir oyuncu olan Conti’nin operatörleri, ilk önce birden fazla yan ürünü piyasaya sürdükten sonra marka isimlerini emekliye ayırdı. Güvenlik uzmanları bunun, Conti liderlerinin feci bir şekilde Rusya’nın Ukrayna’ya karşı savaşını destekleyen bir kamu bildirisi yayınlamasının ve çok sayıda kurbanın artık ona fidye ödememesine yol açmasının ardından geldiğini söylüyor.

Kâr Potansiyeli

Fidye yazılımı oldukça kazançlı olmaya devam ediyor. Geçen Ekim ayında, fidye yazılımı müdahale firması Coveware, bir kurban ödemeyi seçtiğinde ortalama fidye ödemesinin 258.143 dolar olduğunu bildirdi. Geçen Aralık ayında ABD hükümeti, Küba adlı tek bir grubun fidye gelirlerinden en az 60 milyon dolar topladığını tahmin etti. Grup, toplanan bilinen kurban sayısına göre fidye yazılımı operasyonlarında ilk 10’da bile yer almıyor.

Fidye yazılımı grupları, daha da fazla kar elde etmek için, bağlı kuruluşlarının kullanması daha kolay olan ve sistemleri daha hızlı kilitleyebilen kripto-kilitleme kötü amaçlı yazılımları tasarlamak da dahil olmak üzere yenilikler yapmaya devam ediyor. Lapsus$ ve Stormous gibi suç grupları da daha yeni bir iş modeli kullanıyor: kripto-kilitleme kötü amaçlı yazılımları olmadan gasp, verileri çalıyorlar ve sistemleri kilitli bırakmadan özel veri sızıntısı siteleri veya Telegram kanalları aracılığıyla sızdırmakla tehdit ediyorlar, Kela raporlar.

Kaç kurbanın fidye ödediği bilinmiyor (bkz: Fidye Yazılımlarını Takip Etme: İşte Hâlâ Bilmediğimiz Her Şey).

Ancak geçen Temmuz ayında, Avrupa Birliği Siber Güvenlik Ajansı, Haziran 2022’de sona eren 14 aylık dönemde incelediği 623 fidye yazılımı saldırısı hakkında bir rapor yayınladı ve kurbanların %60’ının fidye ödediğini söyledi.

İlk Erişim Aracıları

Siber suç ekosistemi, kurbanlara uzaktan erişim sağlayan ve ardından saldırılarını kolaylaştırmak için bunu fidye yazılımı gruplarına değil başkalarına satan ilk erişim simsarları da dahil olmak üzere birçok farklı türde hizmet sağlayıcı içerir.

Geçen yıl Kela, “IAB’ler tarafından büyük siber suç platformlarında halka açık olarak satılan ağ erişimlerinin sayısında önemli bir artış: 4,5 milyon dolardan fazla kümülatif fiyat için 2.200’den fazla teklif” gördüğünü bildirdi.

Siber güvenlik firması Group-IB, yeni bir raporda Temmuz 2021’den Haziran 2022’ye kadar IAB sayısının 262’den 380’e çıktığını ve “yeraltı forumlarında 2.348 kurumsal erişim örneğinin” veya önceki 12 ayda iki kattan fazla satıldığını söylüyor. ‘ Ses. Aşırı arzın da fiyatları aşağı çektiği görüldü ve bireysel erişim perakende satışının ortalama 2.800 $ olduğunu söyledi.

Satılan en popüler erişim türlerinin, her biri IAB’ler tarafından bilinen tüm erişim satışlarının yaklaşık üçte birini oluşturan uzak masaüstü protokolü ve VPN kimlik bilgileri olduğunu söylüyor.

Group-IB CEO’su Dmitry Volkov, “İlk erişim simsarları … fidye yazılımı ve ulus-devlet düşmanları gibi diğer suçluların operasyonlarını besliyor ve kolaylaştırıyor” diyor. “Erişim satışları artmaya ve çeşitlenmeye devam ettikçe, IAB’ler 2023’te izlenmesi gereken en büyük tehditlerden biri.”

Kötü Amaçlı Yazılım İş Başında

Fidye yazılımı operasyonları, kuruluşlara uzaktan erişim elde etmek için yalnızca IAB’lere güvenmez. Bazıları doğrudan zayıf parolaları veya bilinen güvenlik açıklarını hedefler. Group-IB’nin raporlarına göre diğerleri, ilk dayanaklarını elde etmek için Emotet, Qakbot ve IcedID gibi kötü amaçlı yazılımları kullanıyor. Bu gibi durumlarda, saldırganların kurbanın ağı içinde yatay olarak hareket etmek için meşru kırmızı ekip aracı Cobalt Strike’ı %60 oranında kullandığını söylüyor.

Diğerleri, 2020’den beri Chetan Nayak – diğer adıyla Hindistan merkezli güvenlik mühendisi tarafından oluşturulan ve geliştirilen Brute Ratel C4 adlı başka bir meşru kırmızı ekip aracını kullanıyor. paranoyak ninja. Palo Alto Networks’ün Unit 42 tehdit istihbarat grubu, Cobalt Strike gibi, aracın da birçok antivirüs türünü ve uç nokta algılama ve yanıt aracını atlama yeteneğini defalarca gösterdiğini söylüyor.

Kullanılan araçlardan bağımsız olarak, “eller klavyede” saldırılarına karışan saldırganlar – yani bir kurbanın sistemlerini hacklemek için çeşitli araç ve taktikleri manuel olarak kullanırlar – genellikle ayrıcalıkları yükseltmeye, Active Directory’ye yönetici düzeyinde erişim elde etmeye ve ardından bunu çalmak için kullanmaya çalışırlar. dosyaları, kripto-kilitleme kötü amaçlı yazılımını dağıtın ve daha fazlasını yapın.

Bu tür taktikler, çok sayıda hükümetin fidye yazılımlarıyla mücadele etme girişimlerine rağmen başarılı olmaya devam ediyor. Ancak yeni kurbanların sayısı değişmemiş gibi göründüğü için, fidye yazılımı gruplarının etkili bir şekilde yenilik yapmaya devam ederken, birçok kurbanın ödemeye fazlasıyla hazır olduğunu, oyundaki büyük potansiyel kârlarla hatırlatıyoruz.

Veya Group-IB’den Volkov’un dediği gibi: “Fidye yazılımı, 2023’te dünya genelinde işletmeler ve hükümetler için büyük olasılıkla en büyük tehdit olmaya devam edecek.”