Bilgisayar korsanları, şu anda CVE-2024-40891 olarak izlenen ve geçen Temmuz ayından bu yana açılmayan Zyxel CPE serisi cihazlarında kritik bir komut enjeksiyon güvenlik açığından yararlanıyor.

Güvenlik açığı, kimlik doğrulanmamış saldırganların ‘süpervizör’ veya ‘zyuser’ hizmet hesaplarını kullanarak keyfi komutlar yürütmesine izin verir.

Güvenlik Açığı İstihbarat Şirketi Vulncheck, güvenlik sorununu geçen yıl 12 Temmuz’da veritabanına ekledi ve ilk erişim için Wild’da kullanılan diğer konular arasında listeledi.

Güvenlik açığı ile ilgili teknik detaylar kamuya açıklanmadı ve Zyxel, CVE-2024-40891 için bir güvenlik danışmanlığı veya bir yama yayınlamadı ve sorun en son ürün yazılımında kullanılabilir.

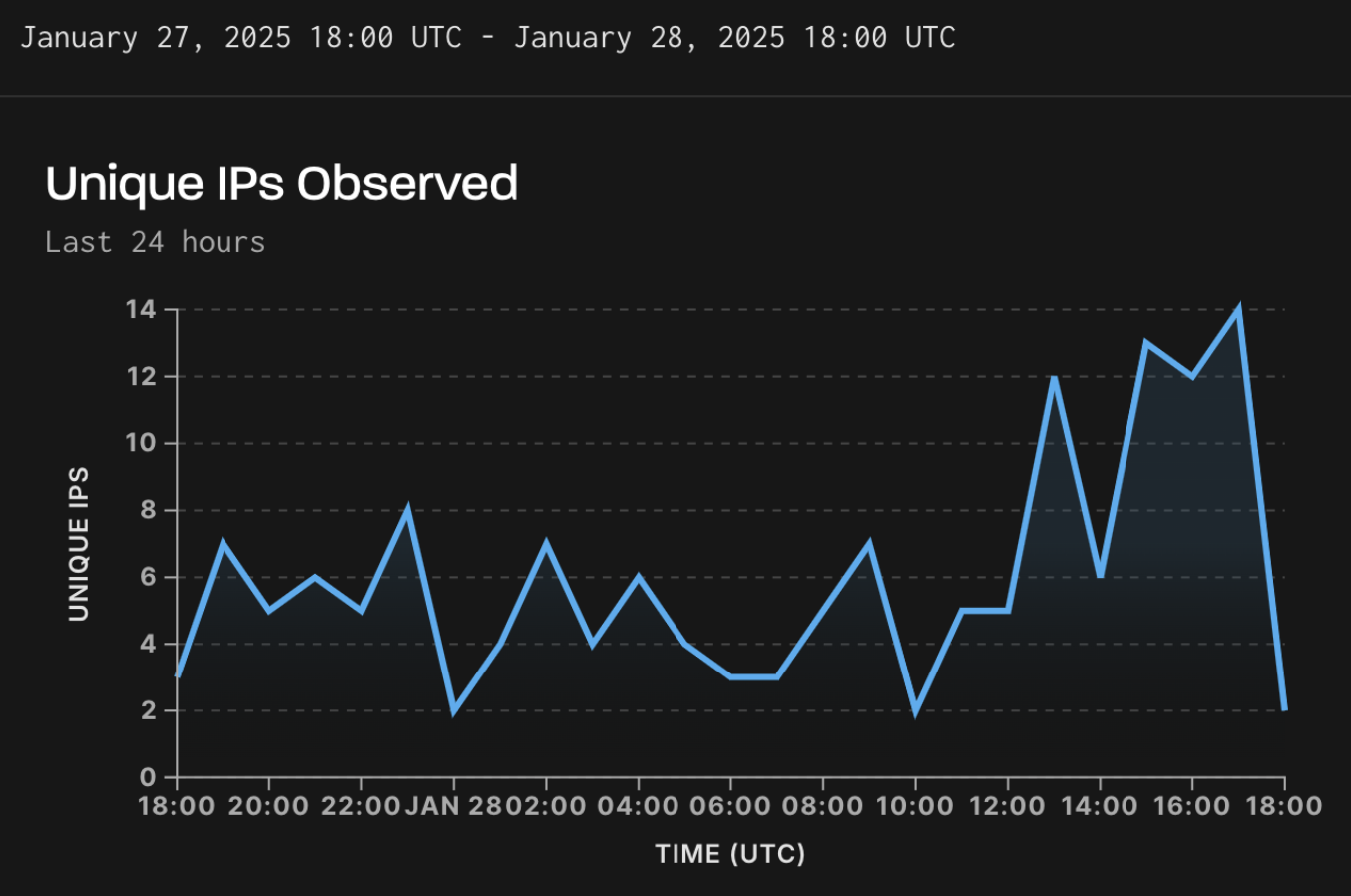

Hackerlar, güvenlik açığından nasıl yararlanacağını keşfetti ve saldırılarda Tehdit İzleme Platformu Greynoise, yakın zamanda birden fazla benzersiz IP adresinden kaynaklanan sömürü faaliyetlerini gözlemlediği için kullanıyor.

Kaynak: Geynoise

Grinnoise, kusurun HTTP tabanlı CVE-2024-40890’a benzer olduğunu belirtiyor. Bununla birlikte, Vulncheck, mevcut sömürü tespitinin telnet protokolüne dayanan eşsiz CVE-2024-40891 için olduğunu doğruladı.

Bülteni, “Grinnoise, CVE-2024-40891 olarak izlenen Zyxel CPE serisi cihazlarda sıfır gün kritik komut enjeksiyon güvenlik açığını hedefleyen aktif sömürü girişimlerini gözlemliyor” diyor.

“Şu anda, güvenlik açığı yamalı değil ve kamuya açıklanmadı. Saldırganlar, etkilenen cihazlarda keyfi komutlar yürütmek için bu güvenlik açığından yararlanabilir, bu da tam sistem uzlaşmasına, veri sızdırmasına veya ağ sızmasına neden olabilir ” – Geynoise

İnternet tarama hizmeti Censys, şu anda çevrimiçi olarak, çoğunlukla Filipinler, Türkiye, Birleşik Krallık, Fransa ve İtalya’da maruz kalan 1.500’den fazla Zyxel CPE Serisi cihazlarının olduğunu bildiriyor.

Sorunu çözmek için hiçbir güvenlik güncellemesi olmadığı düşünüldüğünde, sistem yöneticileri en azından sömürü denemelerini başlatan IP adreslerini engellemeye çalışmalıdır. Ancak, diğer IP adreslerinden gelen bu saldırılar hala mümkündür.

Daha fazla azaltma için, Zyxel CPE yönetimi arayüzlerine atipik telnet istekleri için trafiğin izlenmesi ve yönetim arayüzüne erişimi yalnızca belirli bir IP izin vermesiyle sınırlandırmanız önerilir.

Uzaktan yönetim özellikleri kullanılmıyorsa/gerekli değilse, saldırı yüzeyini azaltmak için bunları tamamen devre dışı bırakmak daha iyidir.

BleepingComputer, bir yorum isteği ile Zyxel ile iletişime geçti, ancak hala satıcının yanıtını bekliyoruz.