Service Finder Bookings eklentisindeki kritik kimlik doğrulama atlaması, kimliği doğrulanmamış saldırganların binlerce WordPress sitesinde yönetici ayrıcalıklarına sahip olmasına olanak tanıdı.

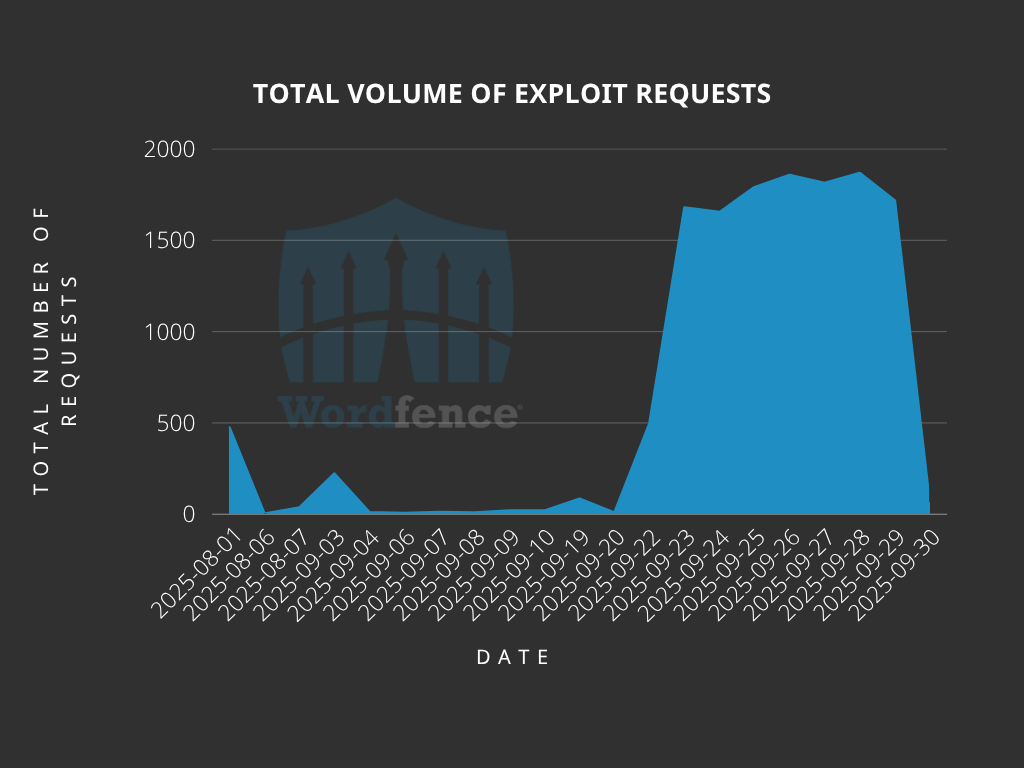

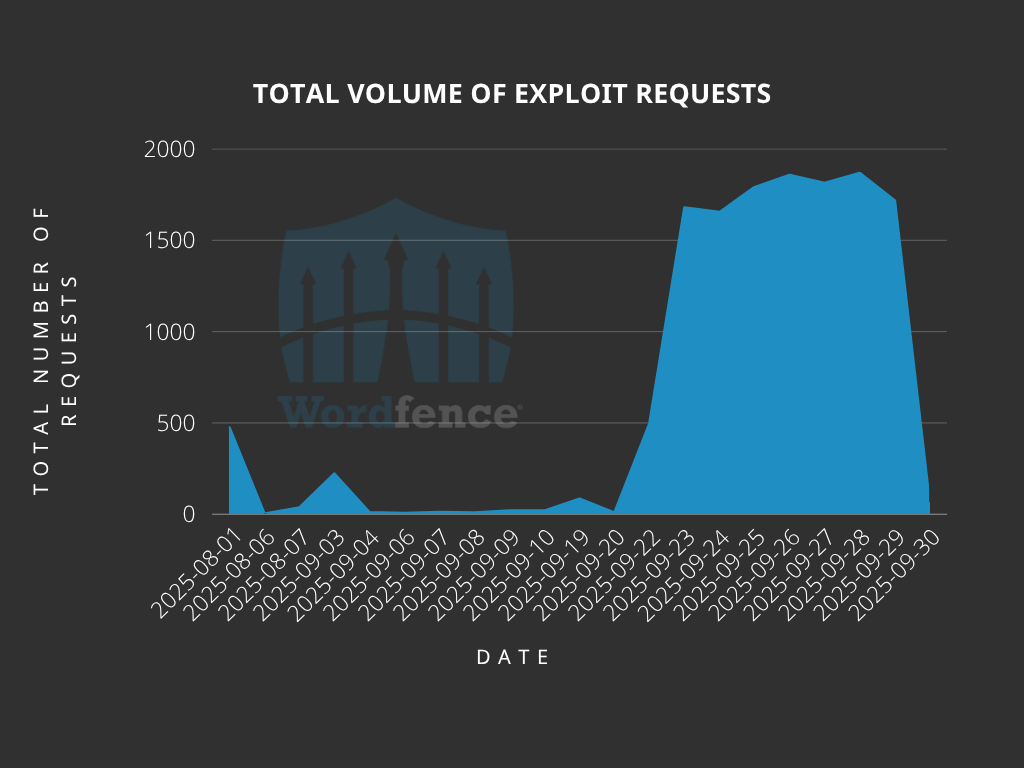

Suistimal, kamuya açıklandıktan sonraki 24 saat içinde başladı ve bugüne kadar 13.800’den fazla istismar girişimi Wordfence Güvenlik Duvarı tarafından engellendi.

8 Haziran 2025’te, Wordfence Bug Bounty Programına yapılan bir gönderim, Service Finder temasıyla birlikte gelen bir eklenti olan Service Finder Bookings’te Kimlik Doğrulamayı Atlama güvenlik açığını ortaya çıkardı.

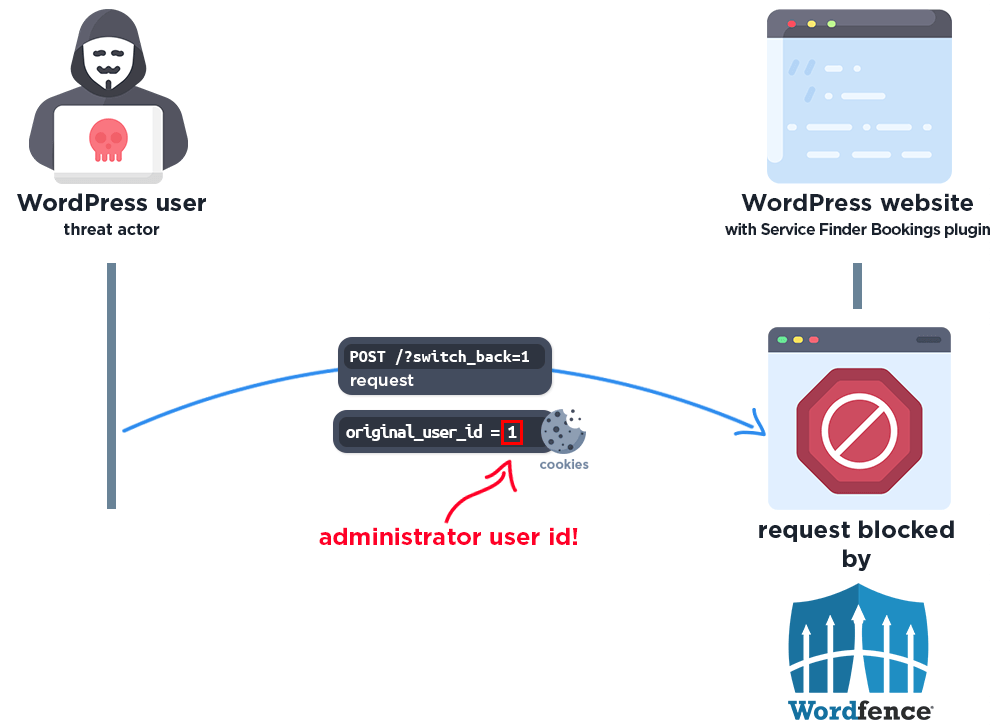

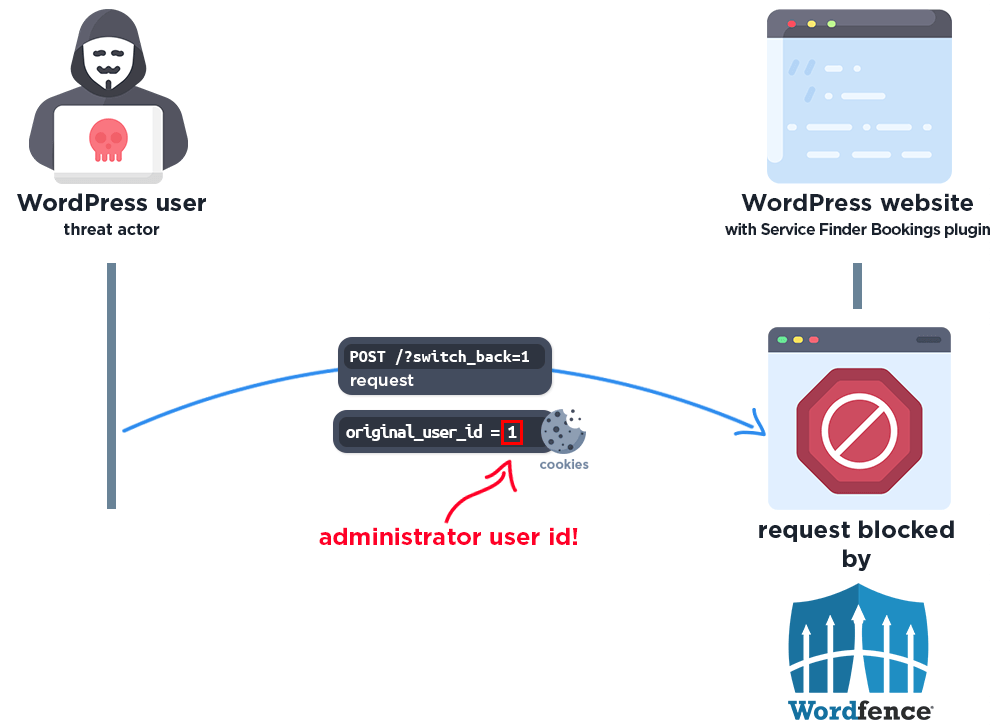

Yaklaşık 6.000 site bu temayı satın alarak önemli bir saldırı yüzeyini ortaya çıkardı. Kusur eklentide bulunuyor service_finder_switch_back() kimlik doğrulama kontrolleri olmadan kullanıcı hesaplarını yalnızca bir çerez değerine göre değiştiren işlev.

Sonuç olarak, kötü niyetli aktörler aşağıdakileri içeren bir istek oluşturabilir: original_user_id Çerez ve yöneticiler de dahil olmak üzere herhangi bir hesaba erişim elde edin.

Satıcı, sorunu 17 Temmuz 2025’te sürüm 6.1’de yamaladı ve Wordfence, 31 Temmuz 2025’te güvenlik açığını kamuya açıkladı.

Birkaç saat içinde tehdit aktörleri savunmasız siteleri araştırmaya başladı. Wordfence Premium, Care ve Response aboneleri 13 Haziran’da bir güvenlik duvarı kuralı alırken, ücretsiz kullanıcılar bunu 13 Temmuz 2025’teki standart 30 günlük gecikmenin ardından aldı. Güvenlik duvarı korumalarına rağmen, temeldeki güvenlik açığı yama uygulanmamış sitelerde kullanılabilir olmaya devam ediyor.

Aktif Kullanım Verileri

Açıklamanın hemen ardından istismar girişimleri hızla arttı. Wordfence Intelligence, CVE-2025-5947’ye 9,8 (Kritik) CVSS derecesi atar.

1 Ağustos ile 29 Eylül arasında 13.800’den fazla kötü amaçlı istek engellendi. Temsili bir yararlanma isteği aşağıdaki gibi görünür:

textGET /?switch_back=1 HTTP/1.1

Cookie: original_user_id=1;

Host: victim-site.com

Eklentinin geri dönüş işleyicisi, aşağıdaki kod satırlarında gösterildiği gibi, çerez taşıyıcısının yetkili olup olmadığını doğrulamakta başarısız oluyor:

phpfunction service_finder_switch_back() {

if (isset($_COOKIE['original_user_id'])) {

$original_user_id = intval($_COOKIE['original_user_id']);

if (get_userdata($original_user_id)) {

wp_set_current_user($original_user_id);

wp_set_auth_cookie($original_user_id);

}

}

}

Talepte bulunanın kimlik bilgileri üzerinde herhangi bir kontrol veya tek seferde doğrulama yapılmadığından, saldırganlar bu yolu kullanarak sitelerin güvenliğini tamamen tehlikeye atabilir.

Engellenen trafiğin analizi, bir avuç IP adresinden toplu tarama ve hedefli istismar kümelerini ortaya çıkarır. En aktif tehdit kaynakları ve engellenen istek sayıları aşağıda sunulmaktadır.

| IP Adresi | Engellenen İstekler |

|---|---|

| 5.189.221.98 | 2.700 |

| 185.109.21.157 | 2.600 |

| 192.121.16.196 | 2.600 |

| 194.68.32.71 | 2.300 |

| 178.125.204.198 | 1.400 |

Bu IP’ler, 22 ile 29 Eylül arasında zirveye ulaşacak şekilde yüksek miktarda istismar girişimi oluşturmaya devam ediyor.

Azaltmalar

Site sahipleri, Service Finder Rezervasyonlarını derhal 6.1 sürümüne güncellemelidir. Eklentinin güncelliğini yitirmesi durumunda güvenlik duvarı kuralları tek başına korumayı garanti edemez.

Yöneticiler aşağıdakileri içeren tüm istekler için günlükleri incelemelidir: switch_back parametresi, özellikle yukarıda listelenen IP adreslerinden kaynaklananlar.

Saldırganlar yönetici ayrıcalıkları kazandıktan sonra kanıtları silebilecekleri için şüpheli günlük girişlerinin olmaması güvenlik anlamına gelmez.

Devam eden savunma için Wordfence Premium, Care ve Response kullanıcılarının zaten etkin güvenlik duvarı kuralları vardır. Ücretsiz kullanıcılar, özel WAF kurallarını manuel olarak uygulayabilir veya yamayı gecikmeden dağıtabilir.

Bir sitenin güvenliğinin ihlal edildiğinden şüpheleniliyorsa, Wordfence Care olay müdahalesi ve temizleme hizmetleri sağlarken, Wordfence Response bir saatlik yanıt taahhüdüyle 7/24 iyileştirme sunar.

Yama uygulanana kadar binlerce site risk altında olmaya devam ediyor. Service Finder Rezervasyonları güncellemesini uygulamak, anormal etkinliklere karşı günlükleri izlemek ve bu tavsiyeyi hâlâ savunmasız sürümleri çalıştıran iş arkadaşlarıyla paylaşmak zorunludur. Kimlik doğrulama atlama istismarlarına karşı uyanık kalmak, WordPress ortamlarını tüm sitenin ele geçirilmesine karşı korumak açısından kritik öneme sahiptir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.