Bilgisayar korsanları, Modular DS WordPress eklentisindeki, kimlik doğrulamayı uzaktan atlamalarına ve savunmasız sitelere yönetici düzeyinde ayrıcalıklarla erişmelerine olanak tanıyan maksimum önem derecesine sahip bir kusurdan aktif olarak yararlanıyor.

CVE-2026-23550 olarak izlenen kusur, birden fazla WordPress sitesini tek bir arayüzden yönetmeye olanak tanıyan bir yönetim eklentisi olan Modular DS’nin 2.5.1 ve daha eski sürümlerini etkiliyor.

Eklenti, sahiplerin, geliştiricilerin veya barındırma sağlayıcılarının siteleri uzaktan izlemesine, güncellemeleri gerçekleştirmesine, kullanıcıları yönetmesine, sunucu bilgilerine erişmesine, bakım görevlerini yürütmesine ve oturum açmasına olanak tanır. Modular DS’nin 40.000’den fazla kurulumu vardır.

Patchstack araştırmacılarına göre, CVE-2026-23550 şu anda vahşi doğada kullanılıyor ve ilk saldırılar 13 Ocak’ta 02:00 UTC civarında tespit ediliyor.

Patchstack kusuru doğruladı ve ertesi gün satıcıya ulaştı. Modular DS, yalnızca birkaç saat sonra 2.5.2 sürümünde bir düzeltme yayınladı.

Güvenlik açığı, “doğrudan istek” modu etkinleştirildiğinde, kökenleri kriptografik olarak kontrol edilmeden isteklerin güvenilir olarak kabul edilmesi de dahil olmak üzere bir dizi tasarım ve uygulama hatasından kaynaklanıyor. Bu davranış birden çok hassas rotayı açığa çıkarır ve otomatik yönetici oturum açma geri dönüş mekanizmasını etkinleştirir.

İstek gövdesinde belirli bir kullanıcı kimliği sağlanmazsa eklenti mevcut bir yönetici veya süper yönetici kullanıcısını getirir ve ardından otomatik olarak bu kullanıcı olarak oturum açar.

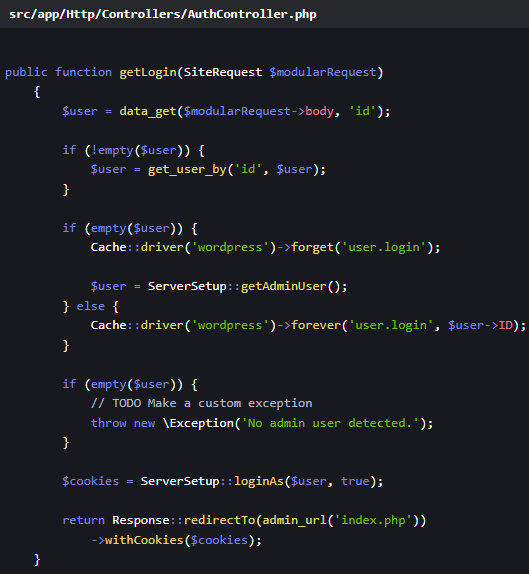

Patchstack şöyle açıklıyor: “Src/app/Http/Controllers/AuthController.php denetleyicisinde, getLogin(SiteRequest $modularRequest) yönteminde kod, $modularRequest gövdesinden bir kullanıcı kimliğini okumaya çalışır.”

Araştırmacılar, “Daha önce açıklanan kusur nedeniyle bu koda kimliği doğrulanmamış kullanıcılar tarafından erişilebildiğinden, ayrıcalıkların anında yükseltilmesine olanak tanıyor” diyor.

Kaynak: Patchstack

Modular DS sürüm 2.5.2’deki yama, URL tabanlı rota eşleştirmeyi kaldırdı. Artık tamamen doğrulanmış filtre mantığıyla çalıştırılıyor, varsayılan 404 rotası eklendi, rota bağlama için yalnızca ‘tür’ değerlerini tanıyor ve tanınmayan istekler için güvenli bir hata modu içeriyor.

Modular DS kullanıcılarının mümkün olan en kısa sürede 2.5.2 veya sonraki bir sürüme yükseltmeleri önerilir.

Bir güvenlik bülteninde satıcı, kullanıcılara şüpheli istekler için sunucu erişim günlüklerini incelemelerini, yönetici kullanıcıları hileli eklemeler için kontrol etmelerini ve en son sürüme güncelledikten sonra tüm WordPress tuzlarını yeniden oluşturmalarını tavsiye ediyor.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.