Bilgisayar korsanları, GFI KerioControl güvenlik duvarı ürününde tek tıklamayla uzaktan kod yürütme (RCE) saldırılarına yol açan kritik bir CRLF enjeksiyon güvenlik açığı olan CVE-2024-52875’ten yararlanmaya çalışıyor.

KerioControl, küçük ve orta ölçekli işletmeler için tasarlanmış, güvenlik duvarı, VPN, bant genişliği yönetimi, raporlama ve izleme, trafik filtreleme, AV koruması ve izinsiz giriş önlemeyi birleştiren bir ağ güvenliği çözümüdür.

16 Aralık 2024’te, güvenlik araştırmacısı Egidio Romano (EgiX), CVE-2024-52875 hakkında, görünüşte düşük önem derecesine sahip bir HTTP yanıtı bölme sorununun nasıl tek tıklamayla RCE’ye yükselebileceğini gösteren ayrıntılı bir yazı yayınladı.

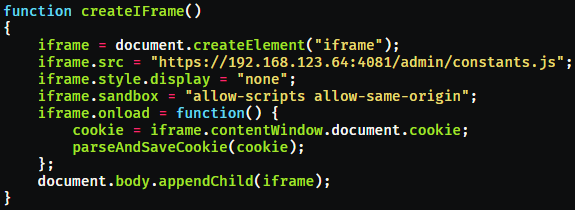

KerioControl’ün 9.2.5’ten 9.4.5’e kadar olan sürümlerini etkileyen güvenlik açığı, ‘dest’ parametresindeki satır besleme (LF) karakterlerinin hatalı şekilde temizlenmesinden kaynaklanıyor ve bu durum, enjekte edilen veriler aracılığıyla HTTP üstbilgisi ve yanıt manipülasyonuna izin veriyor.

Yanıtlara eklenen kötü amaçlı JavaScript, kurbanın tarayıcısında yürütülür ve çerezlerin veya CSRF belirteçlerinin çıkarılmasına yol açar.

Saldırgan, kimliği doğrulanmış bir yönetici kullanıcının CSRF belirtecini kullanarak kök düzeyinde bir kabuk komut dosyası içeren kötü amaçlı bir .IMG dosyasını yükleyebilir ve saldırgan için bir ters kabuk açan Kerio yükseltme işlevinden yararlanabilir.

Kaynak: karmainsecurity.com

Aktif sömürü

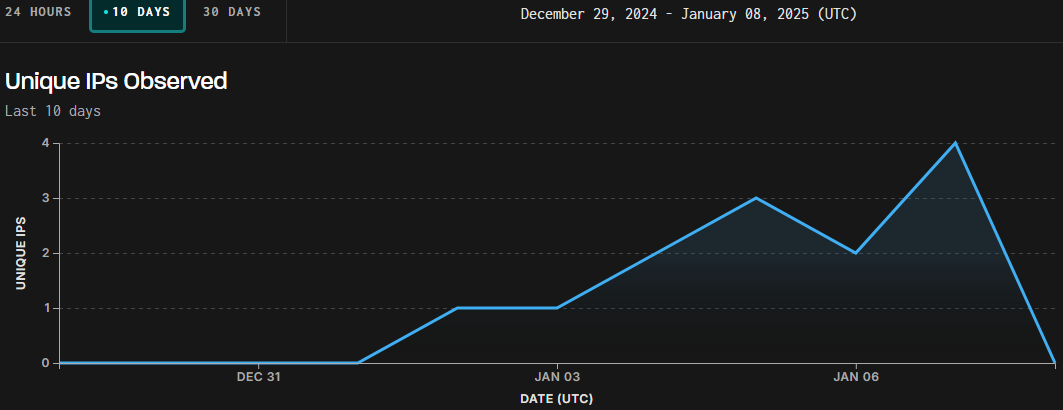

Dün, tehdit tarama platformu Greynoise, muhtemelen Romano tarafından sunulan PoC yararlanma kodunu kullanan, dört farklı IP adresinden CVE-2024-52875’i hedefleyen istismar girişimlerini tespit etti.

Kaynak: Gri Gürültü

Faaliyet, tehdit izleme platformu tarafından “kötü amaçlı” olarak işaretlendi; bu, istismar girişimlerinin, sistemleri araştıran araştırmacılardan ziyade tehdit aktörlerine atfedildiğini gösteriyor.

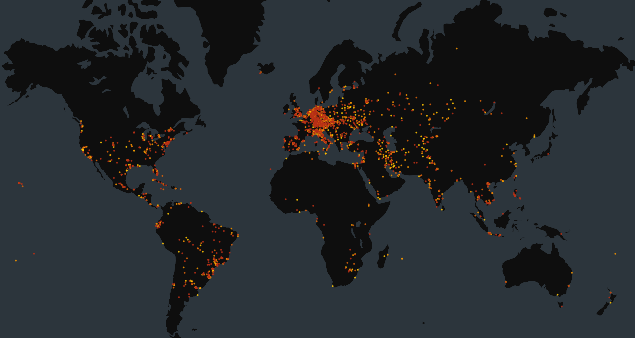

Yine dün Censys, internete açık 23.862 GFI KerioControl örneği bildirdi, ancak bunlardan kaçının CVE-2024-52875’e karşı savunmasız olduğu bilinmiyor.

Kaynak: Censys

GFI Software, 19 Aralık 2024’te KerioControl ürünü için güvenlik açığını gideren 9.4.5 Yama 1 sürümünü yayınladı. Kullanıcıların düzeltmeyi mümkün olan en kısa sürede uygulamaları önerilir.

Eğer yama şu anda mümkün değilse, yöneticiler KerioControl’ün web yönetim arayüzüne erişimi güvenilir IP adresleriyle sınırlamalı ve güvenlik duvarı kuralları aracılığıyla ‘/admin’ ve ‘/noauth’ sayfalarına genel erişimi devre dışı bırakmalıdır.

‘Hedef’ parametrelerini hedefleyen istismar girişimlerinin izlenmesi ve daha kısa oturum sona erme sürelerinin yapılandırılması da etkili azaltımlardır.