İkincil pazardaki kurumsal düzeydeki ağ ekipmanı, bilgisayar korsanlarının kurumsal ortamları ihlal etmek veya müşteri bilgilerini elde etmek için kullanabilecekleri hassas verileri gizler.

Araştırmacılar, kullanılmış birkaç kurumsal sınıf yönlendiriciye baktığında, bunların çoğunun hizmetten çıkarma işlemi sırasında uygunsuz bir şekilde silindiğini ve ardından çevrimiçi olarak satıldığını gördü.

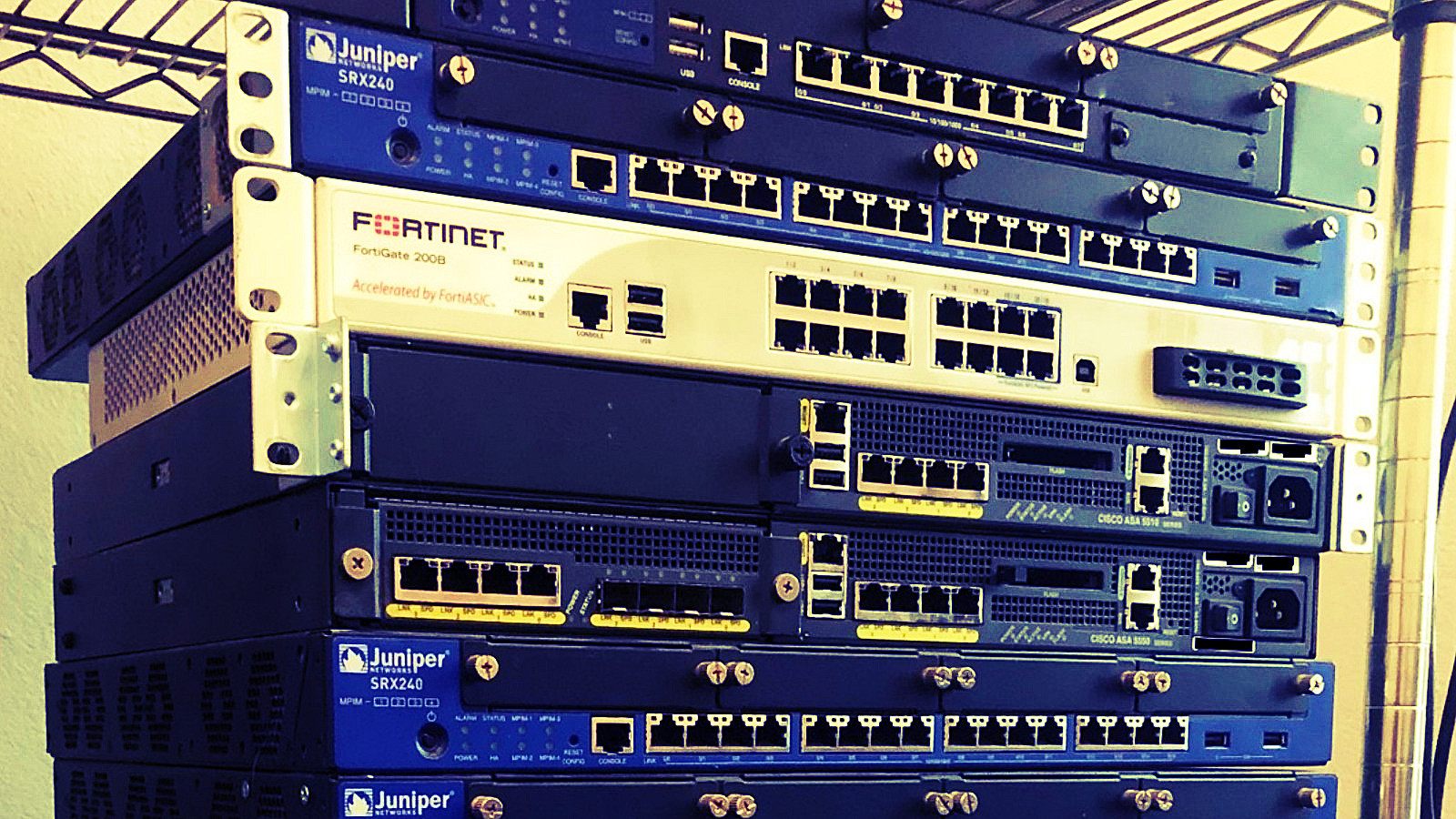

Satılık çekirdek yönlendiriciler

Siber güvenlik şirketi ESET’teki araştırmacılar, 18 adet kullanılmış çekirdek yönlendirici satın aldı ve düzgün çalışan yönlendiricilerin yarısından fazlasında tam yapılandırma verilerine hâlâ erişilebildiğini keşfetti.

Çekirdek yönlendiriciler, diğer tüm ağ cihazlarını bağladıkları için büyük bir ağın omurgasıdır. Birden çok veri iletişim arabirimini desteklerler ve IP paketlerini en yüksek hızlarda iletmek için tasarlanmıştır.

Başlangıçta, ESET araştırma ekibi bir test ortamı oluşturmak için birkaç kullanılmış yönlendirici satın aldı ve bunların düzgün bir şekilde silinmediğini ve ağ yapılandırma verilerinin yanı sıra önceki sahiplerini belirlemeye yardımcı olan bilgileri içerdiğini gördü.

Satın alınan ekipman, Cisco’dan dört (ASA 5500), Fortinet’ten (Fortigate serisi) üç ve Juniper Networks’ten (SRX Series Services Gateway) 11 cihaz içeriyordu.

Bu hafta başlarında yayınlanan bir raporda, Cameron Kampı Ve Tony Anscombe bir cihazın geldiğinde öldüğünü ve testlerden elendiğini, ikisinin birbirinin aynası olduğunu ve değerlendirme sonuçlarında bir olarak sayıldığını söylüyor.

Kalan 16 cihazdan sadece beşi düzgün bir şekilde silindi ve sadece ikisi sağlamlaştırıldı, bu da bazı verilere erişimi zorlaştırdı.

Yine de çoğu için, sahibi, ağı nasıl kurdukları ve diğer sistemler arasındaki bağlantılar hakkında bir ayrıntılar hazinesi olan eksiksiz yapılandırma verilerine erişmek mümkündü.

Kurumsal ağ cihazlarında, yöneticinin yapılandırmayı güvenli bir şekilde silmek ve sıfırlamak için birkaç komut çalıştırması gerekir. Bu olmadan, yönlendiriciler, nasıl kurulduğunun kontrol edilmesini sağlayan bir kurtarma moduna önyüklenebilir.

Ağdaki sırlar

Araştırmacılar, bazı yönlendiricilerin müşteri bilgilerini, üçüncü taraf ağ bağlantılarına izin veren verileri ve hatta “güvenilir bir taraf olarak diğer ağlara bağlanmak için kimlik bilgilerini” sakladığını söylüyor.

Ek olarak, tam yapılandırma verilerini açığa çıkaran dokuz yönlendiriciden sekizi, yönlendiriciden yönlendiriciye kimlik doğrulama anahtarları ve sağlamaları da içeriyordu.

Kurumsal sırların listesi, yerel olarak veya bulutta barındırılan hassas uygulamaların tam haritalarını içerecek şekilde genişletildi. Bazı örnekler Microsoft Exchange, Salesforce, SharePoint, Spiceworks, VMware Horizon ve SQL’dir.

“Uygulamaların ayrıntı düzeyi ve bazı durumlarda kullanılan belirli sürümler nedeniyle, bilinen açıklardan yararlanmalar, bir saldırganın zaten eşlemiş olabileceği ağ topolojisi genelinde dağıtılabilir” – ESET

Araştırmacılar, bu tür kapsamlı içeriden bilgi ayrıntılarının genellikle ağ yöneticileri ve yöneticileri gibi “yüksek düzeyde güvenilir personele” ayrıldığını açıklıyor.

Bu tür bilgilere erişimi olan bir düşman, onları tespit edilmeden ağın derinliklerine götürecek bir saldırı yolu için kolayca bir plan yapabilir.

“Bu düzeyde ayrıntıyla, özellikle aygıtlar genellikle VPN kimlik bilgileri veya kolayca kırılabilen diğer kimlik doğrulama belirteçleri içerdiğinden, ağ veya dahili ana bilgisayarların kimliğine bürünmek bir saldırgan için çok daha kolay olacaktır” – ESET

Yönlendiricilerde ortaya çıkarılan ayrıntılara göre, birçoğu büyük şirketlerin ağlarını işleten yönetilen BT sağlayıcılarının ortamlarındaydı.

Hatta bir cihaz, çeşitli sektörlerde (örneğin eğitim, finans, sağlık, üretim) yüzlerce müşterinin ağlarını yöneten bir yönetilen güvenlik hizmetleri sağlayıcısına (MSSP) aitti.

Bulgularının ardından araştırmacılar, ağ cihazlarını onlardan kurtulmadan önce düzgün bir şekilde silmenin önemini vurguluyor. Şirketler, dijital ekipmanlarının güvenli bir şekilde imha edilmesi ve imha edilmesi için prosedürlere sahip olmalıdır.

Araştırmacılar ayrıca, bu etkinlik için üçüncü taraf bir hizmet kullanmanın her zaman iyi bir fikir olmayabileceği konusunda da uyarıyorlar. Bulgularını yönlendirici sahibine bildirdikten sonra, şirketin böyle bir hizmeti kullandığını öğrendiler. “Bu açıkça planlandığı gibi gitmedi.”

Buradaki tavsiye, ekipmanı potansiyel olarak hassas verilerden temizlemek ve fabrika varsayılan durumuna getirmek için cihaz üreticisinin tavsiyelerine uymaktır.