Tehdit aktörleri, satıcının bunu açıklamasının üzerinden henüz bir gün geçmeden, Progress MOVEit Transfer’deki kritik bir kimlik doğrulama atlama kusurundan yararlanmaya çalışıyor.

MOVEit Transfer, kurumsal ortamlarda iş ortakları ve müşteriler arasında SFTP, SCP ve HTTP protokollerini kullanarak dosyaları güvenli bir şekilde aktarmak için kullanılan yönetilen bir dosya aktarımı (MFT) çözümüdür.

Yeni güvenlik sorunu, CVE-2024-5806 tanımlayıcısını aldı ve saldırganların, SSH üzerinden dosya aktarım işlemlerinden sorumlu olan Güvenli Dosya Aktarım Protokolü (SFTP) modülündeki kimlik doğrulama sürecini atlamasına olanak tanıyor.

Bu kusurdan yararlanan bir saldırgan, MOVEit Transfer sunucusunda depolanan hassas verilere erişebilir, dosyaları yükleyebilir, indirebilir, silebilir veya değiştirebilir ve dosya aktarımlarına müdahale edebilir veya bunları değiştirebilir.

Kullanım kodu mevcut

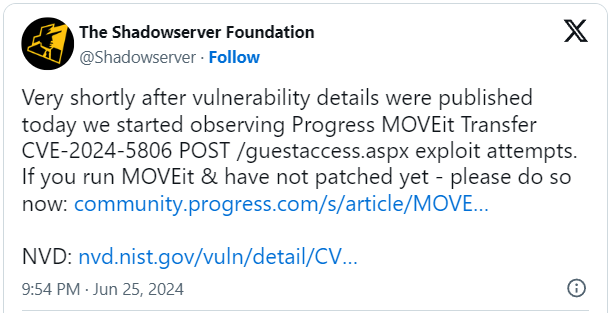

Tehdit izleme platformu Shadowserver Foundation, Progress’in CVE-2024-5806’daki bülteni yayınlamasından kısa bir süre sonra istismar girişimleri gördüğünü bildirdi, bu nedenle bilgisayar korsanları zaten savunmasız uç noktalara saldırıyor.

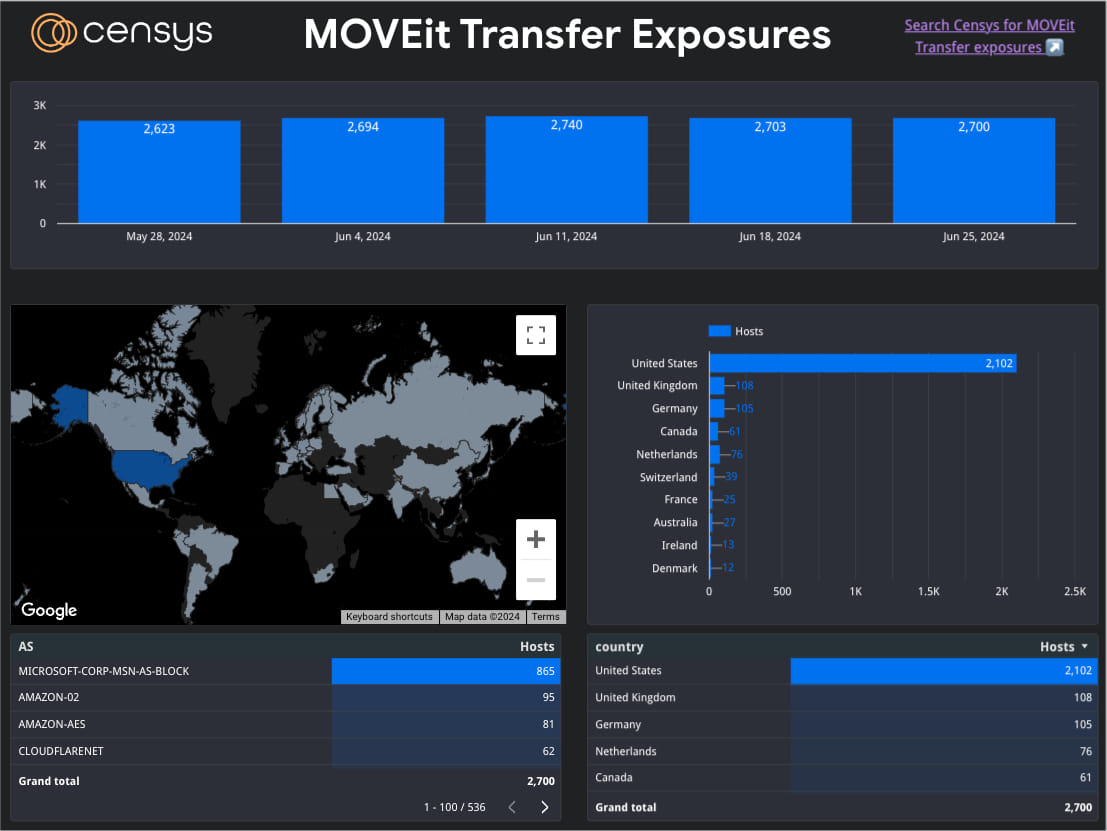

Censys tarafından yapılan ağ taramaları, çoğu ABD, İngiltere, Almanya, Kanada ve Hollanda’da olmak üzere şu anda internete açık yaklaşık 2.700 MOVEit Transfer örneğinin bulunduğunu gösteriyor.

Kaynak: Censys

Ancak, güvenlik güncellemelerini ve/veya üçüncü taraf kusuru için önerilen azaltımları uygulamayanların yüzdesi bilinmiyor.

ShadowServer’ın istismar girişimlerine ilişkin raporu, saldırgan güvenlik şirketi watchTowr’un güvenlik açığıyla ilgili teknik ayrıntıları, nasıl istismar edilebileceğini ve savunmacıların istismar belirtilerini kontrol etmek için günlüklerde nelere bakmaları gerektiğini yayınlamasının ardından geldi.

watchTowr ayrıca saldırganların, sunucuyu saldırgan tarafından kontrol edilen yolları kullanarak kimlik doğrulaması yapmaya zorlamak için SSH genel anahtar yollarını nasıl manipüle edebileceğine ve potansiyel olarak Net-NTLMv2 karmalarını açığa çıkarabileceğine dair teknik bir analiz sağlar.

Ek olarak, CVE-2024-5806’ya yönelik kavram kanıtlama yararlanma kodu, watchTowr ve güvenlik açığı araştırmacısı Sina Kheirkhah’ta halihazırda halka açık olarak mevcuttur.

Bu bilgilerin ortaya çıkmasıyla birlikte saldırılar önümüzdeki günlerde kesinlikle hız kazanacaktır; bu nedenle kuruluşların ilgili güvenlik güncellemelerini ve hafifletici önlemleri mümkün olan en kısa sürede uygulaması çok önemlidir.

CVE-2024-5806 için yayınlanan yamalar

Progress’in güvenlik bülteninde açıklandığı gibi, CVE-2024-5806 aşağıdaki ürün sürümlerini etkiler:

- 2023.0.0, 2023.0.11’den önce

- 2023.1.0, 2023.1.6’dan önce

- 2024.0.0, 2024.0.2’den önce

Düzeltmeler, Progress Community portalında bulunan MOVEit Transfer 2023.0.11, 2023.1.6 ve 2024.0.2’de kullanıma sunuldu.

Geçerli bir bakım sözleşmesi olmayan müşteriler, sorunu çözmek için derhal Yenileme ekibiyle veya İlerleme iş ortağı temsilcisiyle iletişime geçmelidir.

MOVEit Cloud müşterilerinin kritik açığı gidermek için herhangi bir işlem yapmasına gerek yok, çünkü yamalar zaten otomatik olarak dağıtılmış durumda.

Progress, kusurun kendisine ek olarak, MOVEit Transfer’de kullanılan üçüncü taraf bir bileşende, CVE-2024-5806 ile ilişkili riskleri artıran ayrı bir güvenlik açığı keşfettiğini belirtiyor.

Üçüncü taraf satıcıdan bir düzeltme sağlanana kadar bu kusuru azaltmak için sistem yöneticilerine, MOVEit Transfer sunucularına Uzak Masaüstü Protokolü (RDP) erişimini engellemeleri ve bilinen/güvenilen uç noktalara giden bağlantıları kısıtlamaları önerilir.

Progress ayrıca MOVEit Gateway 2024.0.0’ı etkileyen benzer bir kimlik doğrulama atlama sorunu olan CVE-2024-5805 hakkında bir güvenlik bülteni yayınladı.

MOVEit, kurumsal ortamda yaygın olarak kullanılıyor ve bilgisayar korsanları, özellikle de Clop fidye yazılımının geçen yıl sıfır gün kullanarak binlerce kuruluşu ihlal etmesi ve ardından şantaj yapması nedeniyle, üründeki mevcut güvenlik açıklarını ve açıkları izliyor.