Yeni Golang Backdoor, komut ve kontrol için telgraf kullanıyor. Netskope, Telegram’ın API’sını kötü niyetli amaçlar için kullanan kötü amaçlı yazılımları keşfeder. Bu tehdidin nasıl çalıştığını ve kendinizi nasıl koruyacağınızı öğrenin.

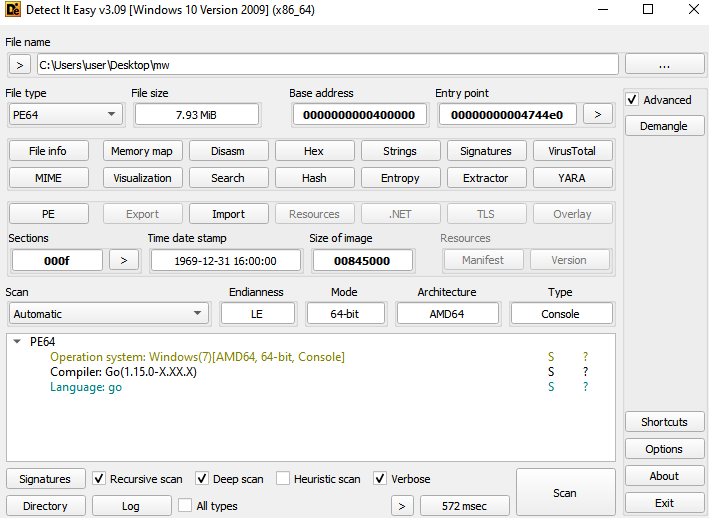

Netskope’deki siber güvenlik araştırmacıları, komuta ve kontrol için telgraf kullanan yeni, işlevsel, ancak hala gelişmiş olan Golang tabanlı bir arka kapı keşfettiler (C2).

Görünüşe göre Rus kökenli bu kötü amaçlı yazılım (Trojan.Generic.37477095), saldırganların kullanması kolay ve araştırmacıların izlemesi zor olan Telegram gibi bulut hizmetlerinden yararlanıyor. Bu C2 iletişim yöntemi, özel saldırgan altyapısına ihtiyaçtan kaçınır. OneDrive, GitHub ve Dropbox gibi diğer bulut platformları da bu şekilde kötüye kullanılabilir.

Yürütme üzerine, Go’da derlenen kötü amaçlı yazılım, bir “yükleme” işlevi başlatır. Bu işlev, kötü amaçlı yazılımın belirlenen konumdan ve dosya adından çalışıp çalışmadığını kontrol eder: “C: \ windows \ temp \ svchost.exe”. Değilse, kötü amaçlı yazılım kendini bu konuma kopyalar, kopyayı başlatmak için yeni bir işlem oluşturur ve ardından orijinal örneği sonlandırır. Bir başlatma işlevinde yürütülen bu işlem, ilerlemeden önce kötü amaçlı yazılımın amaçlanan konumdan çalışmasını sağlar.

C2 iletişimi için, arka kapı telgrafla etkileşim kurmak için açık kaynaklı bir Go paketi kullanır. Telegram botfather özelliğini ve belirli bir jetonu kullanarak bir bot örneği oluşturur (8069094157: aaeyzkw_3r3c-tshflwgdtyheluwbxqnbuk analiz edilen örnekte). Kötü amaçlı yazılım daha sonra yeni komutlar için belirlenmiş bir telgraf sohbetini izler.

Kötü amaçlı yazılım dört komutu desteklemektedir, ancak şu anda sadece üçü uygulanmaktadır. Yürütmeden önce alınan mesajların uzunluğunu ve içeriğini doğrular. “/Cmd” komutu iki mesaj gerektirir: komutun kendisi, ardından bir PowerShell komutu yürütülmesi.

Bir sonraki aşamada, kötü amaçlı yazılım, ilk komutu aldıktan sonra sohbete bir Rusça istemi (“Komutu girin:”) gönderir ve ardından sonraki PowerShell komutunu bekler. Bu komut daha sonra gizli bir PowerShell penceresinde yürütülür.

“/Kalıcı” komutu, kötü amaçlı yazılımları yeniden başlatarak ve çıkış yaparak ilk kurulum kontrolünü ve işlemini tekrarlar. “/Ekran görüntüsü” komutu, tam olarak uygulanmamış olsa da, telgraf kanalına hala bir “ekran görüntüsü yakalanan” mesaj gönderir.

“/SelfDestrus” komutu kötü amaçlı yazılım dosyasını (C: \ windows \ temp \ svchost.exe) siler ve Telegram kanalını “kendini imha başlatılan” bir mesajla bildirerek işlemi sonlandırır. Tüm komut çıkışları “SendEncrypted” işlevi aracılığıyla telgraf kanalına geri iletilir.

Bulut uygulamalarının kötü niyetli amaçlar için kullanılması, savunucuların karşılaştığı zorlukları vurgulamaktadır.

“Bulut uygulamalarının C2 kanalları olarak kullanılması her gün gördüğümüz bir şey olmasa da, saldırganlar tarafından sadece bunun için bütün bir altyapı uygulamaya gerek olmadığı, aynı zamanda saldırganların hayatlarını daha kolay hale getirmediği için çok etkili bir yöntemdir. Defender perspektifinden, bir API kullanarak normal bir kullanıcının ne olduğunu ve C2 iletişiminin ne olduğunu farklılaştırmak çok zor ”dedi.

Korunmak için, tüm cihazlarınızda güncel ve saygın antivirüs ve kötü amaçlı yazılım önleyici yazılımlara sahip olduğunuzdan emin olun. Bu çözümler, GO tabanlı yürütülebilir dosyalar da dahil olmak üzere kötü amaçlı dosyaları algılayabilmeli ve engelleyebilmelidir.