Bilgisayar korsanları, Microsoft’un İnternet Bilgi Servislerinde (IIS) web istekleri yoluyla gönderilen komutları gizlice yürüten ‘Frebniss’ adlı yeni bir kötü amaçlı yazılım kullanıyor.

Frebniis, bilinmeyen bir tehdit aktörünün onu şu anda Tayvan merkezli hedeflere karşı kullandığını bildiren Symantec’in Tehdit Avcısı Ekibi tarafından keşfedildi.

Microsoft IIS, Microsoft Exchange için Web’de Outlook gibi hizmetler için bir web sunucusu ve bir web uygulaması barındırma platformu görevi gören bir web sunucusu yazılımıdır.

Symantec tarafından görülen saldırılarda bilgisayar korsanları, istek meta verilerini (IP adresi, HTTP üstbilgileri, tanımlama bilgileri) toplamaktan sorumlu olan ‘Başarısız İstek Olay Arabelleğe Alma’ (FREB) adlı bir IIS özelliğini kötüye kullanıyor. Amacı, sunucu yöneticilerinin beklenmeyen HTTP durum kodlarını veya istek işleme sorunlarını gidermelerine yardımcı olmaktır.

Kötü amaçlı yazılım, saldırganın ISS sunucusuna gönderilen tüm HTTP POST isteklerini yakalamasını ve izlemesini sağlamak için FREB’yi (“iisfreb.dll”) kontrol eden DLL dosyasının belirli bir işlevine kötü amaçlı kod enjekte eder. Kötü amaçlı yazılım, saldırganın gönderdiği belirli HTTP isteklerini algıladığında, sunucuda hangi komutların yürütüleceğini belirlemek için isteği ayrıştırır.

Symantec, tehdit aktörlerinin FREB modülünü ele geçirmek için öncelikle bir IIS sunucusunu aşması gerektiğini, ancak başlangıçta erişim elde etmek için kullanılan yöntemi belirleyemediklerini söylüyor.

Enjekte edilen kod, proxy’yi ve C# kod yürütmeyi diske hiç dokunmadan destekleyen ve diski tamamen gizli hale getiren bir .NET arka kapısıdır. Belirli bir parola parametresiyle logon.aspx veya default.aspx sayfalarına yapılan istekleri arar.

Base64 kodlu bir dize olan ikinci bir HTTP parametresi, Frebniis’e güvenliği ihlal edilmiş IIS aracılığıyla diğer sistemlerde iletişim kurması ve komutları yürütmesi talimatını vererek potansiyel olarak internete maruz kalmayan korumalı dahili sistemlere ulaşır.

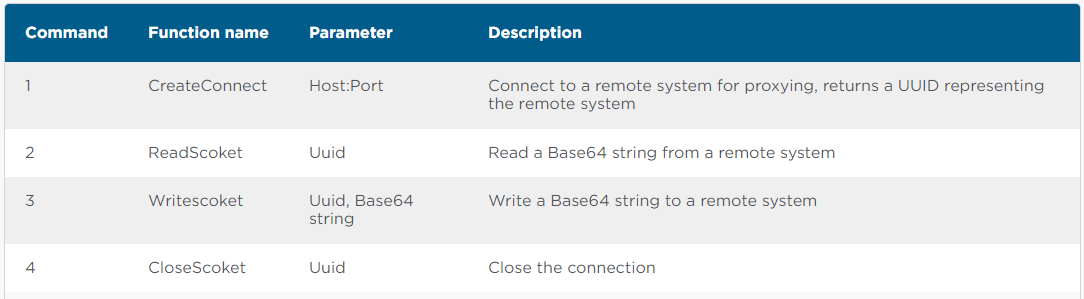

Kötü amaçlı yazılım aşağıdaki komutları destekler:

Symantec’in raporu, “logon.aspx veya default.aspx’e parola parametresi olmadan, ancak Base64 dizesiyle bir HTTP çağrısı alınırsa, Base64 dizesinin doğrudan bellekte yürütülecek C# kodu olduğu varsayılır” diye açıklıyor Symantec’in raporu.

“Base64 dizesinin kodu çözülür ve sonra şifresi çözülür (xor 0x08) ve ‘data’ özniteliği altında ‘/doc’ düğümünde yürütülecek C# koduna sahip bir XML belgesi olması beklenir (Örn.

FREB bileşenini açıklanan amaçlar için kötüye kullanmanın ana avantajı, güvenlik araçlarının tespitinden kaçınmaktır. Bu benzersiz HTTP arka kapısı hiçbir iz veya dosya bırakmaz ve sistemde hiçbir şüpheli işlem oluşturmaz.

İlk uzlaşma yolu bilinmemekle birlikte, bilgisayar korsanlarının bilinen güvenlik açıklarından yararlanma olasılığını en aza indirmek için genellikle yazılımınızı güncellemeniz önerilir.

Gelişmiş ağ trafiği izleme araçları, Frebniis gibi kötü amaçlı yazılımlardan kaynaklanan olağandışı etkinliklerin algılanmasına da yardımcı olabilir.

Ekim 2022’de Symantec, Cranefly bilgisayar korsanlığı grubu tarafından herhangi bir alarm vermeden C2 sunucusundan komut gönderip almak için ISS günlüklerini kötüye kullanan başka bir kötü amaçlı yazılım keşfetti.