Bilgisayar korsanları, yeni DSLog arka kapısını savunmasız cihazlara dağıtmak için Ivanti Connect Secure, Policy Secure ve ZTA ağ geçitlerindeki sunucu tarafı istek sahteciliği (SSRF) güvenlik açığından yararlanıyor.

CVE-2024-21893 olarak takip edilen güvenlik açığı, 31 Ocak 2024’te Ivanti’nin güvenlik güncellemelerini ve hafifletme önerilerini paylaşmasıyla aktif olarak yararlanılan bir sıfır gün olarak açıklandı.

Kusur, söz konusu ürünlerin SAML bileşenini etkiliyor ve saldırganların kimlik doğrulamayı atlamasına ve 9.x ve 22.x sürümlerini çalıştıran Ivanti ağ geçitlerindeki kısıtlı kaynaklara erişmesine olanak tanıyor.

Sorunu çözen güncellemeler Ivanti Connect Secure’un 9.1R14.4, 9.1R17.2, 9.1R18.3, 22.4R2.2, 22.5R1.1 ve 22.5R2.2 sürümleri, Ivanti Policy Secure’un 22.5R1.1 sürümüdür. ve ZTA sürüm 22.6R1.3.

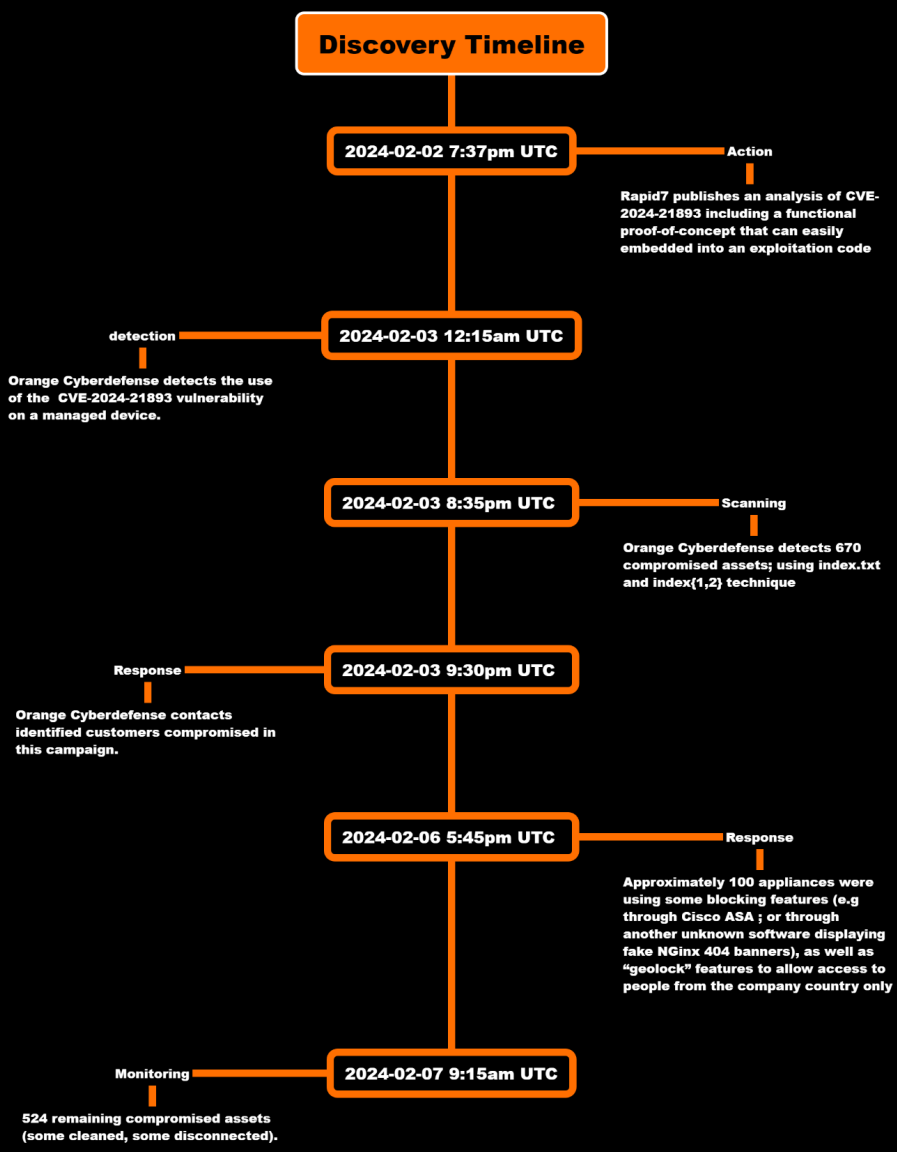

5 Şubat 2024’te tehdit izleme hizmeti Shadowserver, birden fazla saldırganın bu kusurdan yararlanmaya çalıştığını, bazılarının daha önce Rapid7 tarafından yayınlanan kavram kanıtını (PoC) kullandığını ve başarı oranının o sırada bilinmediğini bildirdi.

Orange Cyberdefense tarafından hazırlanan yeni bir rapor, CVE-2024-21893’ün, tehdit aktörlerinin güvenliği ihlal edilmiş Ivanti sunucularında uzaktan komut yürütmesine olanak tanıyan DSLog adlı yeni bir arka kapı kurmak için başarıyla kullanıldığını doğruluyor.

Orange, bu yeni arka kapıyı ilk kez 3 Şubat 2024’te, Ivanti’nin önerdiği XML azaltmayı uygulayan (tüm API uç noktalarını engelleyen) ancak yamayı uygulamayan, güvenliği ihlal edilmiş bir cihazı analiz ettikten sonra tespit ettiklerini söylüyor.

DSLog arka kapısı

Orange araştırmacıları, ele geçirilen Invanti cihazının günlüklerini inceleyerek, kodlanmış komutlar içeren SAML kimlik doğrulama istekleri göndererek cihazın kod tabanına bir arka kapının enjekte edildiğini buldu.

Bu komutlar, sistem bilgilerinin herkesin erişebileceği bir dosyaya (index2.txt) gönderilmesi gibi işlemleri gerçekleştirdi; bu da saldırganların dahili keşif yapmayı ve kök erişimlerini onaylamayı hedeflediklerini gösteriyordu.

Sonraki SAML istekleri, ihlal edilen cihazdaki okuma/yazma dosya sistemi izinlerini güvence altına alma, yasal bir günlük kaydı komut dosyasında (DSLog.pm) yapılan değişiklikleri tespit etme ve değişikliği belirten dize eksikse arka kapıyı ekleme girişimlerini gösterdi.

Arka kapı, çeşitli türdeki kimliği doğrulanmış web isteklerinin ve sistem günlüklerinin günlüğe kaydedilmesinden sorumlu olan DSLog dosyasına eklenir.

Saldırganlar, API anahtarı olarak cihaz başına benzersiz bir SHA256 karma değeri kullandı ve bu karma işleminin, komut yürütme için HTTP Kullanıcı Aracısı başlığında olmasını gerektirdi. Orange, başka bir cihazdaki aynı arka kapıyla iletişim kurmak için hiçbir karmanın kullanılamayacağını açıklıyor.

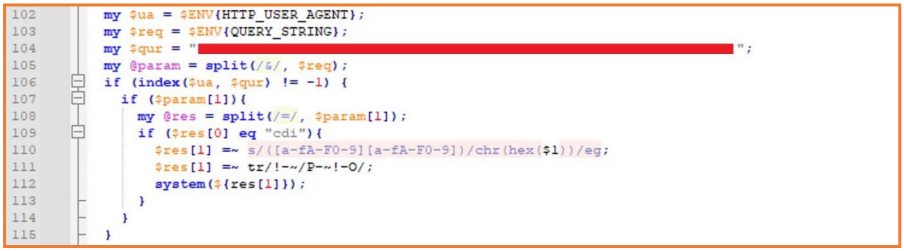

Arka kapının ana işlevi komutları root olarak yürütmektir. Orange, DSLog arka kapısının, ihlal edilen cihazda saldırganlar tarafından HTTP istekleri yoluyla alınan “herhangi bir komutu” çalıştırabileceğini ve bu komutun ‘cdi’ adlı bir sorgu parametresinde yer aldığını söylüyor.

HTTP istekleri, iletişim kurulan cihazla eşleşen spesifik SHA256 karma değerini taşır ve bu, isteğin arka kapıya doğrulanması için bir anahtar görevi görür.

Araştırmacılar, web kabuğunun onunla iletişim kurmaya çalışırken durum/kod döndürmemesi nedeniyle özellikle gizli olduğunu belirtiyor.

Orange ayrıca SHA256 karma hesaplaması için kullanılan şemayı da belirleyemedi ve saldırganların faaliyetlerini gizlemek için güvenliği ihlal edilmiş birden fazla cihazdaki ‘.access’ günlüklerinin silindiğini belirtti.

Buna rağmen araştırmacılar, ‘hxxp://{ip}/dana-na/imgs/’ dizinindeki ‘indeks’ metin dosyaları gibi diğer yapılara bakarak güvenliği ihlal edilmiş yaklaşık 700 Ivanti sunucusunu ortaya çıkardı.

Bu uç noktaların yaklaşık %20’si daha önceki kampanyalardan zaten etkilenmişken, diğerleri yalnızca ek yamaların veya hafifletici önlemlerin bulunmaması nedeniyle savunmasız durumdaydı.

Bu SSRF’den veya yakın zamanda açıklanan ve Ivanti cihazlarını etkileyen diğer güvenlik açıklarından herhangi birini kullanarak satıcının ürünlerini hedef alan tüm tehditleri azaltmak için Ivanti’nin en son önerilerinin takip edilmesi önerilir.