StormBamboo adıyla bilinen Çinli bir bilgisayar korsanı grubu, otomatik yazılım güncellemelerini kötü amaçlı yazılımlarla zehirlemek için kimliği açıklanmayan bir internet servis sağlayıcısını (İSS) ele geçirdi.

Evasive Panda, Daggerfly ve StormCloud olarak da bilinen bu siber casusluk grubu en az 2012’den beri faaliyet gösteriyor ve Çin anakarası, Hong Kong, Makao, Nijerya ve çeşitli Güneydoğu ve Doğu Asya ülkelerindeki örgütleri hedef alıyor.

Cuma günü, Volexity tehdit araştırmacıları, Çinli siber casusluk çetesinin, dijital imzaları doğrulamayan güvenli olmayan HTTP yazılım güncelleme mekanizmalarını kullanarak kurbanların Windows ve macOS cihazlarına kötü amaçlı yazılım yükleri dağıttığını açıkladı.

Siber güvenlik şirketi Volexity, Cuma günü yayınladığı bir raporda, “Bu uygulamalar güncellemelerini almaya gittiğinde, istenen güncellemeyi yüklemek yerine MACMA ve POCOSTICK (diğer adıyla MGBot) dahil olmak üzere kötü amaçlı yazılımlar yüklüyordu” açıklamasını yaptı.

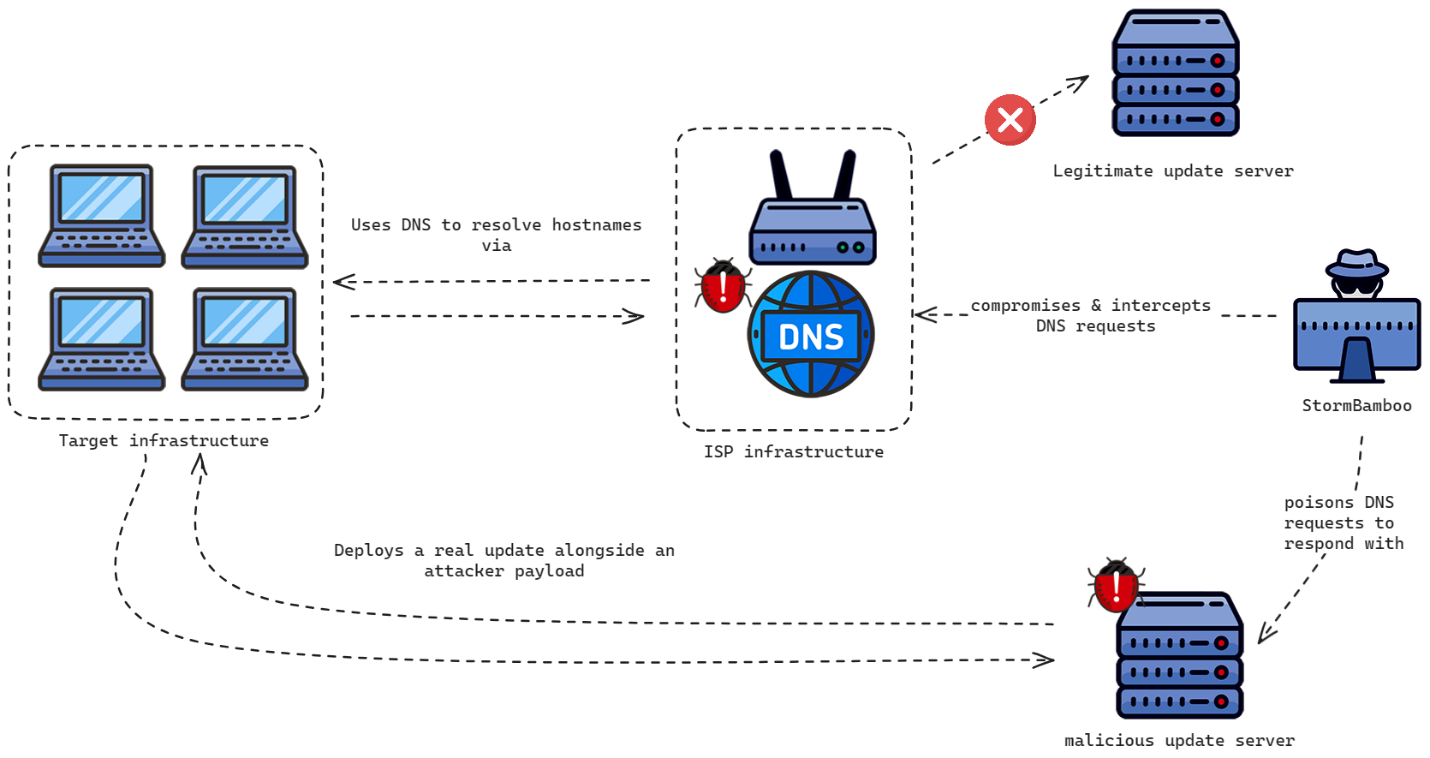

Bunu yapmak için saldırganlar kurbanların DNS isteklerini ele geçirdi ve değiştirdi ve onları kötü amaçlı IP adresleriyle zehirledi. Bu, kötü amaçlı yazılımı kullanıcı etkileşimi gerektirmeden StormBamboo’nun komuta ve kontrol sunucularından hedeflerin sistemlerine iletti.

Örneğin, 5KPlayer’ın youtube-dl bağımlılığını güncelleme isteğini, C2 sunucularında barındırılan arka kapılı bir yükleyiciyi yüklemek için kullandılar.

Tehdit aktörleri, hedef bilgisayarların sistemlerini ele geçirdikten sonra, tarayıcı çerezlerini ve e-posta verilerini toplayıp çalmalarına olanak tanıyan kötü amaçlı bir Google Chrome eklentisi (ReloadText) yüklediler.

Araştırmacılar, “Volexity, StormBamboo’nun, kötü amaçlı yazılımları dağıtmak için farklı karmaşıklık seviyeleri kullanan, güvenli olmayan güncelleme iş akışları kullanan birden fazla yazılım satıcısını hedef aldığını gözlemledi” diye ekledi.

“Volexity, ağlarında trafik yönlendirme hizmetleri sağlayan çeşitli önemli cihazları araştıran İSS’yi bilgilendirdi ve onunla çalıştı. İSS yeniden başlatıp ağın çeşitli bileşenlerini çevrimdışı hale getirdiğinde, DNS zehirlenmesi hemen durdu.”

ESET tehdit araştırmacıları, Nisan 2023’te ayrıca, korsan grubunun uluslararası STK’ları (sivil toplum örgütleri) hedef alan saldırılarda Tencent QQ mesajlaşma uygulamasının otomatik güncelleme mekanizmasını kötüye kullanarak Pocostick (MGBot) Windows arka kapısını dağıttığını gözlemledi.

Yaklaşık bir yıl sonra, Temmuz 2024’te Symantec’in tehdit avcılığı ekibi, Çinli bilgisayar korsanlarının Çin’deki bir Amerikan STK’sını ve Tayvan’daki birden fazla kuruluşu yeni Macma macOS arka kapısı ve Nightdoor Windows kötü amaçlı yazılım sürümleriyle hedef aldığını tespit etti.

Her iki durumda da saldırganların becerileri açıkça görülse de araştırmacılar bunun bir tedarik zinciri saldırısı veya aracı saldırı (AITM) olduğuna inanıyorlar ancak tam saldırı yöntemini belirleyemiyorlar.