Dolandırıcılar dolandırıcıları dolandırıyor – Bilgisayar korsanları, XWorm RAT ile komut dosyası çocuklarını istismar ederek dünya çapında 18.000’den fazla cihazın güvenliğini tehlikeye atıyor ve Telegram tabanlı C&C aracılığıyla hassas verileri çalıyor.

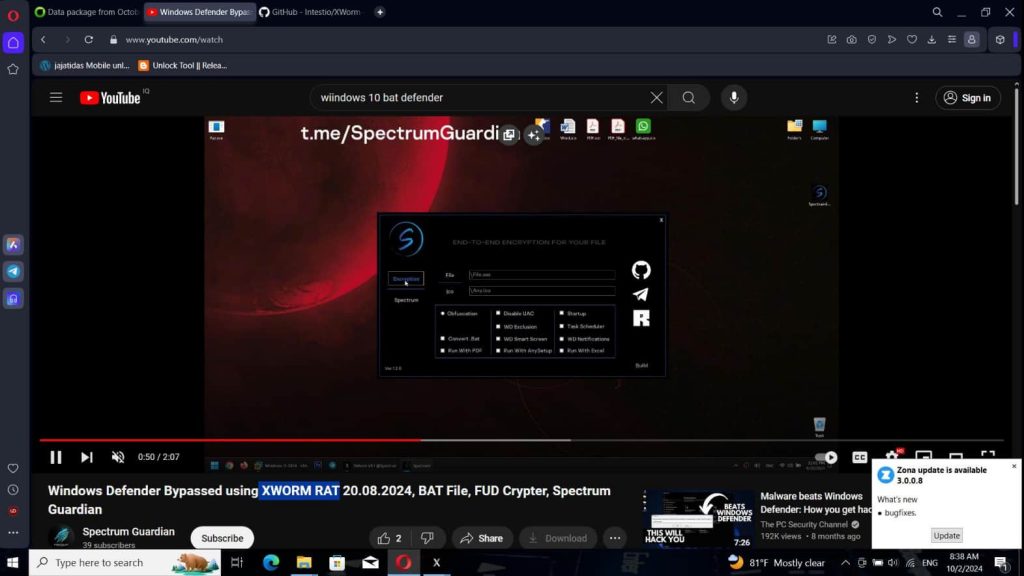

CloudSEK, Truva atı haline getirilmiş bir sürümünü içeren yeni bir kampanya keşfetti. XWorm RAT inşaatçı. Kötü amaçlı yazılım, dosya paylaşım hizmetleri (Mega ve Upload.ee gibi), Github depoları (LifelsHex/FastCryptor ve FullPenetrationTesting/888-RAT gibi), Telegram kanalları (HAX_CRYPT ve Heritageeu dahil) ve hatta Youtube ve diğer web siteleri.

Bu kampanya dünya çapında 18.459’dan fazla cihazın ele geçirilmesiyle sonuçlandı. Çalınan veriler arasında tarayıcı kimlik bilgileri, Discord belirteçleri, Telegram verileri ve ele geçirilen cihazlardan gelen sistem bilgileri gibi hassas bilgiler yer alıyordu.

CloudSEK, “Bu oluşturucu, saldırganlara, sistem keşfi, veri sızdırma ve komut yürütme gibi gelişmiş yeteneklere sahip, oldukça yetenekli bir RAT’ı dağıtmak ve çalıştırmak için geliştirilmiş bir araç sağlıyor” dedi. blog yazısı Şirketin Tehdit İstihbaratı Araştırmacısı Vikas Kundu tarafından yazılan belge ortaya çıktı.

Tehdit aktörleri deneyimsiz saldırganları hedef almak için özel olarak değiştirilmiş bir XWorm RAT oluşturucu dağıttı (diğer adıyla Senaryo Çocukları). Kötü amaçlı yazılım yüklendikten sonra tarayıcı kimlik bilgileri, Discord belirteçleri, Telegram verileri ve sistem bilgileri gibi hassas verileri kurbanın cihazından sızdırdı. Ayrıca sanallaştırma kontrolleri, kayıt defterini değiştirme yeteneği ve kapsamlı komuta ve kontrol yetenekleri gibi gelişmiş özelliklere de sahipti.

Ayrıca bu kötü amaçlı yazılım, komuta ve kontrol işlevselliği açısından Telegram’a güveniyor. Saldırganın komutlarını almak ve çalınan verileri sızdırmak için bot tokenları ve Telegram API çağrılarını kullandı.

Araştırmacılar, kötü amaçlı yazılımdaki bir “sonlandırma anahtarı” işlevini tanımlayıp bunlardan faydalanmayı başardılar. Bu işlevsellik, kötü amaçlı yazılımın bulaştığı aktif cihazlardaki işlemleri kesintiye uğratmak için kullanıldı. Ancak bu yaklaşımın sınırlamaları vardı. Çevrimdışı makineler ve Telegram’ın hız sınırlama mekanizmaları tam bir kesintiyi önledi.

Araştırmaya dayanarak araştırmacılar, tehdit aktörünü “@shinyenigma” ve “@milleniumrat” takma adlarıyla ilişkilendirebildiler. Ayrıca ilişkili GitHub hesaplarını ve ProtonMail adresini de tespit edebildiler.

XWorm’un Ukrayna Devlet Özel İletişim ve Bilgi Koruma Servisi (SSSCIP) nezdinde kalıcı bir tehdit haline geldiğini belirtmekte fayda var. raporlama 2024’ün ilk yarısında Rusya’nın Ukrayna’ya yönelik siber operasyonlarında kullanımı.

Bu tür tehditlere karşı korunmak için kuruluşlar ve bireyler, şüpheli ağ etkinliğini ve hatta kötü amaçlı yazılım tespitini tespit etmek amacıyla Uç Nokta Tespit ve Yanıt (EDR) çözümlerini kullanmalıdır.

Ayrıca, İzinsiz Giriş Tespit ve Önleme Sistemlerini (IDPS) kullanan ağ izleme, virüslü cihazlar ile Telegram’daki kötü amaçlı C&C sunucusu arasındaki iletişimi engelleyebilir. Bilinen kötü amaçlı URL’lere erişimin engellenmesi ve uygulamaların beyaz listeye alınmasının zorunlu kılınması gibi proaktif önlemler, kötü amaçlı yazılımların indirilip çalıştırılmasını engelleyebilir.

İLGİLİ YAZILAR

- P2PInfect: Kendini Kopyalayan Solucan Redis Örneklerini Etkiliyor

- FBI, HiatusRAT Kötü Amaçlı Yazılımlarının Web Kameralarını ve DVR’leri Hedeflediği Konusunda Uyardı

- Sahte 7-Zip İstismar Kodu Yapay Zeka Tarafından Oluşturulan Yanlış Yorumlamadan Kaynaklanıyor

- Ethereum Aracı Gibi Gizlenen NPM Paketi Quasar RAT’ı Kullanıyor

- Siyah Basta Tarzı Saldırı, 90 Dakikada 1.165 E-postayla Gelen Kutularını Vurdu