Bilgisayar korsanları, kamu açıklamasından sadece saatler sonra WordPress için Ottokit (eski adıyla Suretriggers) eklentisinde kimlik doğrulamasını atlamaya izin veren yüksek şiddetli bir kusurdan yararlanmaya başladı.

Kullanıcıların, şu anda 1.0.79 olan Ottokit/Suretggers’ın en son sürümüne yükseltilmeleri şiddetle tavsiye edilir.

Ottokit WordPress eklentisi, kullanıcıların WooCommerce, MailChimp ve Google sayfaları gibi eklentileri ve harici araçları bağlamasına, e -posta gönderme ve kullanıcı ekleme veya CRMS’yi kodsuz güncelleme gibi görevleri otomatikleştirmesine olanak tanır. İstatistikler, ürünün 100.000 web sitesinde aktif olduğunu göstermektedir.

Dün, WordFence, Ottokit’te CVE-2025-3102 olarak tanımlanan bir kimlik doğrulama baypas güvenlik açığı açıkladı. Kusur, Sureftergers/Ottokit’in tüm sürümlerini 1.0.78’e kadar etkiler.

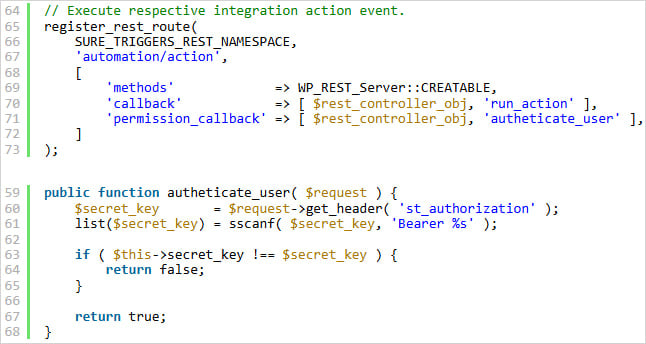

Kusur, eksik bir boş değer kontrolünden kaynaklanıyor. Authenticate_user () REST API kimlik doğrulamasını işleyen işlev. Eklenti bir API tuşu ile yapılandırılmamışsa, depolanan bir API anahtarı ile yapılandırılacak sömürü mümkün olacak Secret_key boş kalmak için.

Kaynak: WordFence

Bir saldırgan boş bir şekilde göndererek bunu kullanabilir st_authorization Koruma ve korunan API uç noktalarına yetkisiz erişim vermek için başlık.

Esasen, CVE-2025-3102, saldırganların kimlik doğrulama yapmadan yeni yönetici hesapları oluşturmalarına olanak tanıyarak tam site devralma riski yüksektir.

WordFence, Mart ortasındaki keşif için 1.024 dolarlık bir ödül kazanan güvenlik araştırmacısı ‘Mikemyers’ dan kusur hakkında bir rapor aldı.

Eklenti satıcısı 3 Nisan’da tam sömürü ayrıntılarıyla iletişime geçildi ve aynı gün 1.0.79 sürümünden bir düzeltme yayınladı.

Ancak, bilgisayar korsanları, yöneticilerin güvenlik sorununu ele almak için eklentiyi güncellemedeki gecikmesinden yararlanarak sorunu kullanma fırsatına hızla atladı.

WordPress Güvenlik Platformu PatchTack’teki araştırmacılar, Vahşi’deki ilk sömürü girişimlerinin kusurun açıklanmasından sadece birkaç saat sonra kaydedildiği konusunda uyarıyorlar.

PatchTack, “Saldırganlar, bu güvenlik açığından yararlanıyorlardı, ilk kaydedilen girişim veritabanımıza bir Vpatch olarak eklendikten sadece dört saat sonra gerçekleşti” diyor.

Araştırmacılar, “Bu hızlı sömürü, bu tür güvenlik açıklarının kamuya açıklanması üzerine hemen yamalar veya hafifletme uygulama ihtiyacını vurgulamaktadır” diyor.

Tehdit oyuncusu, randomize kullanıcı adı/şifre ve e -posta adresi kombinasyonu kullanarak yeni yönetici hesapları oluşturmaya çalışır, görev otomasyonu işaretidir.

Ottokit/Suretggers kullanıyorsanız, en kısa sürede 1.0.79 sürümüne yükseltin ve beklenmedik yönetici hesapları veya diğer kullanıcı rolleri için günlükleri kontrol edin, eklentilerin/temaların kurulumu, veritabanı erişim olayları ve güvenlik ayarlarının değiştirilmesi.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.