Fortiguard Labs, Tayvan’ı kimlik avı ile hedefleyen Winos 4.0 kötü amaçlı yazılımları keşfeder. Bu gelişmiş tehdidin verileri nasıl çaldığını ve Windows sisteminizi nasıl koruyacağınızı öğrenin.

Fortinet’in Fortiguard Labs, Tayvanlı işletmeleri hedefleyen yeni bir kötü amaçlı yazılım kampanyasının ayrıntılarını açıkladı. Perşembe günü yayınlanmadan önce bu keşifte hackread.com’a ulaşan araştırmacılar, bu kampanyanın Ocak 2025’te keşfedildiğini ve Winos 4.0 olarak bilinen son derece gelişmiş bir kötü amaçlı yazılım çerçevesi kullandığını açıkladı. Bu saldırı yüksek bir şiddet seviyesi sergiledi ve sonuçta gelecekteki kötü niyetli faaliyetler için hassas bilgiler çalmayı amaçlayan çok aşamalı bir enfeksiyon süreci kullandı.

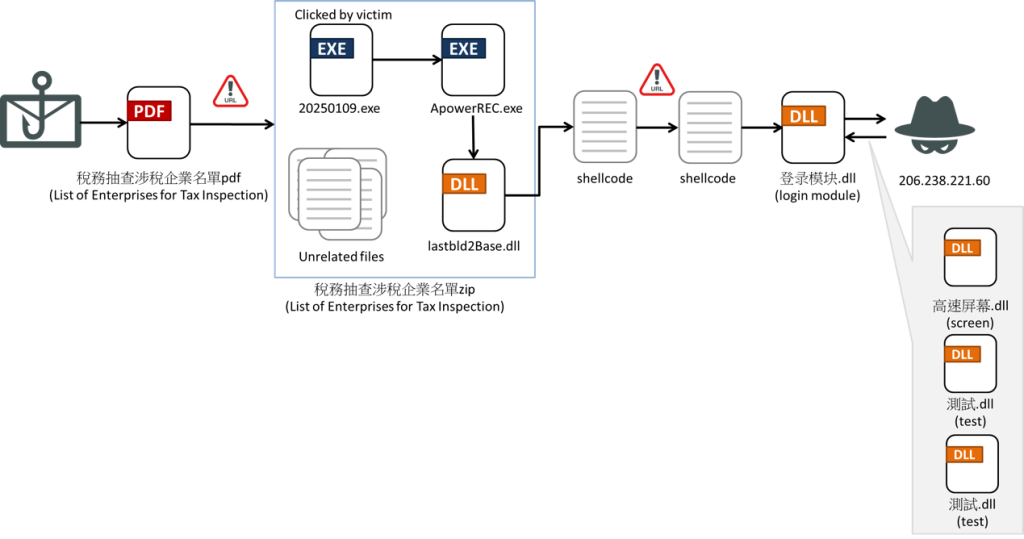

Daha fazla problama, bu kötü amaçlı yazılımın özellikle Microsoft Windows platformlarını hedeflediğini ortaya koydu. Tayvan’ın Ulusal Vergilendirme Bürosu’nu taklit etmek için özenle hazırlanmış bir kimlik avı e -postası, ilk saldırı vektörü olarak hizmet etti. Bu aldatıcı e -posta, alıcıları bilgileri finansal departmanlarına iletmeye çağırarak vergi denetimleri için planlanan şirketlerin bir listesini içerdiğini iddia etti. Maliye Bakanlığı’ndan resmi bir belge olarak gizlenen ekli dosya, bir sonraki saldırı aşaması için kötü niyetli bir DLL içeriyordu.

Saldırı, bir dizi yürütülebilir ve Dinamik Bağlantı Kütüphanesi (DLL) dosyalarıyla ortaya çıktı. ZIP dosyası bir sırada yürütülen dosyaları içeriyordu: 20250109.exe, apowerrec.exe ve lastbld2base.dll.

“20250109.exe, orijinal olarak ./app/programfiles içinde gerçek apowerrec.exe’yi yürütmek için kullanılan bir başlatıcıdır. Saldırgan, ZIP dosyasında aynı klasör yapısını oluşturdu ve apowerrec.exe’nin yerini almak için bir yükleyici kullandı. Sahte apowerrec.exe, lastbld2base.dll’den içe aktarılan bir işlevi çağırmaktan başka bir şey yapmaz ”dedi.

Bu DLL, komut ve kontrol (C2) sunucu adresini içeren yapılandırma verilerini içeren ShellCode’u şifresini çözer ve yürütür. Shellcode ayrıca izin artışı, sandbox karşıtı teknikler (örneğin kullanıcı etkinliğini tespit etmek için birden fazla ekran görüntüsü alma, kullanıcı etkileşimi algılanmadıysa yürütmeyi geciktirme) ve pencere gizleme işlemi gibi isteğe bağlı özellikleri de uygular. Kötü amaçlı yazılım, C2 sunucusundan şifreli kabuk kodu ve Core Winos 4.0 modülünü indirir. Bu veriler, daha sonra şifre çözme ve yürütme için sistemin kayıt defterinde saklanmıştır.

Modül, kalıcılık oluşturma, UAC’yi atlama (kullanıcı hesabı kontrolü), sistem bilgilerinin toplanması (bilgisayar adı, işletim sistemi sürümü dahil ve antivirüs yazılımı dahil) ve enfekte olmuş sistemde ekran koruyucuları ve güç tasarrufu özelliklerini devre dışı bırakma gibi birkaç kötü niyetli görev başlatır.

Ayrıca, kötü amaçlı yazılım kullanıcı etkinliğini aktif olarak izler ve manipüle eder. Bu, ekran görüntülerini yakalamayı, tuş vuruşlarını ve pano içeriğini (hatta ekleme ve kaldırma günlükleriyle bağlı USB aygıtları) ve önceden tanımlanmış kurallara dayanan pano verilerinin değiştirilmesini içerir. Ayrıca güvenlik yazılımı için ağ bağlantılarını devre dışı bırakabilir. Python komut dosyaları ve diğer kabuk kodu enjeksiyon tekniklerini içeren alternatif saldırı zincirleri de gözlendi. Bu varyasyonlar Winos 4.0 çerçevesinin esnekliğini ve uyarlanabilirliğini göstermektedir.

Kendinizi Winos 4.0 gibi sofistike kötü amaçlı yazılımlardan korumak, özellikle de ekleri veya bağlantıları olan istenmeyen e-postalardan çok şüphelenilmeyi, e-postalara eklenmiş sıkıştırılmış dosyaları (ZIP, RAR) açmaktan kaçınmayı ve kötü amaçlı yazılım sunmak için kullanıldıklarından ve sisteminize enfekte edebilmeden önce gerçek zamanlı taramaları tespit etmesini ve engellemesini gerektirir.

Uzmanlar Yorumları

“Bu saldırı klasik bir kimlik avı desenini takip ediyor, ancak bir tepki çağırma yetkisi etrafında eğlenceli bir bükülme ile,” diye açıklıyor Slashnext Field CTO J. Stephen Kowski. “Tehdit aktörleri, aciliyet ve merak yaratarak insan psikolojisini akıllıca kullanıyor ve alıcıları kötü niyetli içerik indirme olasılığını artırıyor.”

E-posta güvenliğinin ötesinde, Kowski savunmaya çok katmanlı bir yaklaşımın önemini vurgular. “Çoğu kuruluş artık zip eklerini aynı anda engellerken kayıt ve dahili onay gerektiren yönetilen dosya aktarım sistemlerini kullanıyor. Kullanıcı eğitimini gelişmiş tehdit algılama teknolojileriyle birleştirmek, sofistike sosyal mühendislik girişimlerini gelen kutulara ulaşmadan durdurmanın anahtarıdır. ”