Siber güvenlik araştırmacıları, Windows işletim sistemleriyle derin entegrasyonu ile bilinen uzun süredir devam eden bir komut dosyası dili olan otoitten yararlanan sofistike bir saldırı ortaya çıkardılar.

Genellikle .NET ile karşılaştırıldığında, kötü niyetli kampanyalardaki kalıcılık nedeniyle, Autoit’in sadeliği ve pencere bileşenleri ile etkileşim kurma yeteneği, onu siber suçlular arasında tercih edilen bir araç haline getirir.

Bu hafta sonu, potansiyel olarak yıkıcı bir yükü dağıtmak için tasarlanmış çift katmanlı bir otomatik komut dosyası içeren özellikle karmaşık bir kötü amaçlı yazılım dağıtım mekanizması tanımlandı.

.png

)

Çok katmanlı otoit kötü amaçlı yazılım kampanyası

Saldırı, “1. Project & Proct.exe” (SHA256: B5FBAE9376DB12A3FCBC99E83CAD97C87FB9E23676F5AB) adlı yürütülebilir bir şekilde başlar.

Ayrıştırma üzerine senaryo, basit ama kötü niyetli bir niyet ortaya çıkarır.

Şüpheli URL’lere ve daha fazla enfeksiyonu kolaylaştırmak için üretilen ve yürütülen bir PowerShell komut dosyası, “publicprofile.ps1” olarak kaydedilen ikincil otomatik bir tercüman için indirme bağlantısı gibi şüpheli URL’lere ve yerel dosya yollarına işaret eden temel değişkenleri tanımlar.

Ayrıca, başka bir otomatik komut dosyası alınır ve aynı dizinde “Secure.au3” olarak saklanır ve çok aşamalı bir dağıtım stratejisini ima eder.

Kötü amaçlı yazılım, Windows başlangıç dizininde bir JavaScript dosyasını tetikleyen.

Yürütülebilir dosyadan C2 iletişimine kadar

İkinci katmana giren “G” komut dosyası, şaşkınlık teknikleri için öne çıkıyor.

Kod içindeki dizeler, ASCII değerlerini yalnızca belirli bir anahtarla kod çözdükten sonra okunabilir bir formata dönüştüren “Galler” olarak adlandırılan özel bir işlev kullanılarak kodlanır.

Galler fonksiyonunun bir Python uygulaması, “avastui.exe” gibi antivirüs süreçlerinin kontrolleri gibi gizli referansları ortaya çıkarır ve tespitten kaçınma girişiminde bulunur.

Bu şaşkınlık, saldırganların sistem süreçleriyle etkileşime girerken gerçek niyetlerini gizleme çabalarının altını çiziyor.

Saldırı, “urshqbgpm.dll” adlı kötü niyetli bir DLL yüklemek için kaçırılan meşru bir Windows bileşeni olan “jsc.exe” in yürütülmesiyle sonuçlanır.

Bu son yük, uzlaşmış sistemdeki gizli işlemleri sağlayan işleme enjekte edilir.

DLL’nin daha fazla analizi, 139’da bir komut ve kontrol (C2) sunucusuna bağlantılar denemesiyle kanıtlandığı gibi, kötü şöhretli bir uzaktan erişim Truva atı olan Asyncrat ile güçlü bağları ortaya çıkarır.[.]99[.]188[.]124 Port 56001’de, asycrat aktivitesinin bilinen bir göstergesi.

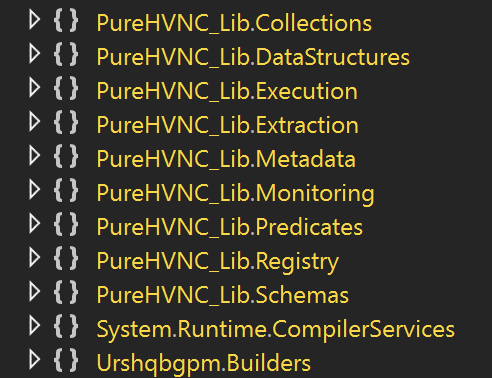

İlginç bir şekilde, DLL ayrıca, genellikle gizli sanal ağ hesaplama yetenekleriyle ilişkili daha az bilinen ancak eşit derecede tehlikeli bir çerçeve olan PurEHVNC’ye çok sayıda referans içerir ve saldırganların kurbanların makinelerine grafiksel kullanıcı arayüzü erişimi kazanmasına izin verir.

Kötü amaçlı yazılımların kesin doğası araştırılmakta olsa da, bu unsurların kombinasyonu, enfekte olmuş sistemlere uzun vadeli erişimi sağlamak için tasarlanmış yüksek hedefli ve kalıcı bir tehdide işaret etmektedir.

Bu olay, meşru pencerelerle sorunsuz bir şekilde harmanlama yeteneği algılama mekanizmalarına meydan okumaya devam ettiğinden, kötü amaçlı yazılım manzarasında otoitin kalıcı çekiciliğini vurgulamaktadır.

Siber güvenlik profesyonellerinin uyanık kalmaları, şüpheli otoit yürütülebilir ürünleri izlemeleri ve bilinen kötü niyetli IP’lerle bağlantılar için ağ trafiğini incelemeleri istenir.

Saldırganlar çok katmanlı yaklaşımlarını geliştirdikçe, bu tür tehditleri anlamak ve azaltmak, pencerelerden ödün vermeden korunmak için çok önemli hale gelir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!