Siber güvenlik firması Reliaquest’in yakın tarihli bir raporuna göre, Microsoft Teams sohbetlerinden Windows PC’lere kötü amaçlı yazılarla sızmak için Microsoft Teams sohbetlerinden yararlandı.

Mart 2025’te ortaya çıkmaya başlayan ve öncelikle finans ve profesyonel hizmet sektörlerini hedefleyen saldırı, siyah Basta fidye yazılımlarını dağıtmakla bilinen kötü şöhretli “Storm-1811” grubuyla bağlantılı tehdit aktörleri tarafından kullanılan taktiklerde dramatik bir evrime işaret ediyor.

Tanıdık kimlik avı için yeni bir bükülme

Saldırganlar, “Teknik Destek” gibi hileli Microsoft 365 hesaplarını kullanarak Microsoft ekipleri aracılığıyla iç BT destek personelini taklit ederek ihlali başlatır.

.png

)

.png

)

Bu sohbetler tam olarak zamanlanmıştır-genellikle çalışanların uyanıklığının daha düşük olduğu öğleden sonraları-ve yönetmenler ve başkan yardımcısı gibi üst düzey hedeflere yöneliktir.

Çarpıcı bir şekilde, kampanya aynı zamanda kadınları seçen isimleri olan çalışanları seçici olarak hedefliyor ve muhtemelen sosyal mühendislik hilelerine karşı algılanan duyarlılıktan yararlanıyor.

Mağdurlar, Windows’un yerleşik hızlı yardımcı aracını kullanarak bir uzaktan destek oturumu başlatmaya çalışır. İçeri girdikten sonra, saldırganlar uzlaşmış sisteme devam eden erişimi sağlamak için gelişmiş bir kalıcılık mekanizması kullanırlar.

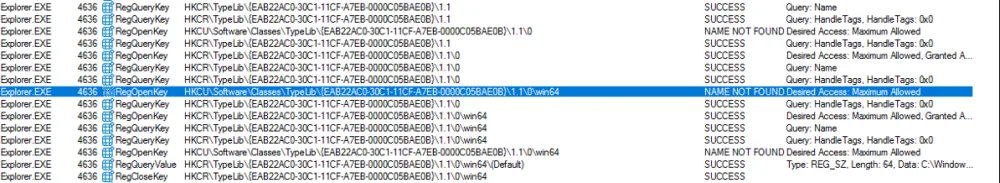

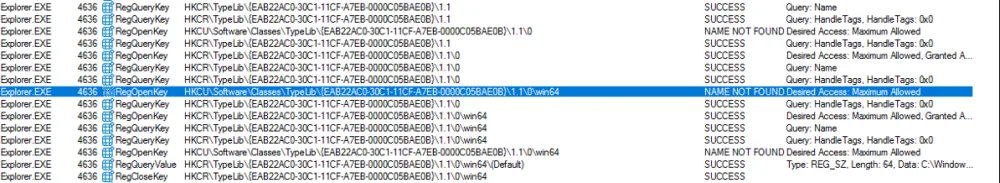

Yeni Typelib kaçırma: vahşi doğada bir ilk

Saldırının en endişe verici yönü, daha önce görülmemiş bir kalıcılık tekniğinin kullanılmasıdır: Typelib Bileşen Nesne Modeli (COM) kaçırma.

Saldırganlar, Internet Explorer bileşenlerine bağlı Windows kayıt defteri girişlerini değiştirir, böylece ilgili bir işlem çalıştığında – sistem başlatılmasında “explorer.exe” gibi – uzak bir komut dosyası yürütülür.

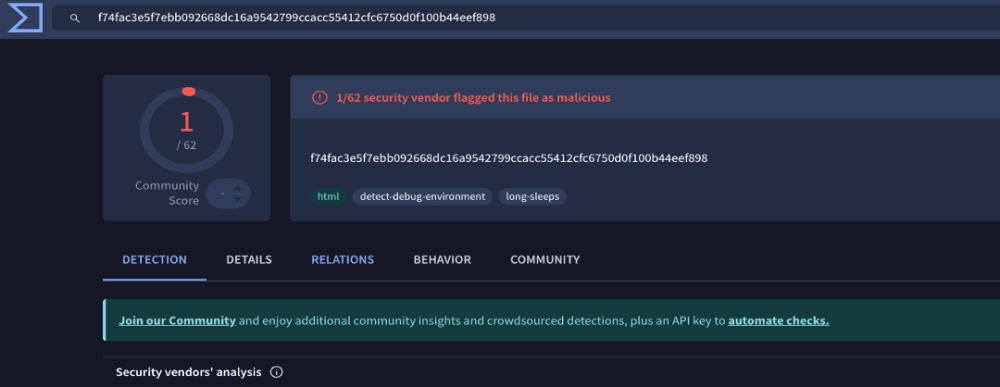

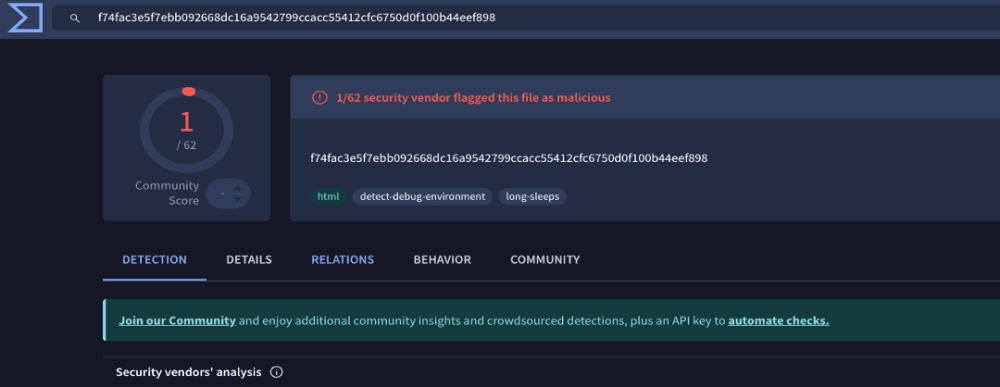

Google Drive’da barındırılan bu komut dosyası, antivirüs alarmlarını uyandırmadan son kötü amaçlı yazılım yükünü sunar.

Reliaquest araştırmacıları, “Bu, Typelib’in vahşi doğada sömürüldüğünü ilk kez gözlemledik” dedi. “Meşru pencereler işlevselliğini kullanan ve tespit etmeyi ve kaldırmayı inanılmaz derecede zorlaştıran gizli, kalıcı bir yöntem.”

Gizli ve uyarlanabilir bir arka kapı

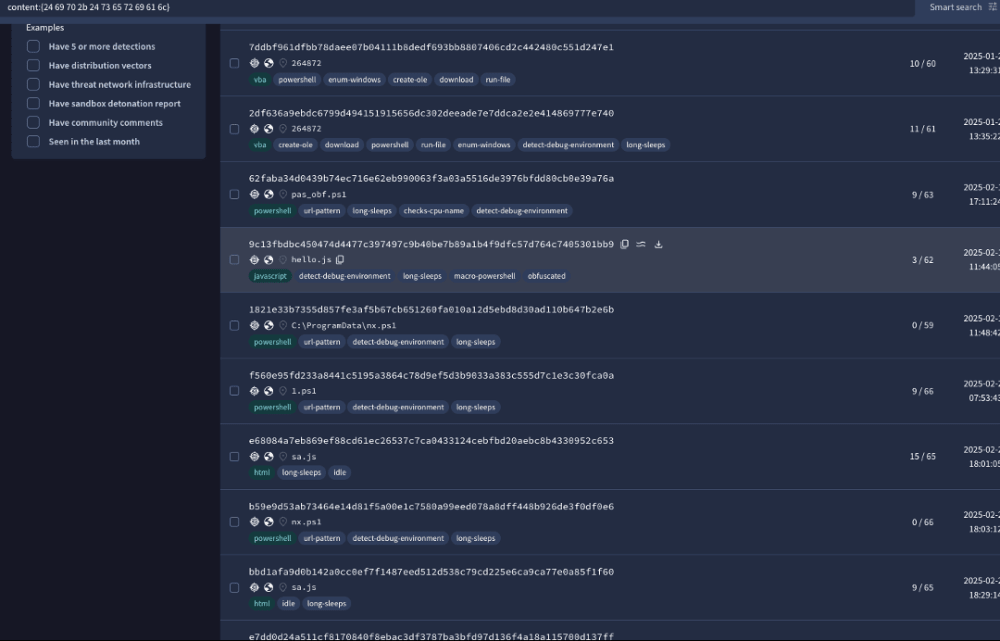

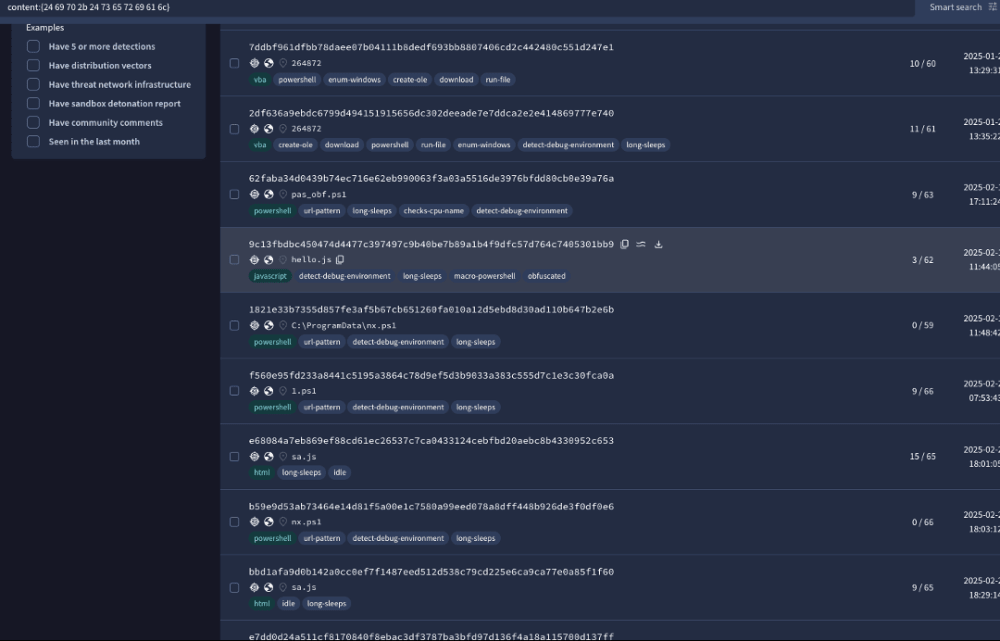

Teslim edildikten sonra, kötü amaçlı yazılım çok şaşkın bir PowerShell arka kapısını dağıtır. JScript içinde kapsüllenmiş olan, ortak güvenlik kontrollerini atlayarak kaçan PowerShell kodu yazar ve yürütür.

Özellikle, bir telgraf botu aracılığıyla saldırganlara benzersiz bir tanımlayıcı gönderir, başarılı enfeksiyona işaret eder ve komut ve kontrol için kalıcı bir kanal açar.

Araştırmacılar, kötü amaçlı yazılımların yinelemelerini Ocak 2025’e kadar takip ettiler ve kötü amaçlı bing reklamları aracılığıyla yayılan erken sürümleri buldular, geliştirme günlükleri ve Letonya aracılığıyla yönlendirilen test trafiği, operatörlerin muhtemelen Rusça konuşan ülkelere dayandığını gösteriyor.

Uzmanlar, kuruluşları Microsoft ekipleri üzerindeki harici iletişimi kısıtlamaları, Windows kayıt defteri kontrollerini sertleştirme ve şüpheli kayıt defteri değişikliklerini ve PowerShell etkinliğini izlemeleri konusunda uyarıyor.

Reliaquest, “Bu kampanya, ekipler gibi güvenilir ortamlarda bile uyanıklığın önemini vurguluyor” dedi.

Tehdit grupları taktiklerini sürekli olarak geliştirdikçe, işletmeler eleştirel varlıkları açık görüşte saklanan yenilikçi siber tehditlerden korumak için bir adım önde olmalıdır.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!