Tehdit aktörleri, web kabukları yerleştirmek ve hileli kullanıcılar oluşturmak için Array AG Serisi VPN cihazlarındaki komut ekleme güvenlik açığından yararlanıyor.

Array Networks, Mayıs ayı güvenlik güncellemesinde güvenlik açığını düzeltti ancak bir tanımlayıcı atamadı; bu da kusuru izleme ve yama yönetimi çabalarını karmaşık hale getirdi.

Japonya’nın Bilgisayar Acil Durum ve Müdahale Ekibi’nin (CERT) bir danışma belgesi, bilgisayar korsanlarının ülkedeki kuruluşları hedef alan saldırılarda en az Ağustos ayından bu yana bu güvenlik açığından yararlandığı konusunda uyarıyor.

Ajans, saldırıların 194.233.100 IP adresinden kaynaklandığını belirtiyor.[.]138, aynı zamanda iletişim için de kullanılır.

Bültende (makine tarafından çevrilmiş) şöyle yazıyor: “JPCERT/CC tarafından onaylanan olaylarda, /ca/aproxy/webapp/ yoluna bir PHP web kabuğu dosyası yerleştirmeye çalışan bir komut yürütüldü.”

Kusur, ArrayOS AG 9.4.5.8 ve ‘DesktopDirect’ uzaktan erişim özelliği etkinleştirilmiş AG Serisi donanım ve sanal cihazlar da dahil olmak üzere önceki sürümlerini etkiliyor.

JPCERT, Array OS 9.4.5.9 sürümünün sorunu çözdüğünü ve güncelleme mümkün değilse aşağıdaki geçici çözümleri sağladığını söylüyor:

- DesktopDirect özelliği kullanımda değilse tüm DesktopDirect hizmetlerini devre dışı bırakın

- Noktalı virgül içeren URL’lere erişimi engellemek için URL filtrelemeyi kullanın

Array Networks AG Serisi, kurumsal ağlara, uygulamalara, masaüstü bilgisayarlara ve bulut kaynaklarına güvenli uzaktan erişim için şifreli tüneller oluşturmak üzere SSL VPN’lere dayanan bir güvenli erişim ağ geçitleri serisidir.

Tipik olarak, uzaktan veya mobil çalışmayı kolaylaştırması gereken büyük kuruluşlar ve işletmeler tarafından kullanılırlar.

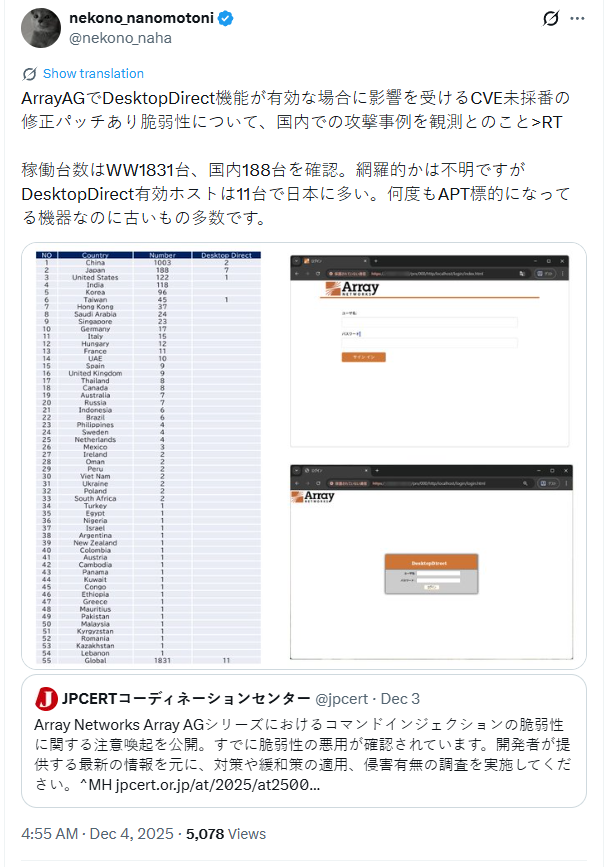

Macnica’nın güvenlik araştırmacısı Yutaka Sejiyama, X’te taramalarının başta Çin, Japonya ve Amerika Birleşik Devletleri olmak üzere dünya çapında 1.831 ArrayAG örneği döndürdüğünü bildirdi.

Araştırmacı, en az 11 ana bilgisayarın DesktopDirect özelliğinin etkin olduğunu doğruladı, ancak daha fazla ana bilgisayarın DesktopDirect’in etkin olma olasılığının önemli olduğu konusunda uyardı.

Sejiyama, BleepingComputer’a şunları söyledi: “Bu ürünün kullanıcı tabanı Asya’da yoğunlaştığından ve gözlemlenen saldırıların çoğu Japonya’da olduğundan, Japonya dışındaki güvenlik sağlayıcıları ve güvenlik kuruluşları yeterince ilgilenmiyor.”

BleepingComputer, bir CVE-ID ve aktif olarak yararlanılan kusura ilişkin resmi bir tavsiye yayınlamayı planlayıp planlamadıklarını sormak için Array Networks ile temasa geçti, ancak yayınlanma tarihine kadar bir yanıt alınamadı.

Geçtiğimiz yıl CISA, Array Networks AG ve vxAG ArrayOS’ta kritik bir uzaktan kod yürütme işlemi olan CVE-2023-28461’i hedef alan aktif istismar konusunda uyarıda bulunmuştu.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.