Visual Studio, Microsoft’un güçlü bir entegre geliştirme ortamıdır ve öncelikle “.NET çerçevesinde” uygulamalar geliştirmek için kullanılır.

“C#”, “VB.NET” ve “C++” gibi çeşitli programlama dillerini destekler.

Cyble Araştırma ve İstihbarat Laboratuvarları yakın zamanda bilgisayar korsanlarının Visual Studio kodunu bir uzaktan erişim aracına dönüştürdüğünü tespit etti.

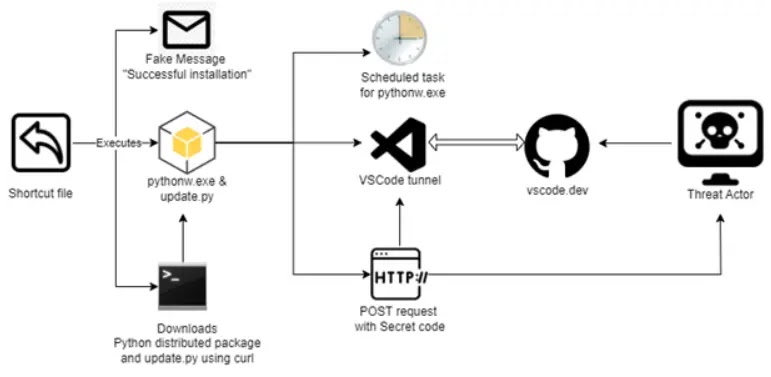

Araştırmacılar yakın zamanda kötü amaçlı bir “.LNK” dosyasıyla başlayan karmaşık bir siber saldırı kampanyasını ortaya çıkardı.

Bu dosya muhtemelen bir “Python paketi” (‘python-3.12.5-embed-amd64.zip’) indirilirken ‘Çince’ sahte bir ‘Kurulum Başarılı’ mesajı gösteren ‘spam e-postalar’ aracılığıyla dağıtılıyor.

Bu dosya tarafından “%LOCALAPPDATA%\Microsoft\Python” konumunda bir dizin oluşturulur ve daha sonra ‘paste’tan alınan “karmaşıklaştırılmış Python betiğini” (‘update.py’) çalıştırır.[.]’VirusTotal’da sıfır algılamaya sahip olan ee’.

ANY.RUN’un Yeni Güvenli Tarama Aracını Kullanarak Şüpheli Bağlantıları Analiz Edin: Ücretsiz Deneyin

Kötü amaçlı yazılım, her 4 saatte bir çalışan veya “SİSTEM ayrıcalıkları” ile oturum açıldığında “MicrosoftHealthcareMonitorNode” adlı zamanlanmış bir görev oluşturarak kalıcılık sağlıyor.

Visual Studio Code (“VSCode”) mevcut değilse, kötü amaçlı yazılım, Microsoft sunucularından (“az764295.vo.msecnd) “VSCode CLI”yı indirir.[.]net”) ve bunu, “yetkisiz uzaktan erişim” sağlayan “8 karakterli” bir alfasayısal etkinleştirme kodu oluşturmak üzere bir uzak tünel oluşturmak için kullanır.

Betik daha sonra ‘kritik dizinlerden’ (“C:\Program Files, C:\Program Files (x86),” “C:\ProgramData,” “C:\Users”), “çalışan işlemlerden” kapsamlı sistem bilgilerini toplar. ‘sistem dili ayarları’, ‘coğrafi konum’, ‘bilgisayar adı’, ‘kullanıcı adı’, ‘kullanıcı alanı’ ve ‘ayrıcalık düzeyleri.’

.webp)

Toplanan bu veriler “Base64” ile kodlanır ve “requestrepo” adresindeki bir “C&C sunucusuna” aktarılır.[.]com/r/2yxp98b3”, “Görkemli Taurus” Çinli APT grubu tarafından kullanılanlara benzer taktikler kullanarak.

Sızdırılan verilere başarılı bir şekilde müdahale ettikten sonra tehdit aktörleri, “hxxps://github” adresine giderek GitHub’un kimlik doğrulama sistemi aracılığıyla yetkisiz erişimden yararlanır.[.]com/login/device” ve çalınan alfasayısal aktivasyon kodlarını kullanma.

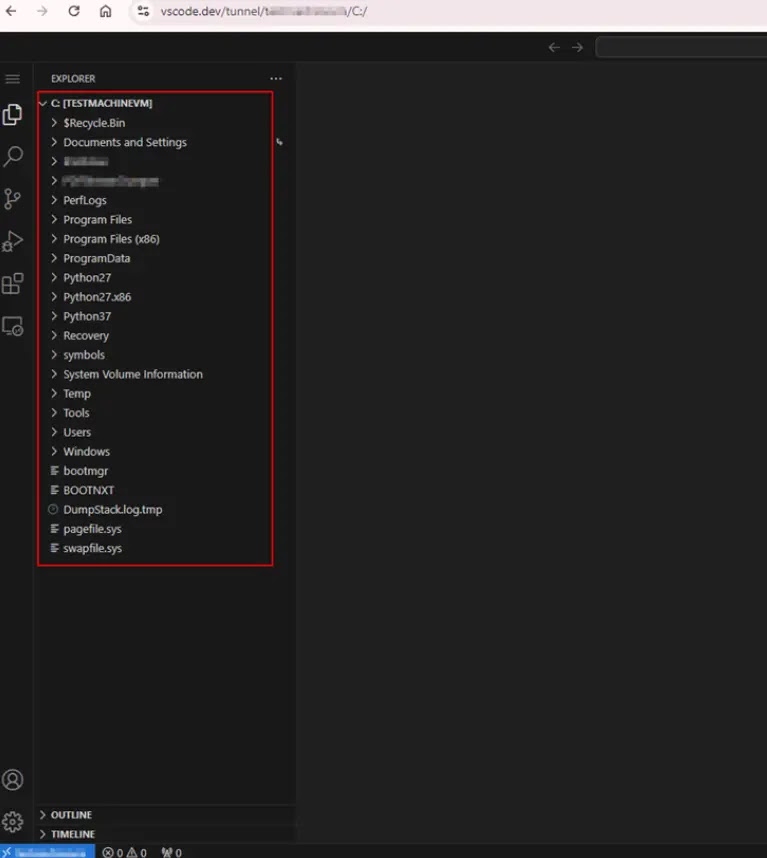

Bu, kurbanın sistemiyle makinenin “dosyaları”, “dizinleri” ve “komut satırı arayüzü (terminal)” üzerinde kapsamlı kontrol sağlayan bir VSCode tünel bağlantısı kurmalarına olanak tanır.

.webp)

Saldırganlar, güvenliği ihlal edilmiş bu VSCode tünel bağlantısı aracılığıyla, Mimikatz (kimlik bilgileri toplamak için), LaZagne (şifre kurtarma için), In-Swor (sistem keşfi için) ve Tscan (ağ taraması için) dahil olmak üzere güçlü hackleme araçlarını çalıştırabilir.

Saldırı zinciri, geleneksel güvenlik önlemlerini atlayarak, karmaşık bir Python betiği içeren kötü amaçlı bir .LNK dosyasıyla (Windows kısayolu) başlıyor.

Bu yetkisiz erişim, bir kez oluşturulduktan sonra tehdit aktörlerinin çeşitli kötü amaçlı faaliyetler gerçekleştirmesine olanak tanır:-

- Sistem dosyalarını işlemek

- Hassas verileri çıkarma

- Sistem yapılandırmalarını değiştirme

- Ek kötü amaçlı yazılım yüklerini dağıtma

Bu gelişmiş saldırı metodolojisi, VSCode gibi meşru geliştirme araçlarının sosyal mühendislik ve teknik istismar yoluyla nasıl silah haline getirilebileceğini gösteriyor.

Öneriler

Aşağıda tüm önerilerden bahsettik: –

- Gelişmiş uç nokta korumasını kullanın.

- Zamanlanmış görevleri düzenli olarak gözden geçirin.

- Kullanıcıları şüpheli dosyalar/bağlantılar konusunda eğitin.

- Yazılım yüklemesini sınırlayın ve uygulamaları beyaz listeye alın.

- Olağandışı etkinlikleri izleyin ve günlükleri inceleyin.

Küçük İşletmelerin Gelişmiş Siber Tehditlere Karşı Nasıl Korunacağı Konusunda Ücretsiz Web Semineri -> Ücretsiz Web Semineri