Azalan tespitlerin nedenini açıklayan 23.10.23 güncellemesi sonuna eklendi.

Kötü amaçlı bir arka kapı implantasyonuyla tespit edilen Cisco IOS XE cihazlarının sayısı, saldırganların virüslü sistemleri taramalardan gizlemek için arka kapıyı güncellemesinden sonra 50.000’den fazla etkilenen cihazdan yalnızca birkaç yüze düştü.

Bu hafta Cisco, bilgisayar korsanlarının ayrıcalıklı kullanıcı hesapları oluşturmak ve kötü amaçlı bir LUA arka kapı implantı yüklemek üzere 50.000’den fazla Cisco IOS XE cihazını hacklemek için CVE-2023-20198 ve CVE-2023-20273 adlı iki sıfır gün güvenlik açığından yararlandığı konusunda uyardı.

Bu LUA implantı, tehdit aktörlerinin cihazdaki en yüksek ayrıcalık düzeyi olan 15. ayrıcalık düzeyinde komutları uzaktan yürütmesine olanak tanır.

Ancak bu implant kalıcılık içermiyor, bu da yeniden başlatmanın arka kapıyı kaldıracağı anlamına geliyor. Ancak saldırı sırasında oluşturulan yerel kullanıcılar kalacaktır.

Bu haberin yayınlanmasından bu yana, siber güvenlik firmaları ve araştırmacılar, halka açık 80.000 Cisco ISO XE cihazından yaklaşık 60.000’inin bu implantla ihlal edildiğini tespit etti.

Tespit edilen Cisco implantlarında gizemli düşüş

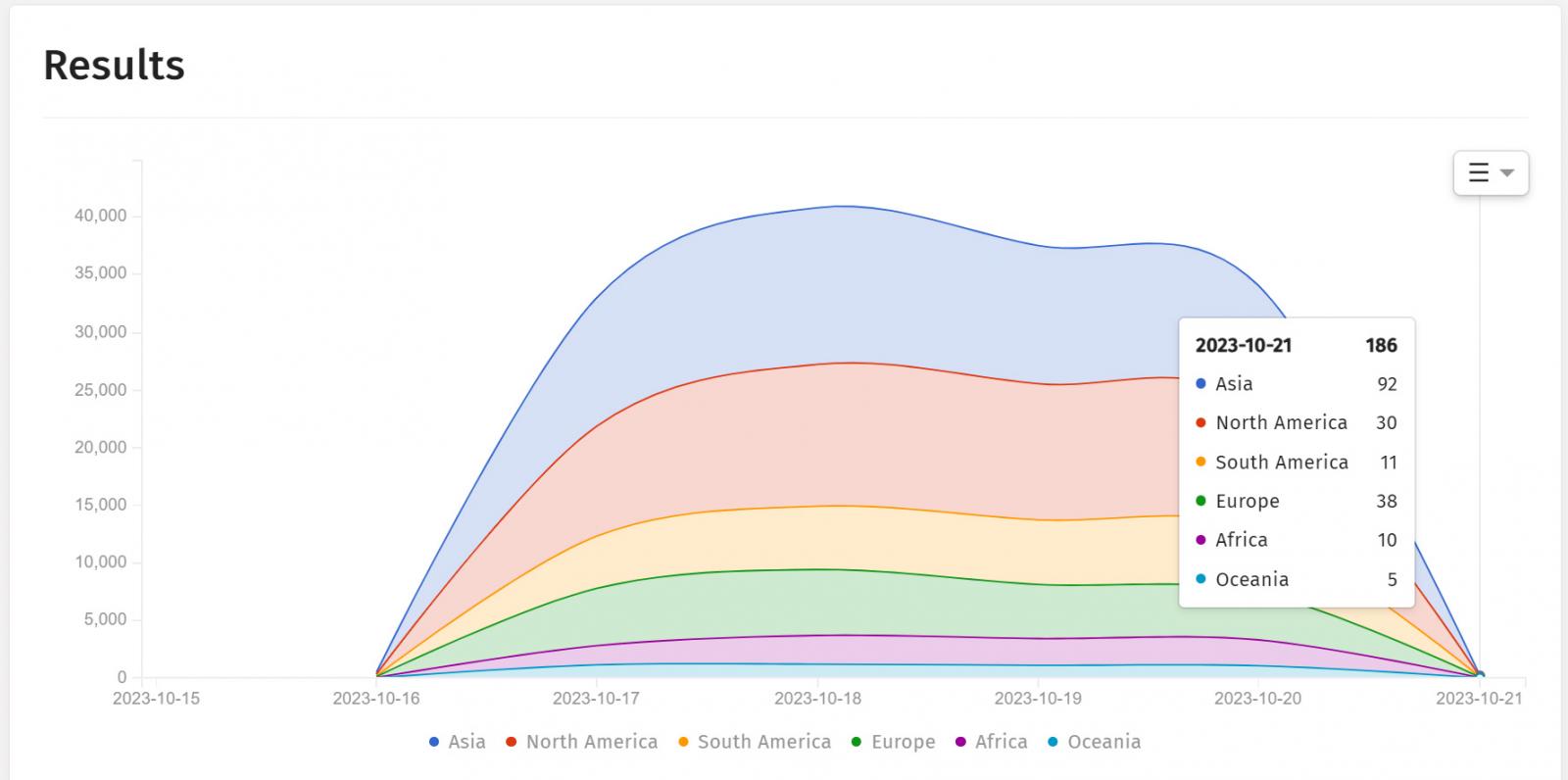

Cumartesi günü, çok sayıda siber güvenlik kuruluşu, kötü amaçlı bir implant içeren Cisco IOS XE cihazlarının sayısının, farklı taramalara bağlı olarak gizemli bir şekilde yaklaşık 60.000 cihazdan yalnızca 100-1.200’e düştüğünü bildirdi.

Onyphe Kurucusu ve CTO’su Patrice Auffret, BleepingComputer’a, saldırıların arkasındaki tehdit aktörlerinin varlıklarını gizlemek için bir güncelleme dağıttıklarına ve böylece implantların artık taramalarda görülmemesine neden olduğuna inandığını söyledi.

“Arka arkaya ikinci gün, implant sayısının kısa sürede büyük ölçüde düştüğünü görüyoruz (ekteki ekran görüntülerine bakın). Temel olarak, neredeyse tamamı yeniden başlatılmış gibi görünüyor (bilinen implant yeniden başlatmadan sağ çıkamadığı için) veya güncellendi.”

“Başından beri orada olmaması gereken bir sorunu çözmeye çalışan asıl tehdit aktörünün eylemi olduğuna inanıyoruz. İmplantın uzaktan tespit edilmesinin bu kadar kolay olması onların açısından bir hataydı.

“Muhtemelen varlıklarını gizlemek için bir güncelleme dağıtıyorlar.”

The Shadowserver Foundation’ın CEO’su Piotr Kijewski de BleepingComputer’a, 21 Eylül’den bu yana implant sayısında keskin bir düşüş gördüklerini, taramalarında kötü amaçlı implantın bulunduğu yalnızca 107 cihazı gördüklerini söyledi.

Kijewski, BleepingComputer’a e-posta yoluyla “İmplant ya çıkarılmış ya da bir şekilde güncellenmiş gibi görünüyor” dedi.

Kaynak: ShadowServer

Paylaşılan bir diğer teori ise gri şapkalı bir bilgisayar korsanının, implantı temizlemek için etkilenen Cisco IOS XE cihazlarının yeniden başlatılmasını otomatikleştirmesidir. Benzer bir kampanya 2018’de bir bilgisayar korsanının 100.000 MikroTik yönlendiriciye yama uyguladığını ve böylece kripto korsanlık ve DDoS kampanyaları için kötüye kullanılamayacaklarını iddia ettiğinde görüldü.

Ancak Orange Group’tan Orange Cyberdefense CERT, BleepingComputer’a, implantlardaki azalmanın arkasında gri şapkalı bir hackerın olduğuna inanmadıklarını, bunun yerine bunun yeni bir sömürü aşaması olabileceğine inandıklarını söyledi.

“İmplantı gizlemek için olası bir iz temizleme adımının devam ettiğini lütfen unutmayın (#CVE-2023-20198’in kullanılmasının ardından),” Orange Cyberdefense CERT’i tweetledi.

“WebUI’nizi devre dışı bırakmış olsanız bile, kötü niyetli kullanıcıların eklenmediğinden ve yapılandırmasının değiştirilmediğinden emin olmak için bir araştırma yapmanızı öneririz.”

Nihayet, güvenlik araştırmacısı Daniel Card implantlarla ihlal edilen birçok cihazın, saldırılarda gerçek hedefleri gizlemeye yönelik bir tuzak olduğu teorisini ortaya attı.

Ne yazık ki o zamanlar elimizdeki tek şey, tespitlerin azalmasına neyin sebep olduğuna dair teorilerdi.

Güncelleme 10/23/23: Bugün siber güvenlik firması Fox-IT, tespit edilen implantların ani düşüşünün nedeninin, tehdit aktörlerinin Cisco IOS XE cihazlarında arka kapının yeni bir versiyonunu kullanıma sunmasından kaynaklandığını açıkladı.

Fox-IT’e göre yeni implant sürümü artık yanıt vermeden önce Yetkilendirme HTTP başlığını kontrol ediyor.

LinkedIn gönderisinde “On binlerce Cisco cihazına yerleştirilen implantın, yanıt vermeden önce Yetkilendirme HTTP başlık değerini kontrol edecek şekilde değiştirildiğini gözlemledik” yazıyor.

Önceki tarama yöntemlerinde bir yetkilendirme başlığı kullanılmadığı için implanttan herhangi bir yanıt alınamadı ve bu da implantın sanki çıkarılmış gibi görünmesine neden oldu.

Cisco Talos, güncellenen önerilerdeki değişikliği doğruladı [1, 2]arka kapılı Cisco ISO XE cihazlarında implantı algılayabilen yeni bir kıvrılma komutunu paylaşıyor.

Bu komut daha önce paylaşılan yöntemle aynıdır ancak artık implantın isteklere yanıt vermesini sağlamak için bir ‘Yetkilendirme’ başlığı içermektedir:

curl -k -H "Authorization: 0ff4fbf0ecffa77ce8d3852a29263e263838e9bb" -X POST "https[:]//DEVICEIP/webui/logoutconfirm.html?logon_hash=1"DEVICEIP yer tutucusu, implant için kontrol etmek istediğiniz cihazın IP adresiyle değiştirilmelidir.

Araştırmacılar yeni ‘Yetkilendirme’ başlığını kullanmaya geçtikten sonra taramalar, kötü amaçlı arka kapı implantından etkilenen 37.890 Cisco ISO XE cihazının bulunduğunu gösterdi.