Son yıllarda, rakipler Cloud ve SaaS ortamlarına karşı “toprakların yaşaması” operasyonları lehine geleneksel kötü amaçlı yazılımları terk ettiler.

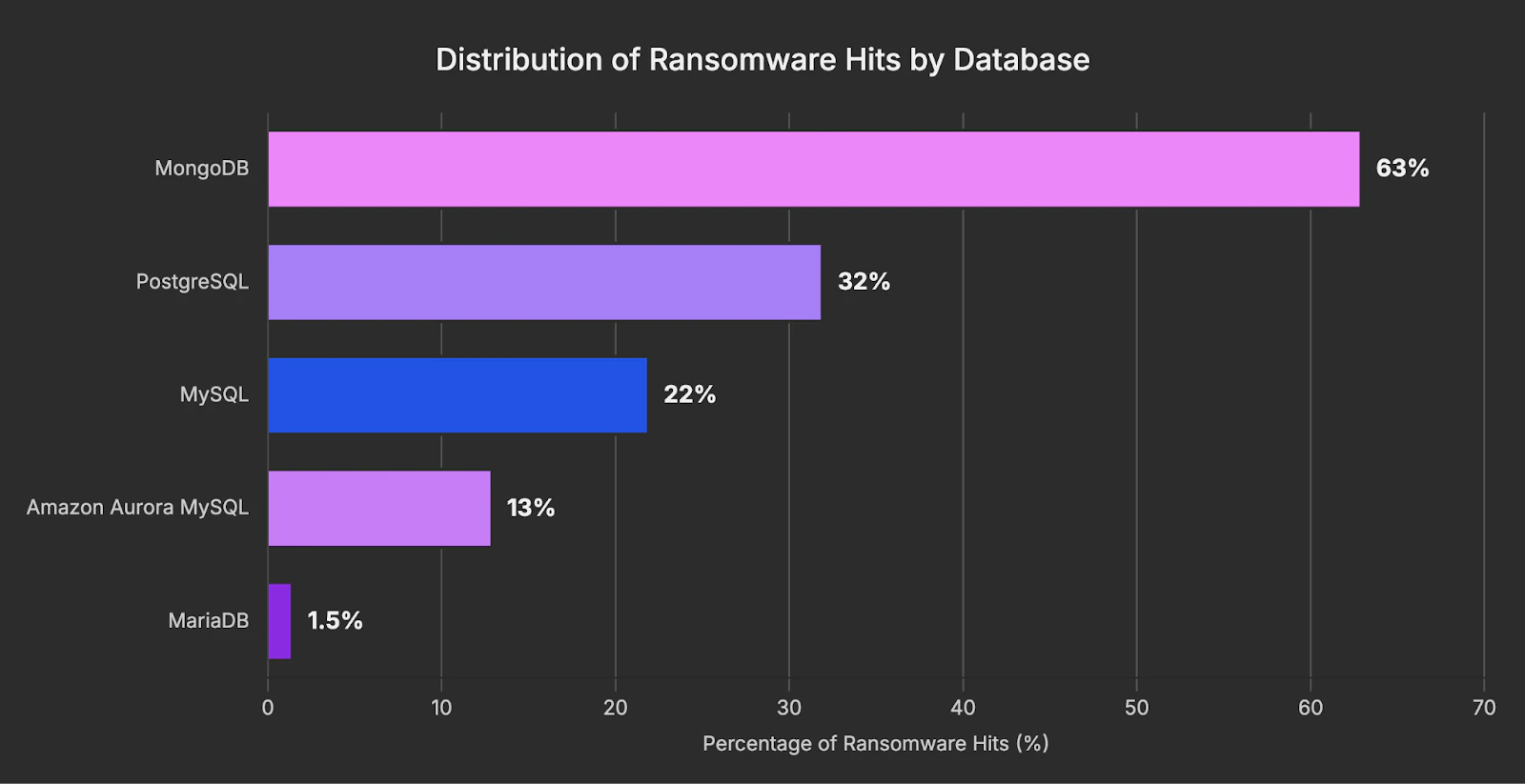

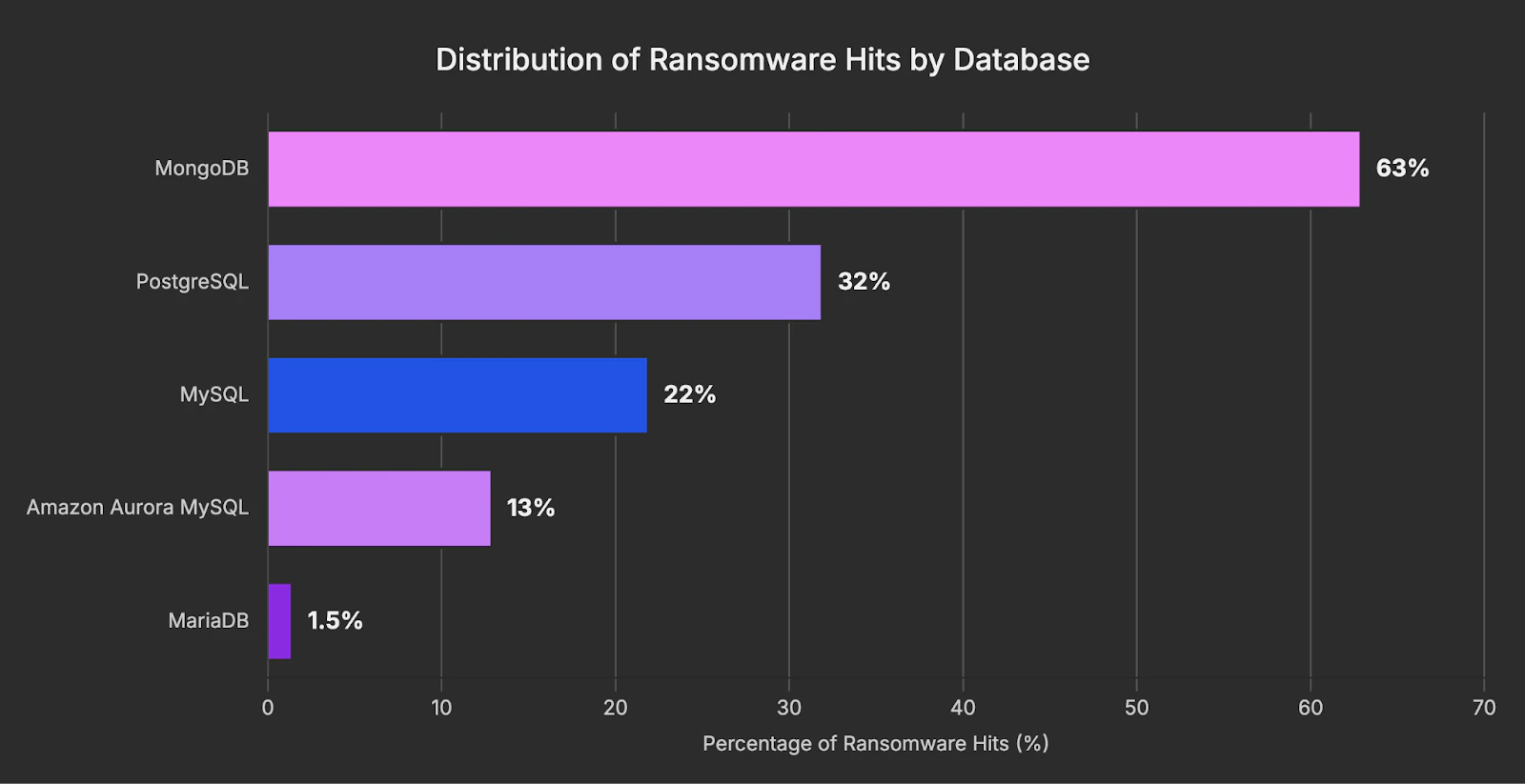

Özel fidye yazılımı ikili dosyalarını dağıtmak yerine, birçok tehdit aktörü artık yanlış yapılandırılmış veritabanı hizmetlerinden yararlanıyor-yalnızca verileri çalmak, yok etmek veya şifrelemek için yerleşik komutları kaldırıyor.

Mağdurlar genellikle verilerinin eksik veya erişilemeyen, yalnızca veritabanının içinde saklanan fidye notları ile değiştirilir. Bu kötü amaçlı yazılımsız yaklaşım, izole olaylardan dünya çapında maruz kalan veritabanlarını avlayan yüksek otomatik kampanyalara dönüştü.

Klasik fidye yazılımı genellikle diskteki dosyaları şifrelemek için kötü amaçlı bir yük teslim edilmesini gerektirir. Buna karşılık, veritabanı fidye yazılımı, verileri kullanılamaz hale getirmek için bırak, sil veya dışa aktarma gibi normal sorgular kullanır ve daha sonra yedekleri rehin tutar.

Saldırganlar interneti açık bağlantı noktaları (3306’da MySQL, 5432’de PostgreSQL, 27017’de MongoDB) için tararlar, zayıf veya varsayılan kimlik bilgilerini test eder ve kimlik doğrulaması üzerine verileri saldırgan kontrollü ana bilgisayarlara ekleyin.

Daha sonra veritabanını silip fidye talebi içeren Readme_to_recover veya Recover_Your_Data adlı bir tablo veya koleksiyon oluştururlar. Hiçbir yabancı ikili kurulmadığından, uç nokta güvenlik araçları genellikle herhangi bir kötü amaçlı etkinlik tespit edemez.

Tehdit araştırmacıları ilk olarak, binlerce korunmasız örneğin toplu olarak tehlikeye atıldığı Şubat 2017’nin başlarında büyük ölçekli veritabanı kaçırmayı belgeledi.

Bugün, özel botlar, maruz kaldıktan birkaç dakika içinde yeni hedeflerden ödün vererek sürekli yeni ana bilgisayarları temizliyor. Otomasyon ve basit yanlış yapılandırmalardan yararlanma kolaylığı, kötü amaçlı yazılımsız veritabanı gaspını kalıcı bir tehdit haline getirmiştir.

Çift gasp ve tırmanma

Son kampanyalar çift gasp taktiklerini benimsedi, fidye ödenmemiş olursa çalınan verileri yayınlamakla tehdit etti – gerçek exfiltrasyon doğrulanmamış olsa bile.

Bu aktörler, bir yükü dağıtmadan daha geniş fidye yazılımı stratejilerini yansıtarak, kurbanların uyması için baskıyı arttırır.

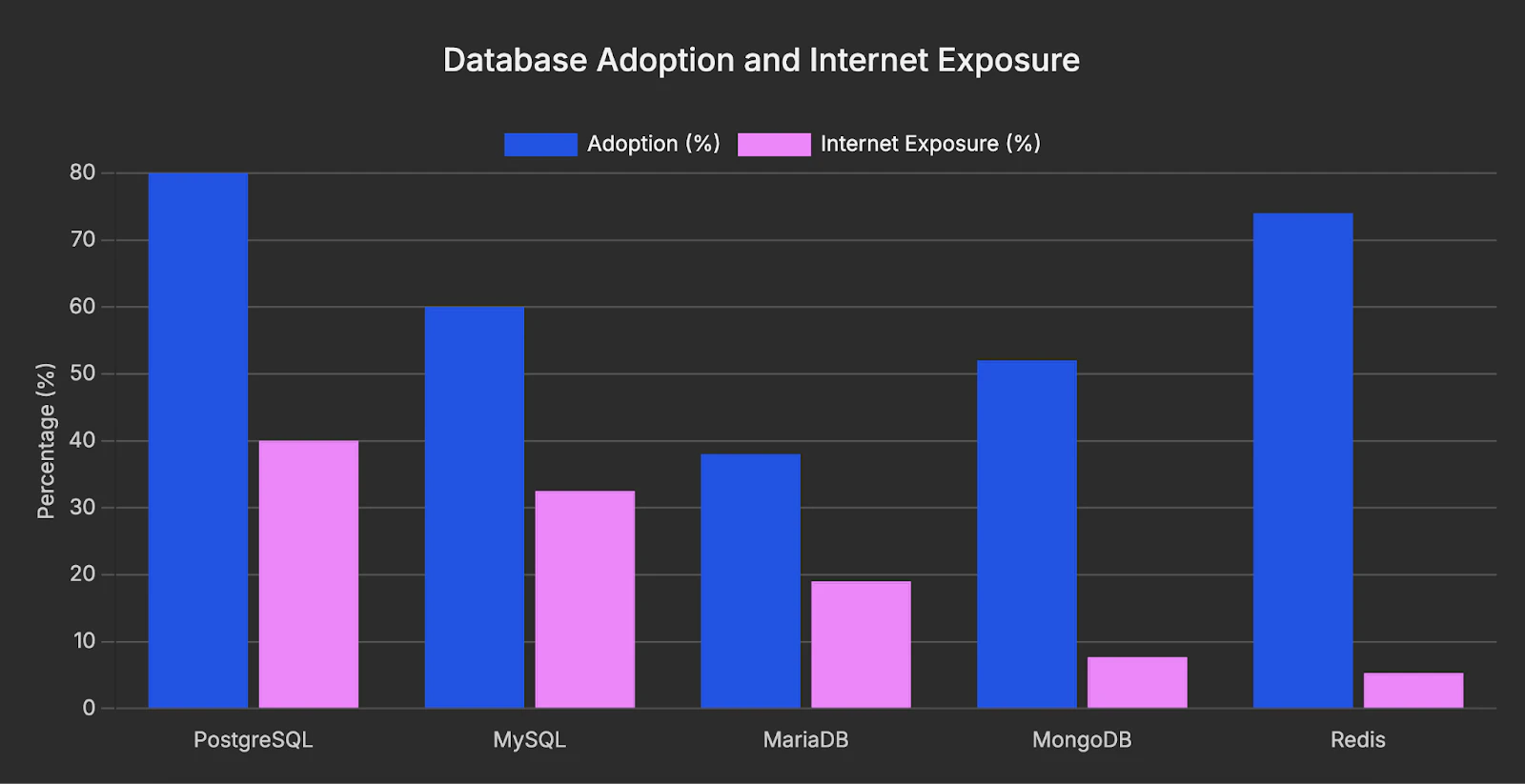

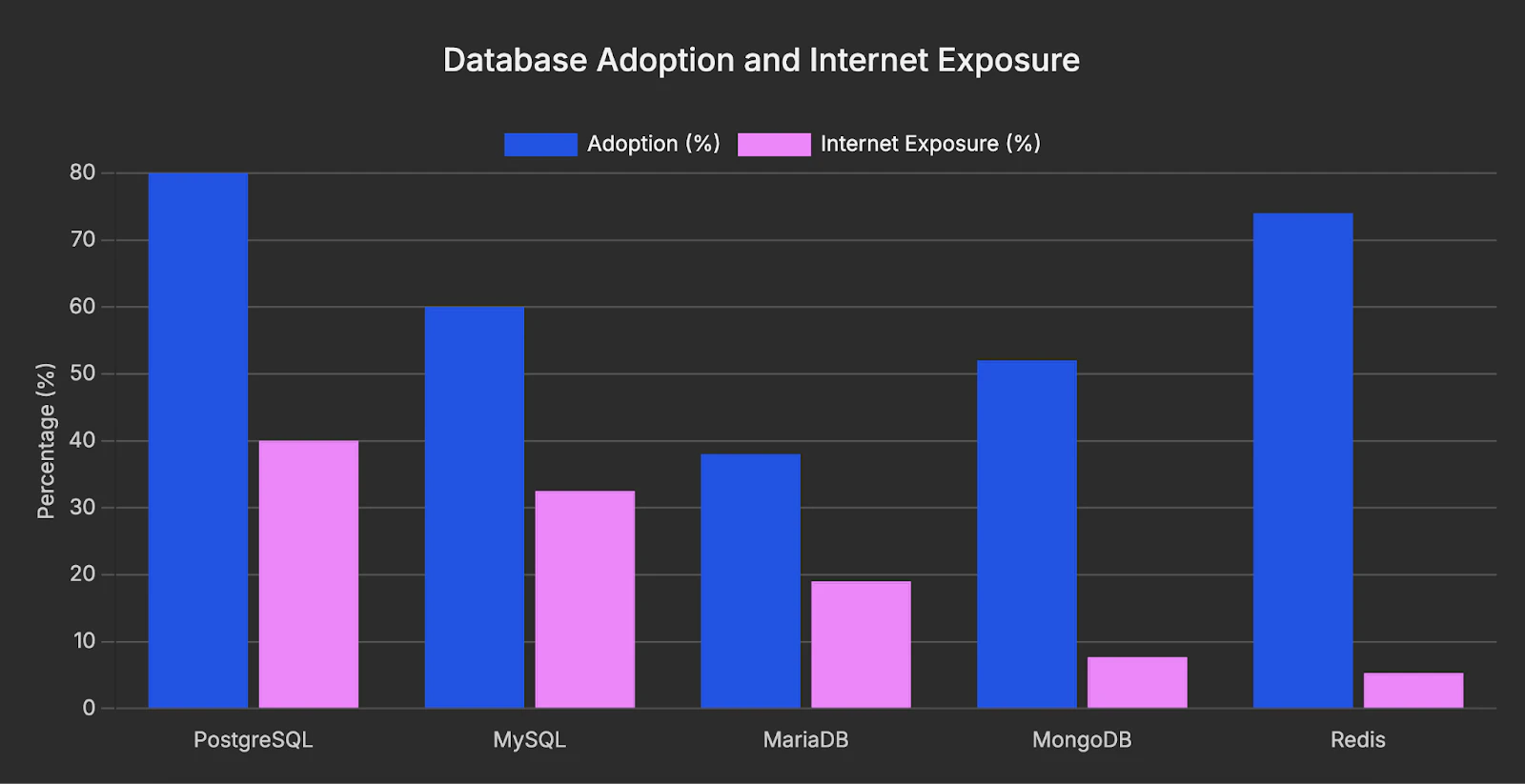

Veri kümesindeki bir aykırı, yaygın popülaritesine (ortamların% 74’ü) rağmen nispeten düşük maruziyete (ortamların% 5,3’ü) sahip olan REDIS’dir.

Veri gaspının ötesinde, başarılı veritabanı devralma, uzaktan kod yürütülmesini (RCE) elde etmek için ayrıcalık artışını sağlayabilir.

Saldırganlar idari SQL hakları kazandıktan sonra, kabuk komutlarını çalıştırmak, diğer ana bilgisayarlara pivot yapmak ve kalıcı dayanaklar oluşturmak için saklı prosedürler kullanabilir veya sunucu özelliklerinden yararlanabilirler.

Bu nedenle, bir veritabanına yerleştirilen bir fidye notu genellikle yanal hareket ve uzun vadeli veri hırsızlığı potansiyeli ile daha derin bir uzlaşmaya işaret eder.

Önleyici önlemler ağ segmentasyonu ile başlar. Veritabanı sunucuları, yalnızca uygulama sunucusu trafiğine izin veren güvenlik duvarları ve güvenlik grupları tarafından korunan özel ağlarda bulunmalıdır. Veritabanı bağlantı noktalarının doğrudan internete maruz kalması ortadan kaldırılmalıdır.

Yüksek profilli bir MySQL saldırısında, rakipler ödemeyi zorlamak için kurbanların veritabanı dökümlerini karanlık web açık artırma alanlarına gönderdi. Fidye notları, ödememenin kamuya açık veri sızıntılarına veya en yüksek teklif verene satışlarla sonuçlanacağı konusunda uyarıyor.

Wiz dinamik tarayıcı güvenlik duruşunu sürekli olarak değerlendirirken, IOC algılama kuralları şüpheli fidye notu artefaktları konusunda uyarır. Önlemeyi uyanık bir algılama ile birleştirerek kuruluşlar, kötü amaçlı yazılımsız gasp kampanyalarını engelleyebilir ve kritik veri varlıklarını koruyabilir.

Uzaktan yönetim gerektiğinde, erişim, DB bağlantı noktalarını kamuya açıklamak yerine çok faktörlü kimlik doğrulama ile korunan sertleştirilmiş bir atlama sunucusundan geçmelidir.

Kimlik doğrulama kontrolleri eşit derecede kritiktir. Parolasız girişi devre dışı bırakın, güçlü, benzersiz kimlik bilgilerini zorlayın ve yönetim hesapları için MFA gerektirir.

Varsayılan kullanıcı adlarının ve zayıf şifrelerin ortadan kaldırılmasını sağlamak için yapılandırmaları düzenli olarak denetleyin. Potansiyel veri kaybını azaltmak için sağlam yedekleme stratejileri uygulayın: Sık sık yedeklemeleri planlayın, geri kazanılabilirliği doğrulayın ve arşivleri ayrı, erişim kontrollü konumlarda saklayın.

Veritabanı fidye yazılımlarının algılanması, uzlaşma göstergeleri (IOCS) için sürekli izlemeyi içerir. Otomatik taramalar, fidye notlarını önermek için yeni oluşturulan tabloları veya koleksiyonları işaretlemelidir.

Anormal dökme silme veya damla operasyonları, özellikle normal bakım pencerelerinin dışında, derhal soruşturma gerektirir. Proaktif saldırı yüzeyi haritalaması, rakiplerin grevinden önce istenmeyen maruziyetleri ortaya çıkarabilir.

Wiz müşterileri, genel veritabanı örneklerini ve yanlış yakınlaştırmaları gerçek zamanlı olarak tanımlayan ajan taramalarından yararlanır.

Anında güncellemeler almak ve GBH’yi Google’da tercih edilen bir kaynak olarak ayarlamak için bizi Google News, LinkedIn ve X’te takip edin.