Güvenlik araştırmacıları, CommonMagic adlı “daha önce görülmemiş kötü amaçlı bir çerçeve” ve PowerMagic adlı yeni bir arka kapı kullanan gelişmiş bir tehdit aktörünün saldırılarını keşfetti.

Her iki kötü amaçlı yazılım parçası da en az Eylül 2021’den bu yana bugüne kadar devam eden ve casusluk amacıyla idari, tarım ve ulaşım sektörlerindeki kuruluşları hedefleyen operasyonlarda kullanılıyor.

Yeni kötü amaçlı araç seti kaldırıldı

Siber güvenlik şirketi Kaspersky’deki araştırmacılar, bilgisayar korsanlarının Donetsk, Lugansk ve Kırım’daki kurbanlardan veri toplamakla ilgilendiğini söylüyor.

CommonMagic casusluk kampanyasının arkasındaki saldırganlar kurban ağına girdikten sonra USB aygıtlarından belge ve dosya (DOC, DOCX, XLS, XLSX, RTF, ODT, ODS, ZIP, RAR, TXT, PDF) çalmak için ayrı eklentiler kullanabilir.

Kullanılan kötü amaçlı yazılım, Windows Grafik Aygıt Arabirimi (GDI) API’sini kullanarak her üç saniyede bir ekran görüntüsü alabilir.

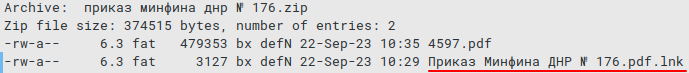

Araştırmacılar, ilk bulaşma vektörünün hedefli kimlik avı veya kötü amaçlı bir LNK dosyası içeren bir ZIP arşivine işaret eden bir URL teslim etmek için benzer bir yöntem olduğuna inanıyor.

Arşivdeki bir tuzak belge (PDF, XLSX, DOCX), hedef kullanıcıyı, PDF kılığına girmiş LNK dosyası başlatıldığında arka planda başlayan kötü amaçlı etkinlikten uzaklaştırdı.

kaynak: Kaspersky

Kaspersky, kötü amaçlı LNK’yı etkinleştirmenin, araştırmacının kötü amaçlı yazılım kodundaki bir dizeden sonra PowerMagic adını verdiği, daha önce bilinmeyen PowerShell tabanlı bir arka kapıyla sisteme bulaşmasına yol açacağını söylüyor.

Arka kapı, talimatları almak ve sonuçları OneDrive ve Dropbox klasörlerini kullanarak yüklemek için komut ve kontrol (C2) sunucusuyla iletişim kurar.

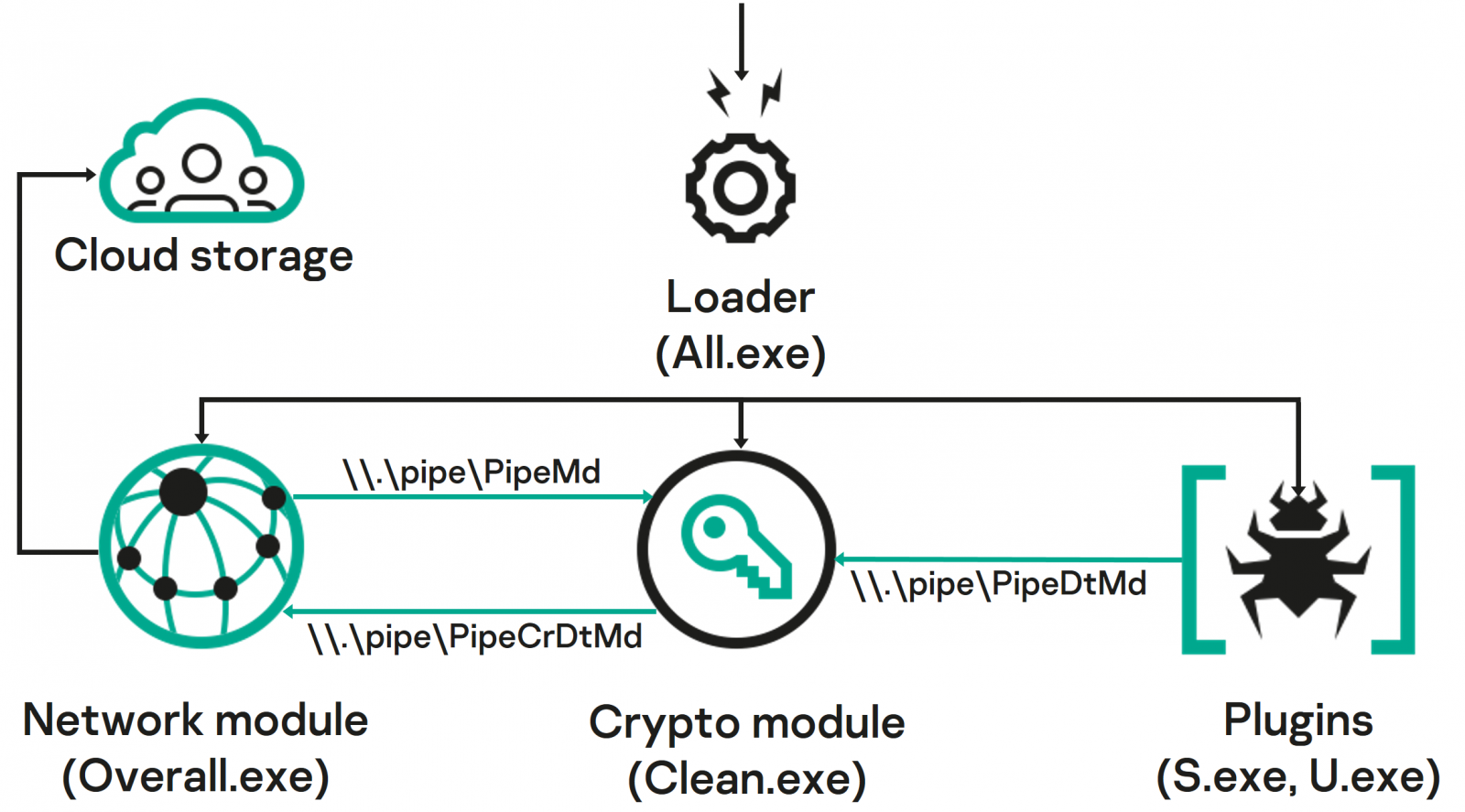

PowerMagic bulaşmasının ardından, hedeflere, araştırmacıların bu saldırılardan önce görmediği kötü amaçlı araçlardan oluşan bir koleksiyon olan CommonMagic bulaştı.

CommonMagic çerçevesi, bağımsız yürütülebilir dosyalar olarak başlayan ve iletişim kurmak için adlandırılmış yöneltmeler kullanan birkaç modüle sahiptir.

Kaspersky’nin analizi, bilgisayar korsanlarının C2 ile etkileşime girmekten komut sunucusundan gelen trafiği şifrelemeye ve şifresini çözmeye, belgeleri çalmaya ve ekran görüntüleri almaya kadar çeşitli görevler için özel modüller oluşturduklarını ortaya çıkardı.

kaynak: Kaspersky

C2 ile veri alışverişi de bir OneDrive klasörü aracılığıyla yapılır ve dosyalar, özelleştirilmiş bir sıra ile RC5Simple açık kaynak kitaplığı kullanılarak şifrelenir – Hwo7X8p – şifrelemenin başında.

Sıradan taktiklerin arkasına saklanmak

CommonMagic saldırılarında görülen kötü amaçlı yazılım veya yöntemler karmaşık veya yenilikçi değildir. ZIP arşivlerindeki kötü amaçlı LNK dosyalarını içeren bir bulaşma zinciri, birden çok tehdit aktörüyle gözlemlendi.

Olay müdahale şirketi Security Joes, geçen ay bir ZIP arşivindeki kötü amaçlı bir LNK’den gönderilen IceBreaker adlı yeni bir arka kapı keşfettiğini duyurdu.

Benzer bir yöntem, bir toplu komut dosyasını yürütmek ve son yükü getirmek için bir ZIP kapsayıcısının içeriğini çıkarmak için kötü amaçlı bir LNK’ya dayanan bir ChromeLoader kampanyasında görüldü.

Bununla birlikte, CommonMagic’in tekniğine en yakın olanı, Cisco Talos’un YoroTrooper olarak izlediği, kötü amaçlı LNK dosyaları ve bir ZIP veya RAR arşivi içine alınmış sahte PDF belgeleri gönderen kimlik avı e-postalarını kullanarak siber casusluk faaliyetinde bulunan bir tehdit aktörüdür.

Kaspersky, alışılmadık yaklaşıma rağmen CommonMagic’in yönteminin başarılı olduğunu kanıtladı.

Araştırmacılar geçen yıl Ekim ayında aktif bir enfeksiyon keşfettiler, ancak bu tehdit aktörünün Eylül 2021’e kadar uzanan birkaç saldırısını izlediler.

Kaspersky’nin Küresel Araştırma ve Analiz Ekibi güvenlik araştırmacısı Leonid Besverzhenko, BleepingComputer’a PowerMagic arka kapısı ve CommonMagic çerçevesinin düzinelerce saldırıda kullanıldığını söyledi.

CommonMagic etkinliği 2021’de başlamış gibi görünse de Besverzhenko, rakibin çabalarını geçen yıl yoğunlaştırdığını ve bugün de etkin olmaya devam ettiğini söylüyor.

Bilgisayar korsanları, birden fazla aktör tarafından kullanılan karmaşık olmayan teknikleri ve orijinal kötü amaçlı kodu birleştirerek, şu anda diğer kampanyalarla bağlantıyı imkansız hale getirmeyi başardılar.

Kaspersky’den bir sözcü BleepingComputer’a “sınırlı mağduriyet bilimi ve Rusya-Ukrayna çatışması temalı tuzaklar, saldırganların o bölgedeki jeopolitik durumla muhtemelen özel bir çıkarı olduğunu gösteriyor” dedi.