Google, kuruluşun Salesforce platformlarından veri çalmaları için çok uluslu şirketlere karşı sosyal mühendislik saldırıları yapan Shinyhunters gasp grubu olduğunu iddia eden bilgisayar korsanlarının gözlemlediğini gözlemledi.

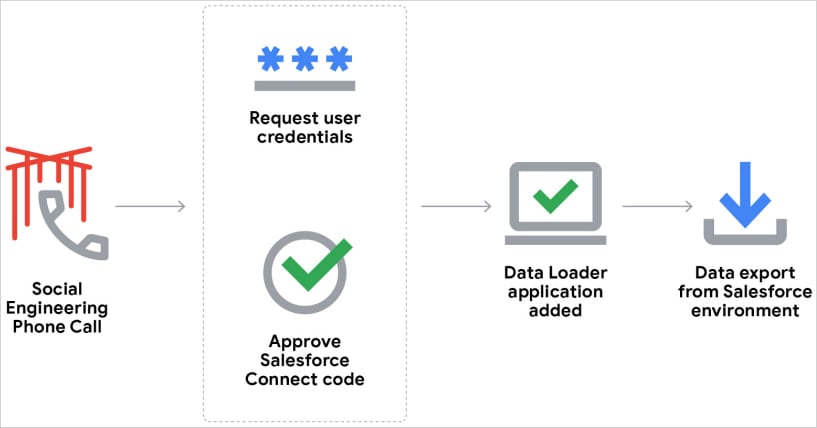

Tehdit kümesini ‘UNC6040’ olarak izleyen Google’ın Tehdit İstihbarat Grubu’na (GTIG) göre, saldırılar İngilizce konuşan çalışanları Salesforce’un veri yükleyici uygulamasının değiştirilmiş bir versiyonunu bağlamak için kandırmak için sesli kimlik avı saldırılarıyla hedefliyor.

Saldırganlar, hedef çalışanın Salesforce ortamlarında verileri içe aktarmasına, dışa aktarmasına, güncellemesine veya silmesine izin veren bir müşteri uygulaması olan Salesforce Veri Yükleyicisi ile bağlantı kabul etmesini isteyerek BT destek personelini taklit eder.

“Uygulama OAuth’u destekler ve Salesforce’daki” Bağlı Uygulamalar “işlevi aracılığıyla doğrudan” uygulama “entegrasyonuna izin verir,” diye açıklayın araştırmacılar.

“Tehdit aktörleri, Salesforce Connect kurulum sayfasını açmaya ve bir” bağlantı kodu “girmeye telefonla bir kurbanı ikna ederek bunu kötüye kullanıyor, böylece aktör kontrollü veri yükleyicisini kurbanın ortamına bağlıyor.

Kaynak: Google

Hedef kuruluşlar zaten Salesforce Bulut Tabanlı Müşteri İlişkileri Yönetimi (CRM) platformunu kullanıyor, bu nedenle aracı yüklemek için kötü niyetli istek, iş akışları bağlamında meşru görünüyor.

UNC6040 saldırılarında, uygulama Salesforce örneklerinde depolanan verileri dışa aktarmak ve daha sonra erişimi OKTA, Microsoft 365 ve işyeri gibi bağlı platformlarda yanal olarak taşımak için kullanılır.

Bu ek bulut platformlarına erişmek, tehdit aktörlerinin bu platformlarda depolanan ve hassas iletişim, yetkilendirme jetonları, belgeler ve daha fazlasını içerebilen daha hassas bilgilere erişmesini sağlar.

GTIG raporunu, “UNC6040, Voice Kimlik Yardım Sosyal Mühendisliği ile kurban ağlarına erişen finansal olarak motive olmuş bir tehdit kümesidir.”

“Erişim sağladıktan sonra, UNC6040, Salesforce’un Veri Yükleyici uygulamasını kullanarak mağdurun Salesforce ortamından verileri derhal olarak püskürttüğü gözlendi.”

“Bu ilk veri hırsızlığını takiben, UNC6040’ın kurbanın ağı boyunca yanal olarak hareket ederek, Okta, Workplace ve Microsoft 365 gibi diğer platformlardan verilere erişerek ve bunlara erişim gösterildi.”

Kaynak: Google

Bazı durumlarda, yetkisiz aktiviteyi tespit eden koruma sistemleri erişimi iptal etmek için müdahale ettiği için veri eksfiltrasyon işlemi erken durduruldu. Tehdit aktörleri, saldırılarını artırmadan önce çeşitli paket boyutlarını deneyen bu riskin farkında gibi görünüyordu.

UNC6040 ayrıca Salesforce veri yükleyicisinin sosyal mühendislik bağlamına uyacak şekilde uygun şekilde değiştirilmiş sürümlerini kullandı. Örneğin, “bilet portalım” olarak yeniden adlandırılması ve kurbanları, desteklenen bir destek telefon görüşmesi sırasında uygulamayı sistemlerine yüklemeleri için kandırması.

GTIG, tehdit aktörlerinin etkinliği gizlemek için Salesforce verilerini tüketirken Mullvad VPN IP’lerini kullandığını bildirdi.

Google, saldırıların Okta’yı taklit eden kimlik avı sayfaları kullandığını ve onları “com” ile ilişkili tehdit aktörlerine bağladığını söylüyor.

Veriler çalındığında, tehdit aktörleri sonunda şirketi verileri sızdırmamak için bir fidye ödemeye zorlamaya çalışacaktır. Google, bu gasp taleplerinin, ünlü Shinyhunters gasp grubundan olduğunu iddia ederek aylar geçebileceğini söylüyor.

Google, “Bazı durumlarda, ilk UNC6040 saldırı faaliyetinden birkaç ay sonra gasp faaliyetleri gözlemlenmedi, bu da UNC6040’ın çalınan verilere erişimi para kazanan ikinci bir tehdit oyuncusu ile ortaklık kurduğunu gösterebilir.”

Diyerek şöyle devam etti: “Bu gasp denemeleri sırasında aktör, muhtemelen kurbanları üzerindeki baskıyı arttırmak için bir yöntem olarak tanınmış hack grubu Shinyhunters ile ilişkilendirmeyi iddia etti.”

Google, “API etkinleştirilmiş” izinlerin kısıtlanmasını, uygulama kurulum yetkisinin sınırlandırılmasını ve Mullvad gibi ticari VPN’lerden erişimi engellemeyi önerir.

Salesforce’un sosyal mühendislik saldırılarından nasıl korunacağı hakkında daha fazla bilgi burada bulunmaktadır.

Manuel yama modası geçmiş. Yavaş, hataya eğilimli ve ölçeklenmesi zor.

Eski yöntemlerin neden yetersiz kaldığını görmek için 4 Haziran’da Kandji + Tines’e katılın. Modern ekiplerin otomasyonu nasıl daha hızlı yama, riski kesmek, uyumlu kalmak ve karmaşık komut dosyalarını atlamak için otomasyonu nasıl kullandığına dair gerçek dünya örneklerine bakın.