Açık kaynaklı forum yazılımı vbulletin’i etkileyen iki kritik güvenlik açıklaması keşfedildi ve bir tanesinin vahşi doğada aktif olarak sömürüldüğü doğrulandı.

CVE-2025-4827 ve CVE-2025-48828 altında izlenen ve kritik (sırasıyla CVSS v3 skoru: 10.0 ve 9.0), bir API yöntemi çağrısı ve Template motor istismar kusurları yoluyla bir uzaktan kod yürütme (RCE).

Platform PHP 8.1 veya üstünde çalıştığında Vbulletin sürümlerini 5.0.0 ila 5.7.5 ve 6.0.0 ila 6.0.3 ile 6.0.3 ile etkiler.

Güvenlik açıkları, 6* serbest bırakma şubesinin tüm sürümleri için Yama Seviye 1’in yayınlanmasıyla geçen yıl sessizce yamalanmıştı.

Kamu POC ve Aktif Sömürü

İki konu, 23 Mayıs 2025’te, blogunda ayrıntılı bir teknik yazı ile nasıl kullanılacağını açıklayan güvenlik araştırmacısı Egidio Romano (EGIX) tarafından keşfedildi.

Araştırmacı, Vbulletin’in PHP’nin PHP 8.1’de tanıtılan davranışsal değişiklikler nedeniyle PHP’nin yansıma API’sını kötüye kullanmasında yattığını gösterdi, bu da korunan yöntemlerin açık erişilebilirlik ayarlamaları olmadan çağrılmasına izin verdi.

Güvenlik açığı zinciri, hazırlanmış URL’ler ve Vbulletin’in şablon motorundaki şablon koşullarının kötüye kullanılması yoluyla korunan yöntemleri çağırma yeteneğinde yatmaktadır.

Savunmasız ‘ReplaceAdtemplate’ yöntemini kullanarak hazırlanmış şablon kodu enjekte ederek, saldırganlar PHP değişken işlev çağrıları gibi hileler kullanarak “güvenli olmayan işlev” filtrelerini atlar.

Bu, temel sunucuda tamamen uzaktan uzak, kime doğrulanmamış kod yürütme ile sonuçlanır-saldırganların kabuk erişimi Web sunucusu kullanıcısı olarak (örneğin Linux’ta www-data) etkili bir şekilde verilir.

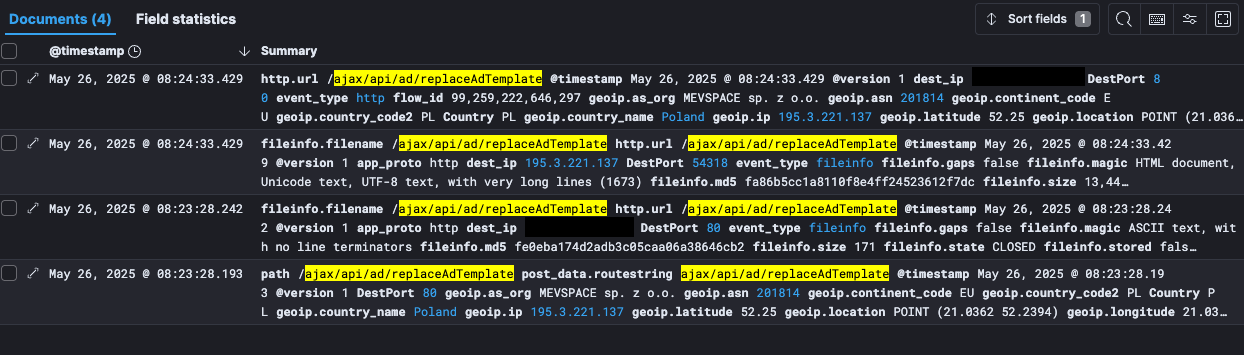

26 Mayıs’ta güvenlik araştırmacısı Ryan Dewhurst, savunmasız ‘AJAX/API/AD/ReplaceAdtemplate’ uç noktasına talep gösteren Honeypot günlüklerinde sömürü girişimleri gördüğünü bildirdi.

Kaynak: Blog.kevintel.com

Dewhurst, saldırganlardan birini Polonya’ya kadar takip etti ve Sistem komutlarını yürütmek için PHP backroors’u dağıtma girişimlerini gördü.

Araştırmacı, 24 Mayıs 2025’ten beri kusur için çekirdek şablonları mevcut olmasına rağmen, saldırıların daha önce Romano tarafından yayınlanan istismardan yararlandığını belirtti.

Dewhurst’un sadece CVE-2025-48827 için sömürü girişimlerini gözlemlediğini açıklığa kavuşturmak önemlidir, ancak bu büyük olasılıkla, saldırganların tam RCE’ye başarılı bir şekilde zincirlediğine dair bir kanıt yoktur.

Vbulletin sorunları

Vbulletin, küresel olarak binlerce çevrimiçi topluluğa güç veren en yaygın kullanılan ticari PHP/MySQL tabanlı forum platformlarından biridir.

Mobil API’ler ve Ajax arayüzleri dahil modüler tasarımı onu karmaşık ve esnek bir platform haline getiriyor. Bununla birlikte, geniş bir saldırı yüzeyini de ortaya çıkarır.

Geçmişte, bilgisayar korsanları popüler forumları ihlal etmek ve çok sayıda kullanıcının hassas verilerini çalmak için platformda ciddi kusurlardan yararlandı.

Forum yöneticilerine, Vbulletin kurulumu için güvenlik güncellemelerini uygulamaları veya söz konusu kusurlardan etkilenmeyen en son sürüm 6.1.1 sürümüne geçmeleri önerilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.