İlk enfeksiyon için USB cihazlarını kullanan finansal motivasyona sahip bir tehdit aktörünün, görünüşte zararsız içeriğe yerleştirilmiş kodlanmış verileri barındırmak için GitHub, Vimeo ve Ars Technica gibi meşru çevrimiçi platformları kötüye kullandığı tespit edildi.

Saldırganlar bu verileri göz önünde saklıyor ve bunları teknoloji haber sitelerindeki forum kullanıcı profillerine veya medya barındırma platformlarındaki video açıklamalarına yerleştiriyor.

Bu veriler, yalnızca metin dizeleri olduğundan, bu web sayfalarını ziyaret eden kullanıcılar için herhangi bir risk oluşturmaz. Ancak kampanyanın saldırı zincirine entegre edildiklerinde, saldırılarda kötü amaçlı yazılımların indirilmesi ve çalıştırılmasında çok önemli rol oynuyorlar.

Bu kampanyadan sorumlu bilgisayar korsanları, Mandiant tarafından UNC4990 olarak takip ediliyor ve 2020’den beri aktif olarak çoğunlukla İtalya’daki kullanıcıları hedefliyor.

İstemsiz yük barındırma

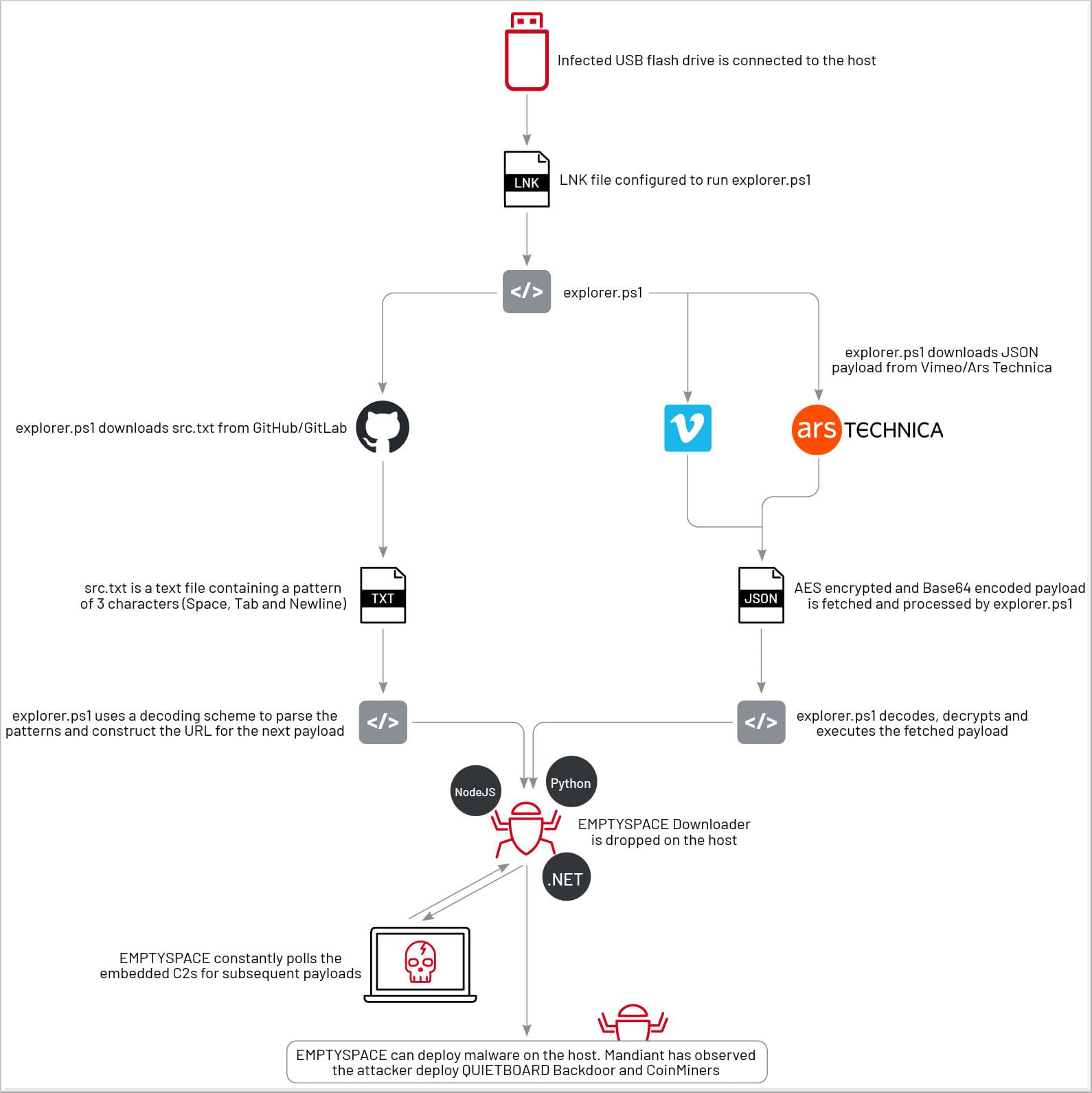

Saldırı, kurbanların USB sürücüsündeki kötü amaçlı bir LNK kısayol dosyasına çift tıklamasıyla başlıyor. Kötü amaçlı USB cihazlarının, saldırı zincirini başlatmak için hedeflenen kurbanlara nasıl ulaştığı bilinmiyor.

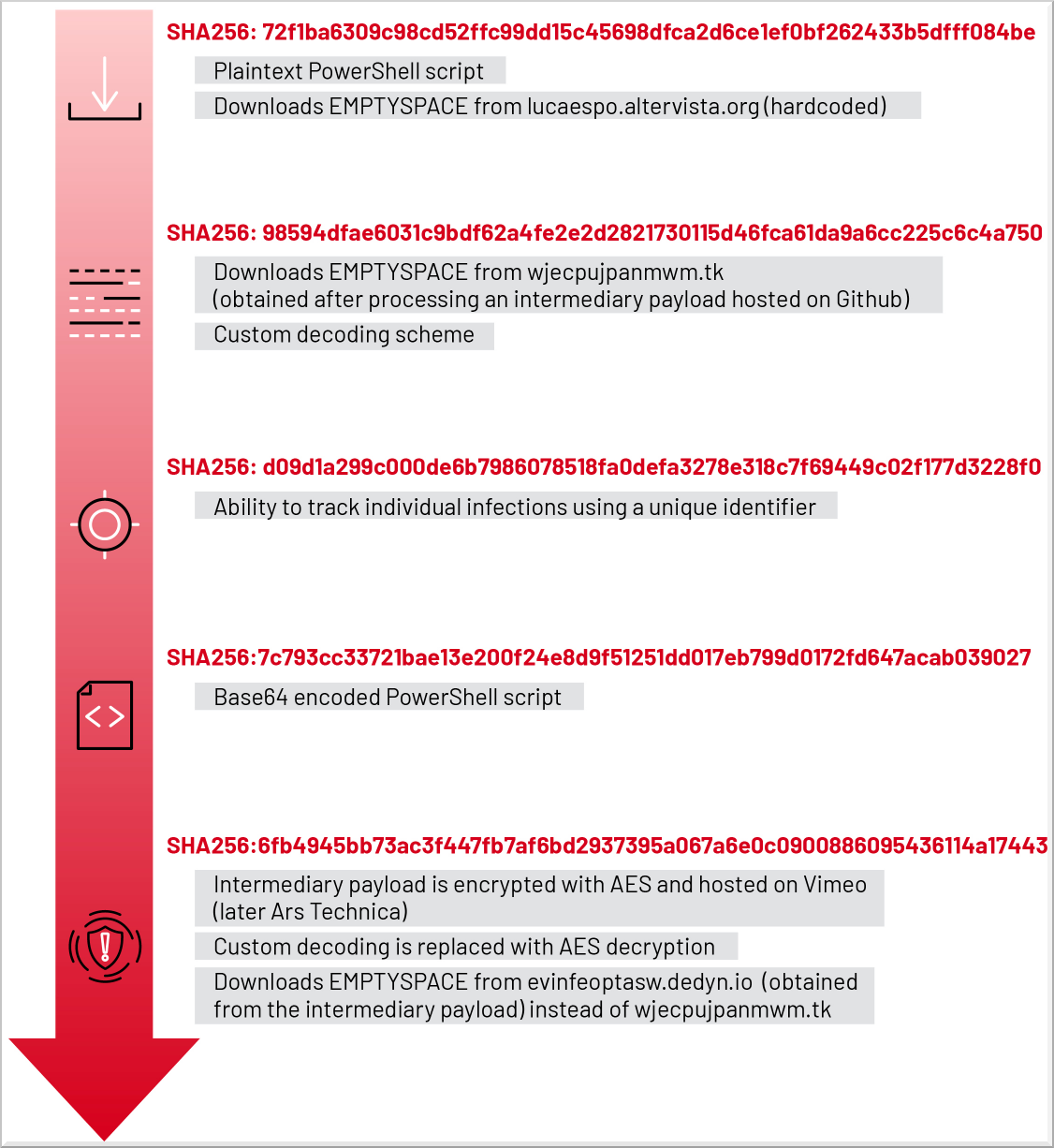

Kısayol başlatıldığında, bir PowerShell betiği explorer.ps1’i çalıştırır ve bu da ‘EMPTYSPACE’ adlı kötü amaçlı yazılım indiricisini indirip yüklemek için kullanılan bir URL’nin kodunu çözen bir ara veri indirir.

Bu ara yükler, bir sonraki veriyi indirmek için kodu bir URL’ye dönüştüren metin dizeleridir: EMPTYSPACE.

UNC4990, başlangıçta GitHub ve GitLab’daki kodlanmış metin dosyalarını kullanarak ve daha sonra Base64 kodlu ve AES şifreli dize yüklerini barındırmak için Vimeo ve Ars Technica’yı kötüye kullanmaya geçerek, ara yükleri barındırmak için çeşitli yaklaşımlar denedi.

Mandiant, saldırganların bu sitelerdeki bir güvenlik açığından yararlanmadıklarını, yalnızca Ars Technica forum profilindeki Hakkında sayfası veya Vimeo video açıklaması gibi normal site özelliklerini kullandıklarını ve gizlenmiş yükü şüphe yaratmadan gizlice barındırdıklarını belirtiyor.

.png)

Kaynak: Mandiant

Ayrıca bu veriler, yalnızca zararsız metin dizeleri olduğundan kötüye kullanılan sitelerin ziyaretçilerini doğrudan tehdit etmiyor ve Mandiant tarafından belgelenen tüm vakalar artık etkilenen aracı platformlardan kaldırıldı.

Verileri meşru ve saygın platformlarda barındırmanın avantajı, güvenlik sistemleri tarafından bunlara güvenilmesi ve şüpheli olarak işaretlenme olasılığının azaltılmasıdır.

Üstelik tehdit aktörleri bu platformların güçlü içerik dağıtım ağlarından faydalanıyor ve yayından kaldırmalara karşı dayanıklılığın keyfini çıkarıyor.

Yükleri meşru içeriğe yerleştirmek ve bunu yüksek hacimli meşru trafikle karıştırmak, kötü amaçlı kodun tespit edilmesini ve kaldırılmasını daha da zorlaştırır.

O zaman bile, saldırganlar bunu herkese açık olarak görüntülenebilen yorumları veya profilleri destekleyen farklı bir platforma kolayca yeniden sunabilirler.

Kaynak: Mandiant

Sessiz Tahta Yükleniyor

PowerShell betiği, meşru sitelerden getirilen ara yükün kodunu çözer, şifresini çözer ve çalıştırır ve kampanyanın komuta ve kontrol (C2) sunucusuyla iletişim kuran EMPTYSPACE’i etkilenen sisteme bırakır.

Kaynak: Mandiant

Saldırının sonraki aşamalarında EMPTYSPACE, ‘QUIETBOARD’ adlı bir arka kapının yanı sıra Monero, Ethereum, Dogecoin ve Bitcoin madenciliği yapan kripto para madencilerini de indiriyor.

Bu kampanyaya bağlı cüzdan adresleri, gizli Monero hariç 55.000 doları aşan bir kâr elde etti.

QUIETBOARD, UNC4990 tarafından kullanılan, aşağıdakiler de dahil olmak üzere çok çeşitli yetenekler sunan gelişmiş, çok bileşenli bir arka kapıdır:

- C2 sunucusundan alınan komutları veya komut dosyalarını yürütme

- C2’den alınan Python kodunu çalıştırma

- Kripto para hırsızlığı için pano içeriğini değiştirme

- Kötü amaçlı yazılımları diğer sistemlere yaymak için USB/çıkarılabilir sürücülere virüs bulaştırmak

- Bilgi hırsızlığı için ekran görüntüleri yakalama

- Ayrıntılı sistem ve ağ bilgilerinin toplanması

- Enfekte sistemin coğrafi konumunun belirlenmesi

QUIETBOARD ayrıca sistemin yeniden başlatılması sırasında kalıcılık sağlar ve ekstra modüller aracılığıyla dinamik olarak yeni işlevler eklenmesini destekler.

Mandiant, UNC4990’ın saldırı zinciri için en uygun yolları keşfetmek ve metodolojilerini geliştirmek amacıyla kampanyalarıyla deneyler yapmayı ne kadar sevdiğini vurgulayarak sözlerini bitiriyor.

Görünüşte basit önleme tedbirlerine rağmen, USB tabanlı kötü amaçlı yazılımlar önemli bir tehdit oluşturmaya ve siber suçlulara etkili bir yayılma aracı olarak hizmet etmeye devam ediyor.

Ara veri yüklerini yerleştirmek için meşru siteleri kötüye kullanma taktiğine gelince, bu, tehditlerin beklenmedik, görünüşte zararsız yerlerde gizlenebileceğini ve geleneksel güvenlik paradigmalarına meydan okuyabileceğini gösteriyor.