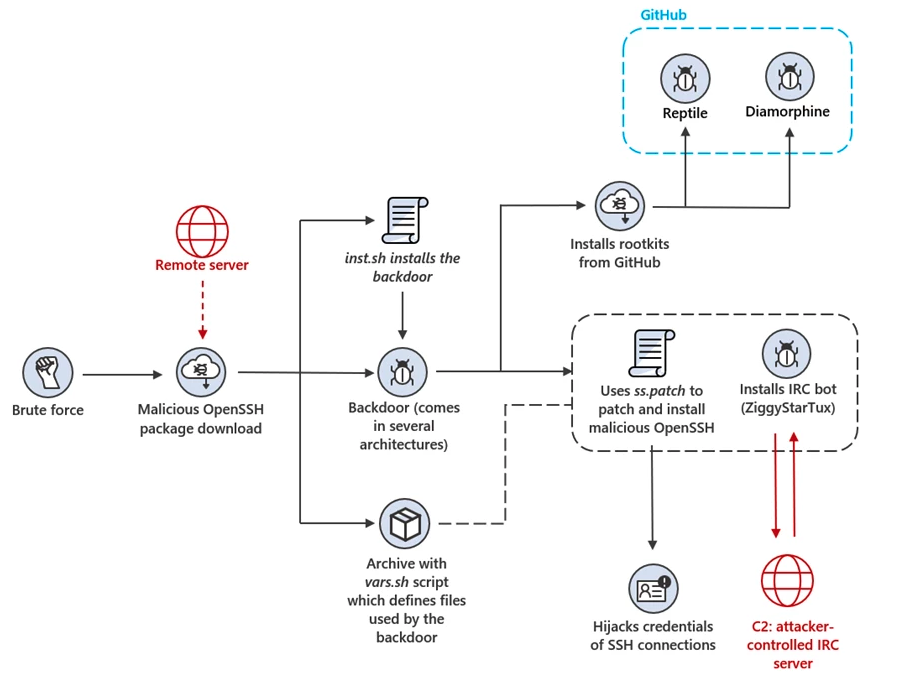

Microsoft, İnternet’e açık Linux ve Nesnelerin İnterneti (IoT) cihazlarının yakın zamanda gözlemlenen bir cryptojacking kampanyasının parçası olarak kaba kuvvet saldırılarında ele geçirildiğini söylüyor.

Saldırganlar, bir sisteme erişim sağladıktan sonra, güvenliği ihlal edilmiş cihazlara arka kapı açmalarına ve kalıcılığı sürdürmek için SSH kimlik bilgilerini çalmalarına yardımcı olan, truva atı haline getirilmiş bir OpenSSH paketi dağıtır.

Microsoft, “Yamalar, ister istemci ister sunucu olsun, cihazın SSH bağlantılarının şifrelerini ve anahtarlarını engelleyen kancalar kurar” dedi.

“Ayrıca yamalar, SSH üzerinden kök oturum açmayı mümkün kılıyor ve özel bir parola ile ayırt edilen tehdit aktörlerinin SSH oturumlarının günlüğe kaydedilmesini engelleyerek davetsiz misafirin varlığını gizliyor.”

Trojenleştirilmiş OpenSSH ikili dosyasıyla aynı anda dağıtılan arka kapı kabuk betiği, kalıcı SSH erişimi için yetkili_keys dosyasına iki genel anahtar ekleyecektir.

Ayrıca, tehdit aktörlerinin saldırıya uğramış sistemlerdeki kötü niyetli etkinliği gizlemek için sistem bilgilerini toplamasına ve Reptile ve Diamorphine açık kaynaklı LKM rootkit’lerini yüklemesine olanak tanır.

Tehdit aktörleri, trafiği operasyonun cryptojacking rakipleri tarafından kullanılan ana bilgisayarlara ve IP’lere düşürmek için yeni iptables kuralları ve /etc/hosts’a girişler ekleyerek diğer madencileri ortadan kaldırmak için de arka kapıyı kullanır.

Microsoft, “Ayrıca madenci işlemlerini ve dosyalarını adlarına göre tanımlar ve bunları sonlandırır veya bunlara erişimi engeller ve diğer düşmanlar tarafından yetkili_anahtarlarda yapılandırılan SSH erişimini kaldırır” dedi.

Saldırıda konuşlandırılan ZiggyStarTux açık kaynaklı IRC botunun bir sürümü, dağıtılmış hizmet reddi (DDoS) yetenekleriyle birlikte gelir ve operatörlerin bash komutlarını yürütmesine izin verir.

Arka kapı kötü amaçlı yazılımı, güvenliği ihlal edilmiş sistemlerde kalıcılığını sağlamak için birden çok teknik kullanır, ikili dosyayı çeşitli disk konumlarında çoğaltır ve düzenli olarak yürütmek için cron işleri oluşturur.

Ek olarak, /etc/systemd/system/network-check.service konumunda hizmet dosyasını yapılandırarak ZiggyStarTux’u bir sistemd hizmeti olarak kaydeder.

ZiggyStarTux botları ve IRC sunucuları arasındaki C2 iletişim trafiği, saldırganın altyapısında barındırılan meşru bir Güneydoğu Asya finans kuruluşuna ait bir alt alan adı kullanılarak kamufle edilir.

Microsoft, kampanyayı araştırırken, botlara, saldırıya uğramış cihazın alt ağındaki her canlı ana bilgisayarı kaba kuvvetle zorlamak ve truva atı uygulanan OpenSSH paketini kullanan tüm savunmasız sistemlere arka kapı açmak için ek kabuk betikleri indirmeleri ve yürütmeleri talimatı verildiğini gördü.

Saldırganların kurbanın ağı içinde yatay hareket ettikten sonra nihai hedefi, kripto madenciliği için tasarlanmış Linux tabanlı Hiveon OS sistemlerini hedef alan kötü amaçlı madencilik yazılımı yüklemek gibi görünüyor.

Microsoft, “OpenSSH’nin değiştirilmiş sürümü, yasal bir OpenSSH sunucusunun görünümünü ve davranışını taklit eder ve bu nedenle, diğer kötü amaçlı dosyalardan daha büyük bir tespit zorluğu oluşturabilir.” Dedi.

“Yamalı OpenSSH, tehdit aktörlerinin ek cihazlara erişmesine ve bu cihazları tehlikeye atmasına da olanak sağlayabilir. Bu tür bir saldırı, açığa çıkan cihazlara sızmaya ve onları kontrol etmeye çalışan düşmanların tekniklerini ve kararlılığını gösterir.”