“Dragon Breath”, “Golden Eye Dog” veya “APT-Q-27” olarak bilinen bir APT bilgisayar korsanlığı grubu, tespitten kaçmak için klasik DLL yandan yükleme tekniğinin birkaç karmaşık varyasyonunu kullanma konusunda yeni bir trend gösteriyor.

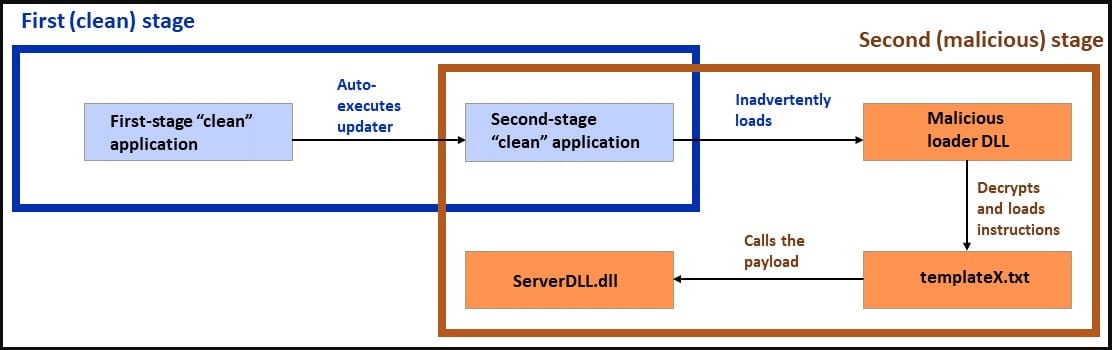

Bu saldırı varyasyonları, temiz bir uygulamadan, çoğunlukla Telegram’dan yararlanan, ikinci aşama bir yükü yandan yükleyen, bazen de temiz olan ve ardından kötü amaçlı bir kötü amaçlı yazılım yükleyici DLL’sini yandan yükleyen bir başlangıç vektörüyle başlar.

Kurbanların cazibesi, Çin’deki insanlar için yerelleştirildiği varsayılan Android, iOS veya Windows için truva atı haline getirilmiş Telegram, LetsVPN veya WhatsApp uygulamalarıdır. Trojenleştirilmiş uygulamaların BlackSEO veya kötü amaçlı reklamcılık kullanılarak tanıtıldığına inanılıyor.

Tehdit aktörünün son saldırılarını takip eden Sophos analistlerine göre, bu kampanyanın hedef kitlesi Çin, Japonya, Tayvan, Singapur, Hong Kong ve Filipinler’deki Çince konuşan Windows kullanıcılarına odaklanıyor.

Çift DLL yandan yükleme

DLL yandan yükleme, Windows’un bir uygulama için gereken DLL (Dinamik Bağlantı Kitaplığı) dosyalarını güvenli olmayan şekilde yüklemesinden yararlanarak 2010’dan beri saldırganlar tarafından kullanılan bir tekniktir.

Saldırgan, bir uygulamanın dizinine yasal, gerekli DLL ile aynı ada sahip kötü amaçlı bir DLL yerleştirir. Kullanıcı yürütülebilir dosyayı başlattığında, Windows yerel kötü amaçlı DLL’ye sistem klasörlerindekine göre öncelik verir.

Saldırganın DLL’si, bu aşamada yüklenen, onu yükleyen güvenilir, imzalı uygulamadan yararlanarak ana bilgisayarda saldırgana ayrıcalıklar veren veya komutlar çalıştıran kötü amaçlı kod içerir.

Bu kampanyada kurbanlar, sistemdeki bileşenleri bırakan ve bir masaüstü kısayolu ve bir sistem başlatma girişi oluşturan söz konusu uygulamaların yükleyicisini çalıştırır.

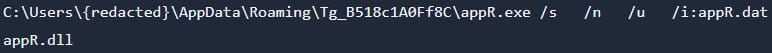

Kurban, uygulamayı başlatmak yerine beklenen ilk adım olan yeni oluşturulan masaüstü kısayolunu başlatmaya çalışırsa, sistemde aşağıdaki komut yürütülür.

Komut, ‘scrobj.dll’nin (‘appR.dll’) yeniden adlandırılmış bir sürümünü yürütmek için ‘regsvr32.exe’nin (‘appR.exe’) yeniden adlandırılmış bir sürümünü çalıştırır ve DAT dosyasını (‘appR.dat’) şu şekilde sağlar: giriş yapın. DAT, komut dosyası yürütme altyapısı kitaplığı (‘appR.dll’) tarafından yürütülecek JavaScript kodunu içerir.

JavaScript kodu, arka planda çeşitli yandan yükleme bileşenlerini kurarken ön planda Telegram uygulaması kullanıcı arayüzünü başlatır.

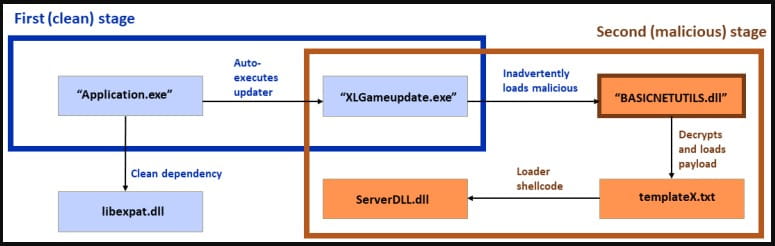

Daha sonra yükleyici, ara saldırı aşaması olarak ikinci bir temiz uygulamayı yüklemek için temiz bir bağımlılık (‘libexpat.dll’) kullanarak ikinci aşama bir uygulama yükler.

Saldırının bir varyasyonunda, temiz uygulama “XLGame.exe”, “Application.exe” olarak yeniden adlandırıldı ve ikinci aşama yükleyici de Beijing Baidu Netcom Science and Technology Co., Ltd. tarafından imzalanmış temiz bir yürütülebilir dosyadır.

Başka bir varyasyonda, ikinci aşama temiz yükleyici, dijital olarak imzalanmamış “KingdomTwoCrowns.exe”dir ve Sophos, yürütme zincirini gizlemenin yanı sıra bunun ne gibi avantajlar sunduğunu belirleyememiştir.

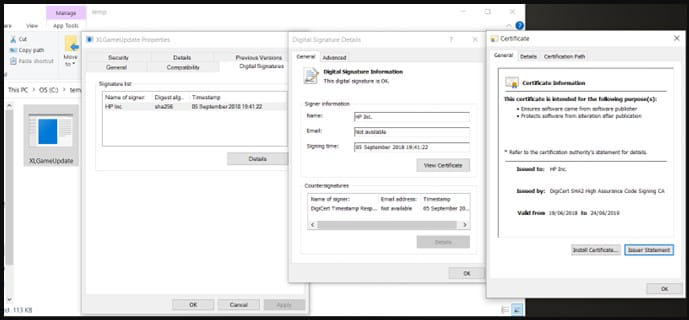

Saldırının üçüncü bir varyasyonunda, ikinci aşama yükleyici, HP Inc. tarafından dijital olarak imzalanmış temiz yürütülebilir “d3dim9.exe”dir.

Bu “çift DLL yandan yükleme” tekniği, kaçınma, karartma ve kalıcılık sağlayarak savunucuların belirli saldırı modellerine uyum sağlamasını ve ağlarını etkili bir şekilde korumasını zorlaştırır.

son yük

Gözlemlenen tüm saldırı varyasyonlarında, nihai yük DLL’sinin şifresi bir txt dosyasından (‘templateX.txt’) çözülür ve sistemde yürütülür.

Bu yük, sistemin yeniden başlatılması, kayıt defteri anahtarının değiştirilmesi, dosyaların getirilmesi, pano içeriğinin çalınması, gizli bir CMD penceresinde komutların yürütülmesi ve daha fazlası gibi çeşitli komutları destekleyen bir arka kapıdır.

Arka kapı ayrıca kurbanlardan dijital varlıkları çalmayı amaçlayan MetaMask kripto para cüzdanı Chrome uzantısını da hedefliyor.

Özetle, DLL yandan yükleme, bilgisayar korsanları için etkili bir saldırı yöntemi olmaya devam ediyor ve Microsoft ile geliştiricilerin on yılı aşkın süredir çözemediği bir yöntem.

En son APT-Q-27 saldırısında analistler, izlemesi zor olan DLL yandan yükleme varyasyonlarını gözlemlediler; dolayısıyla daha gizli bir enfeksiyon zinciri elde ederler.