Bilgisayar korsanları, daha önce CentOS Web Paneli olarak bilinen sunucuları yönetmek için bir araç olan Control Web Panel’de (CWP) yakın zamanda yamalanan kritik bir güvenlik açığından aktif olarak yararlanıyor.

Güvenlik sorunu CVE-2022-44877 olarak tanımlandı ve bir saldırganın kimlik doğrulaması olmadan uzaktan kod yürütmesine izin verdiği için 10 üzerinden 9,8 kritik önem puanı aldı.

Açıktan yararlanma kodu hazır

3 Ocak’ta araştırmacı Numan Türle Geçen yıl Ekim ayı civarında sorunu bildiren Gais Cyber Security’de bir kavram kanıtı (PoC) istismarı ve nasıl çalıştığını gösteren bir video yayınladı.

Üç gün sonra güvenlik araştırmacıları, bilgisayar korsanlarının yama uygulanmamış sistemlere uzaktan erişim elde etmek ve daha savunmasız makineler bulmak için açıktan yararlandığını fark etti.

Panelin önceki sürümlerini etkileyen CVE-2022-44877’yi düzeltmek için CWP sürüm 0.9.8.1147, 25 Ekim 2022’de yayınlandı.

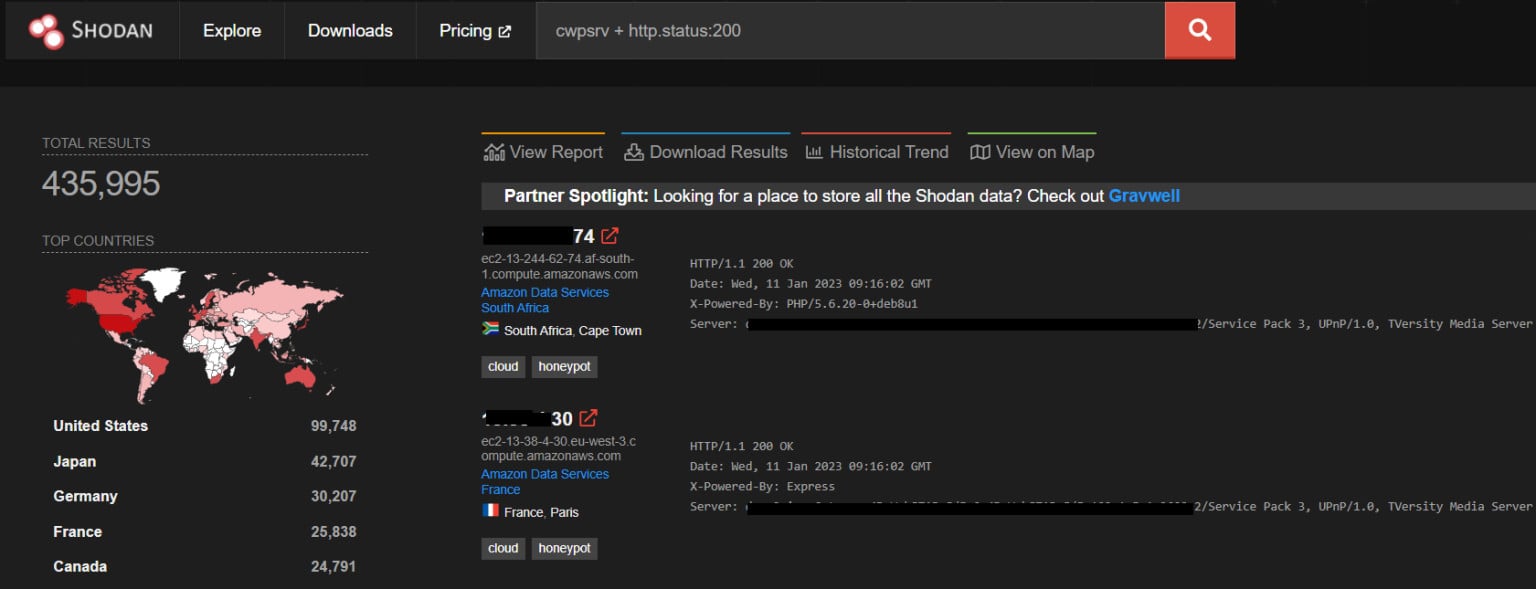

Shodan platformunda CWP sunucuları için arama yapan ve internet üzerinden erişilebilen 400.000’den fazla CWP örneği bulan CloudSek, PoC istismar kodunun teknik bir analizine sahiptir.

kaynak: CloudSek

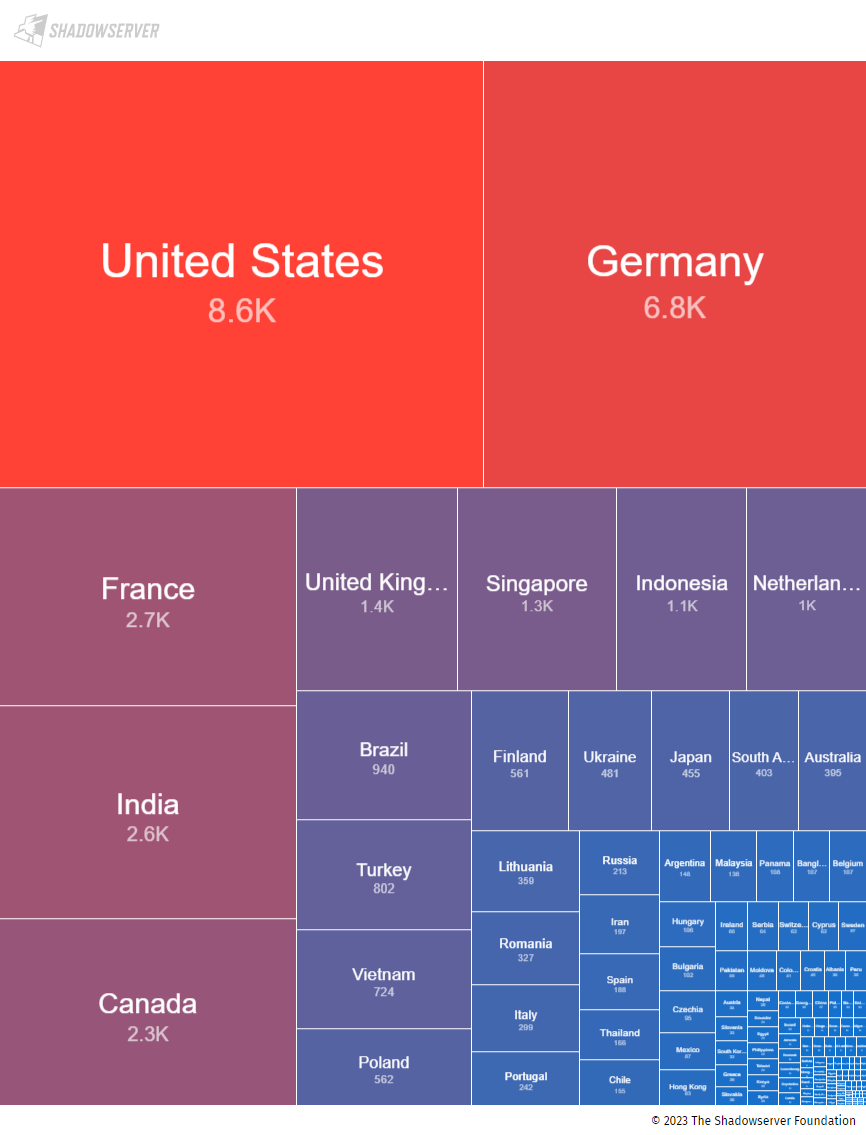

Güvenlik açığından yararlanıldığını gözlemleyen Shadowserver Foundation’daki araştırmacılar, taramalarının her gün yaklaşık 38.000 CWP örneği gördüğünü belirtiyor.

Bu rakam savunmasız makineleri değil, platformun gördüğü nüfusu temsil ediyor.

kaynak: Shadowserver Vakfı

tarafından kaydedilen kötü amaçlı etkinlik gölge sunucusu ve BleepingComputer ile paylaşıldığında, saldırganların savunmasız ana bilgisayarlar bulduklarını ve makineyle etkileşim için bir terminal oluşturmak üzere CVE-2022-44877’yi kullandıklarını ortaya çıkardı.

Bazı saldırılarda, bilgisayar korsanları açıktan yararlanmayı ters bir kabuk başlatmak için kullanıyor. Kodlanmış yükler, saldırganın makinesini çağıran ve Python pty Modülünü kullanarak savunmasız ana bilgisayarda bir terminal oluşturan Python komutlarına dönüşür.

Diğer saldırılar yalnızca savunmasız makineleri belirlemeye çalışıyordu. Bu taramaların araştırmacılar tarafından mı yoksa daha sonraki bir tarihte ihlal edecek makineler bulmak isteyen tehdit aktörleri tarafından mı yürütüldüğü açık değil.

Görünüşe göre tüm bu suistimal girişimleri, Numan Türle’nin orijinal halka açık PoC’sine dayanıyor ve saldırganın ihtiyaçlarına göre biraz değiştirilmiş.

Araştırma şirketi GreyNoise ayrıca Amerika Birleşik Devletleri, Tayland ve Hollanda’daki IP adreslerinden yama uygulanmamış CWP ana bilgisayarlarına yapılan birkaç saldırı gözlemledi.

CVE-2022-44877’den yararlanmak kolaydır ve açıktan yararlanma kodu zaten herkese açık olduğundan, bilgisayar korsanlarının tek yapması gereken savunmasız hedefler bulmaktır, bu basit bir görevdir.

Yöneticiler derhal harekete geçmeli ve CWP’yi mevcut olan en son sürüme güncellemelidir; şu anda 1 Aralık 2022’de yayınlanan 0.9.8.1148’dir.