HTTPSnoop ve PipeSnoop adlı yeni kötü amaçlı yazılımlar, Orta Doğu’daki telekomünikasyon hizmet sağlayıcılarına yönelik siber saldırılarda kullanılıyor ve tehdit aktörlerinin virüslü cihazlarda uzaktan komut yürütmesine olanak tanıyor.

HTTPSnoop kötü amaçlı yazılımı, belirli HTTP(S) URL’lerine dayalı olarak etkilenen uç noktadaki içeriği yürütmek için Windows HTTP çekirdek sürücüleri ve cihazlarıyla arayüz oluşturur ve PipeSnoop, adlandırılmış bir kanaldan rastgele kabuk kodunu kabul eder ve yürütür.

Cisco Talos tarafından hazırlanan bir rapora göre, iki implant ‘ShroudedSnooper’ adı verilen aynı izinsiz giriş setine ait ancak sızma düzeyi açısından farklı operasyonel hedeflere hizmet ediyor.

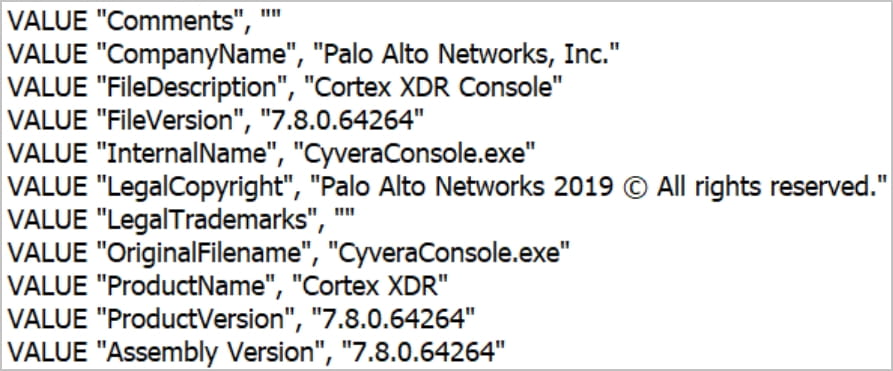

Her iki implant da tespit edilmekten kaçınmak için Palo Alto Networks Cortex XDR ürününün güvenlik bileşenleri olarak gizleniyor.

HTTPSnoop

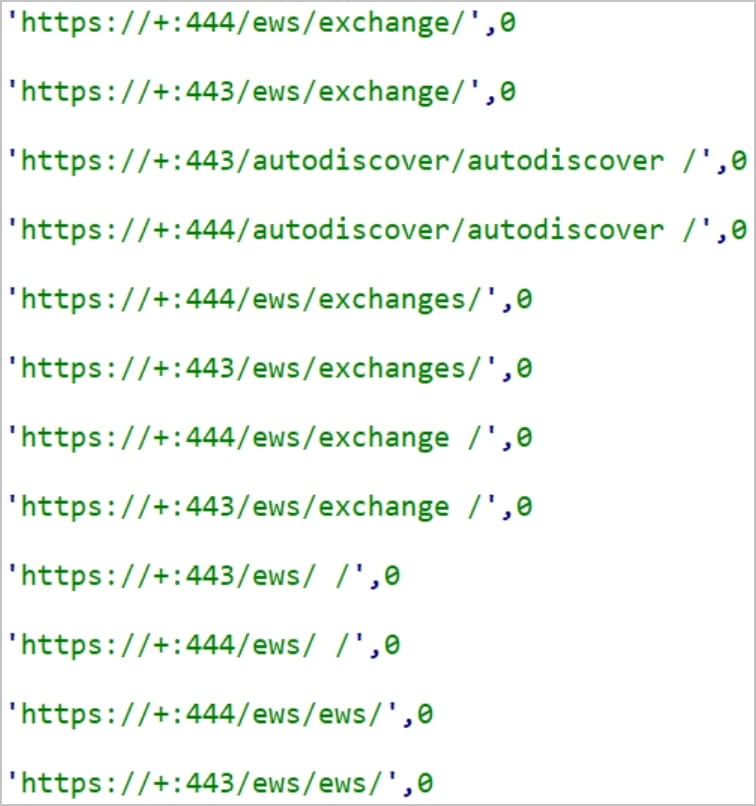

HTTPSnoop, virüs bulaşmış bir cihazdaki belirli URL’ler için HTTP(S) trafiğini izlemek amacıyla düşük düzeyli Windows API’lerini kullanır. Kötü amaçlı yazılım, tespit edildiğinde bu URL’lerden gelen base64 kodlu verilerin kodunu çözecek ve bunu tehlikeye atılan ana bilgisayarda kabuk kodu olarak çalıştıracaktır.

DLL ele geçirme yoluyla hedef sistemde etkinleşen implant iki bileşenden oluşuyor: çekirdek çağrıları ve yapılandırması aracılığıyla bir arka kapı web sunucusu kuran 2. aşama kabuk kodu.

HTTPSnoop, gelen HTTP isteklerini bekleyen ve varışta geçerli verileri işleyen bir dinleme döngüsü oluşturur; aksi halde bir HTTP 302 yönlendirmesi döndürür.

Alınan kabuk kodunun şifresi çözülür ve yürütülür ve yürütme sonucu, saldırganlara base64 kodlu XOR kodlu blob’lar olarak döndürülür.

İmplant aynı zamanda sunucuda önceden yapılandırılmış URL’lerle URL çakışması olmamasını da sağlar.

Cisco, her biri farklı URL dinleme modellerini kullanan üç HTTPSnoop çeşidi gördü. İlki genel HTTP URL’si tabanlı istekleri, ikincisi Microsoft Exchange Web Hizmetini taklit eden URL’leri ve üçüncüsü OfficeCore’un LBS/OfficeTrack ve telefon uygulamalarını taklit eden URL’leri dinler.

Bu varyantlar 17 Nisan ile 29 Nisan 2023 tarihleri arasında örneklendi; en yenisi muhtemelen daha fazla gizlilik için dinlediği en az sayıda URL’ye sahipti.

Microsoft Exchange Web Hizmetleri ve OfficeTrack’teki meşru URL kalıplarını taklit etmek, kötü niyetli isteklerin zararsız trafikten neredeyse ayırt edilemeyecek hale gelmesine neden olur.

BoruSnoop

Cisco, Windows IPC (İşlemler Arası İletişim) hatları aracılığıyla ihlal edilen uç noktalarda kabuk kodu veri yüklerini yürüten bir arka kapı görevi gören PipeSnoop implantını ilk kez Mayıs 2023’te fark etti.

Analistler, halka açık sunucuları hedef alan HTTPSnoop’un aksine PipeSnoop’un güvenliği ihlal edilmiş ağların derinliklerindeki işlemler için daha uygun olduğunu belirtiyor.

Cisco ayrıca implantın kabuk kodunu sağlayan bir bileşene ihtiyacı olduğunu da belirtiyor. Ancak analistleri bunu tespit edemedi.

Telekomünikasyon hizmet sağlayıcıları, kritik altyapının işletilmesi ve son derece hassas bilgilerin ağlar aracılığıyla iletilmesindeki önemli rolleri nedeniyle sıklıkla devlet destekli tehdit aktörlerinin hedefi haline geliyor.

Telekomünikasyon kuruluşlarına yönelik devlet destekli saldırılarda son dönemde görülen artış, güvenlik önlemlerinin artırılmasına ve bunları korumak için uluslararası işbirliğine duyulan acil ihtiyacın altını çiziyor.