Bilgisayar korsanları, açıktaki TBK DVR (dijital video kaydı) cihazlarında yama uygulanmamış bir 2018 kimlik doğrulama atlama güvenlik açığından aktif olarak yararlanıyor.

DVR’ler, kameralar tarafından kaydedilen videoları kaydettikleri ve sakladıkları için güvenlik gözetim sistemlerinin ayrılmaz bir parçasıdır. TBK Vision’ın web sitesi, ürünlerinin bankalarda, devlet kuruluşlarında, perakende sektöründe ve daha fazlasında kullanıldığını iddia ediyor.

Bu DVR sunucuları, hassas güvenlik görüntülerini depolamak için kullanıldığından, kaydedilen videoya yetkisiz erişimi önlemek için genellikle dahili ağlarda bulunurlar. Ne yazık ki bu, onları kurumsal ağlara ilk erişim ve veri çalmak için istismar edebilen tehdit aktörleri için çekici kılıyor.

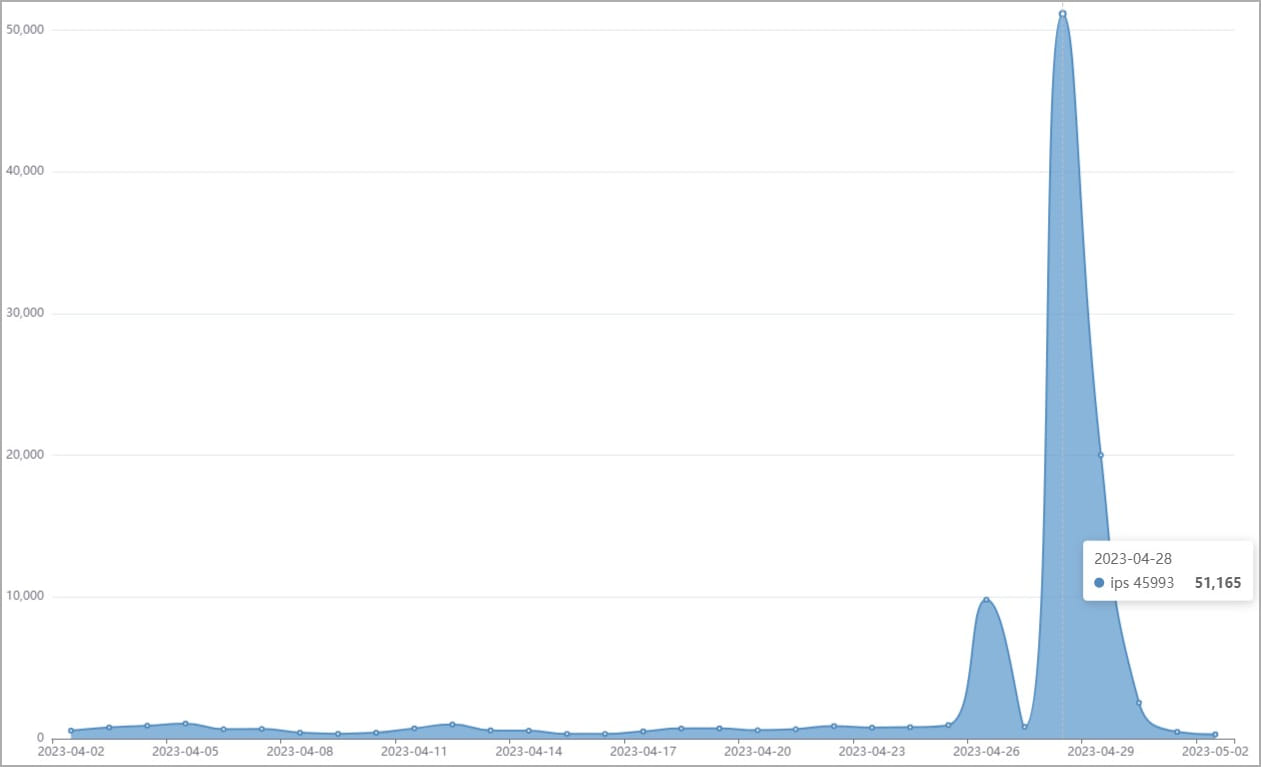

Fortinet’in FortiGard Labs’ı, tehdit aktörlerinin sunuculardaki bir güvenlik açığını hedeflemek için halka açık bir kavram kanıtı (PoC) istismarı kullanmasıyla birlikte, son zamanlarda TBK DVR cihazlarına yönelik bilgisayar korsanlığı girişimlerinde bir artış gördüğünü bildiriyor.

Güvenlik açığı, CVE-2018-9995 olarak izlenen kritik (CVSS v3: 9.8) bir kusurdur ve saldırganların cihazda kimlik doğrulamasını atlamasına ve etkilenen ağa erişmesine olanak tanır.

İstismar, kötü niyetli olarak hazırlanmış bir HTTP çerezi kullanır ve bu çereze savunmasız TBK DVR cihazları, JSON verileri biçimindeki yönetici kimlik bilgileriyle yanıt verir.

Fortinet tarafından yayınlanan bir salgın uyarısında, “Uzaktaki bir saldırgan, kimlik doğrulamasını atlamak ve yönetici ayrıcalıkları elde etmek için bu kusurdan yararlanabilir ve sonunda kamera video yayınlarına erişim sağlayabilir.”

Güvenlik açığı, TBK DVR4104 ve TBK DVR4216’yı ve bu modellerin Novo, CeNova, QSee, Pulnix, XVR 5’i 1 arada, Securus, Night OWL, DVR Login, HVR Login ve MDVR markaları altında satılan yeniden markalarını etkiliyor.

Fortinet’e göre, Nisan 2023 itibariyle, bu kusur kullanılarak TBK DVR cihazlarından yararlanmaya yönelik 50.000’den fazla girişimde bulunuldu.

Fortinet, “Farklı markalar altında sunulan on binlerce TBK DVR, herkese açık PoC kodu ve istismarı kolay bir sistemle, bu güvenlik açığını saldırganlar için kolay bir hedef haline getiriyor” diye açıklıyor.

“IPS tespitlerindeki son artış, ağ kamerası cihazlarının saldırganlar için popüler bir hedef olmaya devam ettiğini gösteriyor.”

Ne yazık ki Fortinet, CVE-2018-9995’e yönelik bir güvenlik güncellemesinden habersiz. Bu nedenle, yetkisiz erişimi önlemek için savunmasız gözetleme sistemlerinin yeni ve aktif olarak desteklenen modellerle değiştirilmesi veya internetten izole edilmesi önerilir.

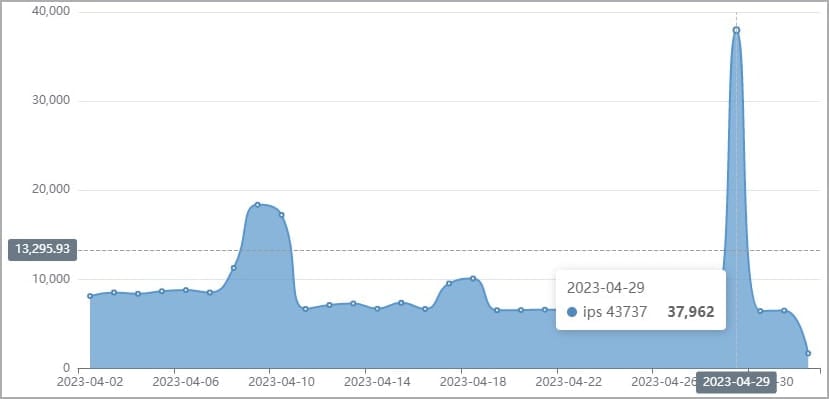

İstismar “salgını” yaşayan başka bir eski kusur, MVPower TV-7104HE ve TV-7108HE DVR’leri etkileyen ve saldırganların, kötü amaçlı HTTP istekleri.

Bu kusur, 2017’den beri vahşi ortamda aktif olarak sömürülüyor, ancak Fortinet son zamanlarda bu kusurdan yararlanan kötü niyetli etkinliklerin arttığına dair işaretler gördü. Bu durumda da satıcı güvenlik açığını gidermek için bir yama sağlamamıştır.