Ulusal Güvenlik Ajansı (NSA), Federal Soruşturma Bürosu (FBI) ve çeşitli ülkelerden Beş Göz (Beş Göz), Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından kısa süre önce yayınlanan bir rapor yazmak için bir araya geldi. .

Rapor, tehdit aktörlerinin yaygın olarak yararlandığı Ortak Güvenlik Açıkları ve Etkilenmeler (CVE’ler) hakkında kapsamlı bir anlayış sunmaktadır.

Araştırmaya göre tehdit aktörleri, yazılımları istismar etmek amacıyla son zamanlarda rapor edilenler yerine eskimiş yazılım güvenlik açıklarına güveniyor. Saldırıların çoğu, güvenlik güncellemeleri olmadığı için savunmasız olan, yama uygulanmamış, internete açık sistemlere yönelikti.

2022 Yılında Kullanılan Güvenlik Açıkları

2022’deki ilk kamuya açıklamalarından sonraki iki yıl içinde, tehdit aktörlerinin zaten bilinen güvenlik açıklarından yararlandığı keşfedildi. İstismar edilen güvenlik açıklarının çoğu, halkın erişebileceği Kavram Kanıtı (PoC) kodu içeriyordu.

Bununla birlikte, bu güvenlik açıklarının zamanında yamalanması, tehdit aktörü faaliyetlerini en aza indirecek ve bu da kötü niyetli aktörlerin daha fazla zaman alan bir prosedüre geçmesine neden olacaktır (yazılım tedarik zinciri işlemleri gerçekleştirmek veya sıfır gün açığı kullanmak gibi).

En Sık Kullanılan Kusurlar

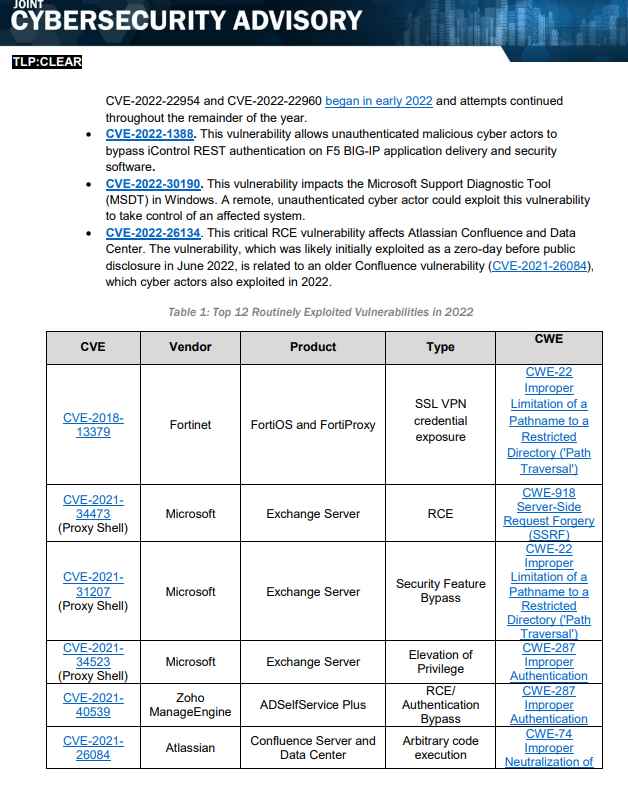

Fortinet SSL VPN’leri etkileyen bir güvenlik açığı olan CVE-2018-13379, 2022’de bu sorundan en çok yararlanmak için kullanılan güvenlik açığı oldu. Buna ek olarak, bu güvenlik açığı hem 2020 yılında hem de 2020’de en çok suistimal edilenlerden biri oldu. yıl 2021.

Bu güvenlik açığı pek çok işletme tarafından giderilmedi ve bu da düşman aktörlerin bundan faydalanması için ek alan bırakıyor.

Atlassian’ın CVE-2021-26084 (isteğe bağlı kodun yürütülmesine izin veren) ve CVE-2022-26134 (uzak kodun yürütülmesine izin veren) güvenlik açıklarının her ikisi de çoğunlukla 2022 yılında kullanıldı. Confluence Sunucusu ve Veri Merkezi her ikisinden de sorumludur.

2022’de CVE-2021-31207, CVE-2021-34473 ve CVE-2021-34523 gibi güvenlik açıkları düzenli olarak kullanıldı ve Microsoft Exchange e-posta sunucularında bulunabilirdi. Bir tehdit aktörü, toplu olarak ProxyShell olarak adlandırılan bu güvenlik açıklarından herhangi birini kullanırsa potansiyel olarak rastgele kod yürütebilir.

CVE-2022-22954 ve CVE-2022-22960, VMware ürünlerindeki tehdit aktörlerinin en çok yararlanmaya odaklandığı iki açıktı. Bu kusurlar, VMware Workspace ONE Access, Identity Manager ve diğer VMware ürünlerinde mevcuttu.

Bu kusurlar, Uzaktan Kod Yürütme (RCE), Ayrıcalık Yükseltme (PE) ve Kimlik Doğrulama olarak biliniyordu.

Ek olarak, Bilgisayar Güvenliği Endüstrisi Derneği (CISA), genellikle tehdit aktörleri tarafından istismar edilen ancak pek çok farklı kuruluş tarafından yama uygulanmayan 42 güvenlik açığının bir listesini kamuoyuna açıkladı.

Söz konusu ürünlerin kullanıcılarının, kendilerini kötü niyetli aktörler tarafından sömürülmesine karşı korumak için yazılımlarını en son yamalı sürüme güncellemeleri önemle tavsiye edilir.

Bir şirket içinde kurulu ve çalışır durumda olan en güncel yamaların ve yazılım sürümlerinin güncel bir kaydını tutmak, önerilen en iyi uygulamadır.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.