Fortinet, tehdit aktörlerinin, orijinal saldırı vektörü yamalandıktan sonra bile daha önce tehlikeye atılmış Fortigate VPN cihazlarına salt okunur erişimini sürdürmelerine yardımcı olan bir ilan sonrası tekniği kullandığı konusunda uyarıyor.

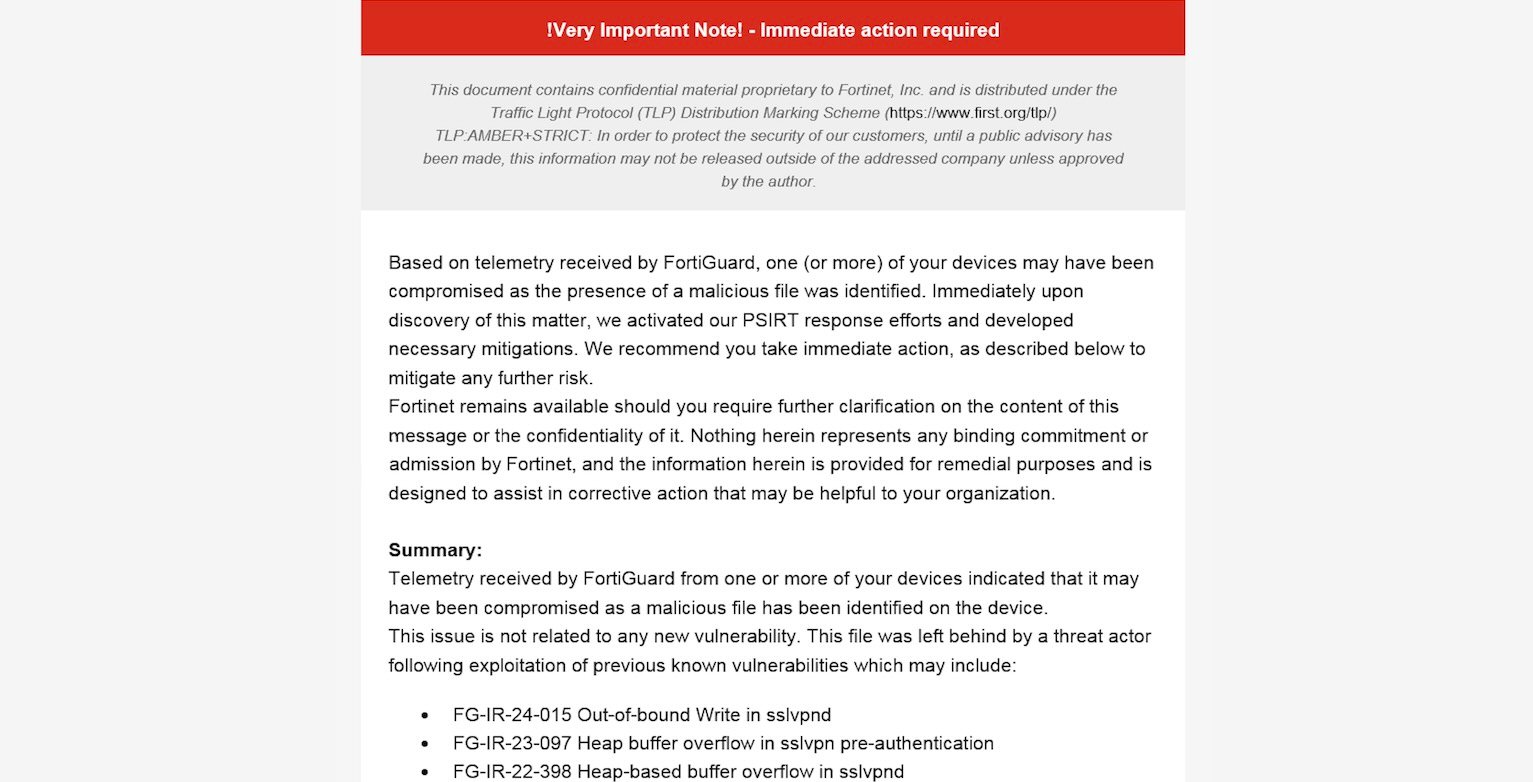

Bu haftanın başlarında Fortinet, müşterilere FortiGate/Fortios cihazlarının Fortiguard cihazlarından alınan telemetriye dayanarak tehlikeye atıldığını söyledi.

Bu e -postalar, bir TLP: Amber+Sıkı atama verildiğinde, “Cihaz Uzlaşması Bildirimi – Fortigate / Fortios – ** Acil Eylem gerekli **” olarak adlandırıldı.

CVE-2022-42475, CVE-2023-27997 ve CVE-2024-21762 dahil ancak bunlarla sınırlı olmamak üzere, “Bu sorun yeni bir güvenlik açığı ile ilgili değildir. Bu dosya, bilinen güvenlik açıklarından daha önce bilinen güvenlik açıklarının kullanılmasının ardından bir tehdit oyuncusu tarafından geride bırakıldı.” Dedi.

BleepingComputer, bu e -postalarla ilgili sorularla Fortinet ile temasa geçtikten sonra, şirket Perşembe günü bu yeni sömürü tekniği hakkında uyarı verdi. Danışma, tehdit aktörleri daha önce eski güvenlik açıklarını kullanarak sunucuları ihlal ettiklerinde, dil dosyaları klasöründe SSL-VPN etkinleştirilmiş cihazlarda kök dosya sistemine sembolik bağlantılar oluşturduklarını söylüyor.

Bu, keşfedildikten ve tahliye edildikten sonra bile, halka açık SSL-VPN Web Paneli aracılığıyla kök dosya sistemine salt okunur erişimi sürdürmelerini sağlar.

“Bir tehdit oyuncusu, savunmasız Fortigate cihazlarına salt okunur erişim uygulamak için bilinen bir güvenlik açığı kullandı. Bu, SSL-VPN için kullanılan bir klasörde kullanıcı dosya sistemini ve kök dosya sistemini bağlayan sembolik bir bağlantı oluşturarak elde edildi.

“Bu nedenle, müşteri cihazı orijinal güvenlik açıklarını ele alan Fortios sürümleri ile güncellenmiş olsa bile, bu sembolik bağlantı geride bırakılmış olabilir ve tehdit oyuncusunun cihazın dosya sistemindeki yapılandırmaları içerebilecek dosyalara salt okunur erişimi sürdürmesine izin verir.”

Saldırılar 2023’ün başlarına geri dönüyor

Fortinet, bu saldırıların tam zaman dilimini açıklamasa da, ülkenin Bilgi Sistemlerinin Güvenliği Ajansı’nın (ANSSI) bir parçası olan Fransa’nın bilgisayar acil müdahale ekibi (CERT-FR) Perşembe günü, bu tekniğin 2023’ün başlarına kadar büyük bir saldırı dalgasında kullanıldığını açıkladı.

Cert-FR, “Cert-FR, Fransa’da çok sayıda uzlaşmış cihaz içeren büyük bir kampanyanın farkında. Olay müdahalesi operasyonları sırasında CERT-FR, 2023’ün başından beri meydana gelen uzlaşmaları öğrendi.” Dedi.

Bugün, CISA ayrıca ağ savunucularına Fortinet’in raporuyla ilgili herhangi bir olay ve anormal etkinlik raporlarını rapor etmelerini tavsiye etti.

Bu haftanın başlarında gönderilen e -postalarda Fortinet, müşterilere kalıcılık için kullanılan kötü amaçlı dosyaları kaldırmak için Fortios’un en son sürümüne (7.6.2, 7.4.7, 7.2.11, 7.0.17, 6.4.16) hemen yükseltmelerini tavsiye etti.

Yöneticiler ayrıca cihaz yapılandırmalarını derhal incelemeleri ve beklenmedik değişiklikler bulmaya odaklanmaları istenmiştir. Bu destek belgesi, tehlikeye atılan cihazlarda potansiyel olarak maruz kalan kimlik bilgilerinin sıfırlanması konusunda daha fazla rehberlik sağlar.

CERT-FR ayrıca, tehlikeye atılmış VPN cihazlarının ağdan izole edilmesini, tüm sırları (kimlik bilgileri, sertifikalar, kimlik belirteçleri, kriptografik anahtarlar, vb.) Sıfırlama ve yanal ağ hareketinin kanıtlarını araştırmasını önerdi.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.