Bilgisayar korsanları, sunucuları fidye yazılımıyla şifrelemek ve kripto madencilerini dağıtmak için Openfire mesajlaşma sunucularındaki yüksek önemdeki bir güvenlik açığından aktif olarak yararlanıyor.

Openfire, 9 milyon kez indirilen ve güvenli, çok platformlu sohbet iletişimleri için yaygın olarak kullanılan, yaygın olarak kullanılan Java tabanlı bir açık kaynaklı sohbet (XMPP) sunucusudur.

CVE-2023-32315 olarak takip edilen kusur, Openfire’ın yönetim konsolunu etkileyen ve kimliği doğrulanmamış saldırganların savunmasız sunucularda yeni yönetici hesapları oluşturmasına olanak tanıyan bir kimlik doğrulama bypass’ıdır.

Saldırganlar bu hesapları kullanarak GET ve POST HTTP istekleri yoluyla alınan komutları yürüten kötü amaçlı Java eklentileri (JAR dosyaları) yükler.

Bu tehlikeli kusur, 2015 yılına kadar olan 3.10.0’dan 4.6.7’ye ve 4.7.0’dan 4.7.4’e kadar olan tüm Openfire sürümlerini etkilemektedir.

Openfire, Mayıs 2023’te yayımlanan 4.6.8, 4.7.5 ve 4.8.0 sürümleriyle sorunu çözse de VulnCheck, Ağustos 2023’ün ortasına kadar 3.000’den fazla Openfire sunucusunun hala güvenlik açığı bulunan bir sürümü çalıştırdığını bildirdi.

Bilgisayar korsanlarının kötü niyetli kampanyaları için saldırı yüzeyinden yararlanması nedeniyle Dr. Web artık aktif istismar işaretleri bildiriyor.

Dr.Web tarafından görülen ilk aktif istismar vakası, güvenlik firmasının, sunucuyu ihlal etmek için CVE-2023-32315’ten yararlanılmasının ardından meydana gelen bir sunucu fidye yazılımı saldırısını araştırdığı Haziran 2023’e kadar uzanıyor.

Saldırganlar bu kusurdan yararlanarak Openfire’da yeni bir yönetici kullanıcı oluşturdu, oturum açtı ve bunu rastgele kod çalıştırabilen kötü amaçlı bir JAR eklentisi yüklemek için kullandı.

Dr.Web ve müşterilerin gördüğü kötü amaçlı JAVA eklentilerinden bazıları şunlardır: helloworld-openfire-plugin-assembly.jar, ürün.jarVe yer imleri-openfire-plugin-assembly.jar.

Dr. Web, kötü amaçlı yazılımı yakalamak için bir Openfire bal küpü kurduktan sonra, saldırılarda kullanılan ek truva atlarını yakaladı.

Ek yüklerden ilki, Kinsing olarak bilinen Go tabanlı bir kripto madenciliği truva atıdır.

Operatörleri, “OpenfireSupport” adında bir yönetici hesabı oluşturmak için CVE-2023-32315’ten yararlanıyor ve ardından madenci yükünü alıp sunucuya yükleyen “plugin.jar” adlı kötü amaçlı bir eklenti yüklüyor.

Başka bir durumda, saldırganlar benzer bir enfeksiyon zincirini izleyerek bunun yerine C tabanlı UPX paketli bir arka kapı kurdular.

Dr.Web analistleri tarafından gözlemlenen üçüncü bir saldırı senaryosu, kötü niyetli bir Openfire eklentisinin ele geçirilen sunucu hakkında, özellikle ağ bağlantıları, IP adresleri, kullanıcı verileri ve sistemin çekirdek sürümü hakkında bilgi edinmek için kullanıldığı yerdir.

Dr. Web, CVE-2023-32315’ten yararlanan toplam dört farklı saldırı senaryosunu gözlemledi ve bu da mevcut güvenlik güncellemelerinin uygulanmasını zorunlu hale getirdi.

Bilinmeyen bir fidye yazılımı

BleepingComputer, müşterilerden Openfire sunucularının fidye yazılımıyla şifrelendiğini söyleyen çok sayıda rapor buldu; bunlardan biri, dosyaların .locked1 uzantısıyla şifrelendiğini belirtti.

“Kore’de açık kaynaklı açık kaynak kullanan bir sunucu çalıştıran bir operatörüm. Farklı değil, openfire 4.7.4-1.noarch.rpm kullanıyorum, ancak bir gün tüm dosyalar /opt/openfire (openfire kurulum yolu) konumunda ) .locked1 uzantısı olarak değiştirildi” diye açıkladı bir OpenFire yöneticisi.

Bir tehdit aktörü, 2022’den bu yana açıktaki web sunucularını .locked1 uzantısını ekleyen fidye yazılımıyla şifreliyor.

Kaynak: BleepingComputer

BleepingComputer, Haziran ayında bu fidye yazılımı tarafından şifrelenen Openfire sunucularının farkındadır.

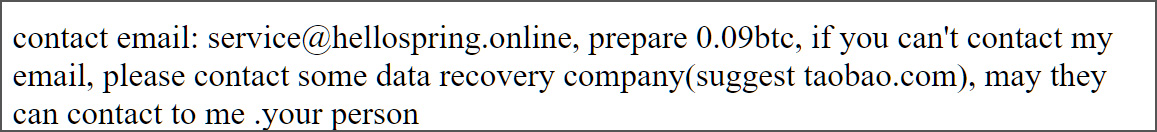

Bu saldırıların arkasında hangi fidye yazılımının olduğu belli değil, ancak fidye talepleri genellikle küçük, 0,09 ile 0,12 bitcoin (2,300 ila 3,500 dolar) arasında değişiyor.

Tehdit aktörünün yalnızca Openfire sunucularını değil, savunmasız herhangi bir web sunucusunu hedef aldığı görülüyor. Bu nedenle, sunucularınız için tüm güvenlik güncellemelerini kullanıma sunulduklarında uygulamak çok önemlidir.